Nederlandse onderzoekers vinden kritieke kwetsbaarheden in Zoom

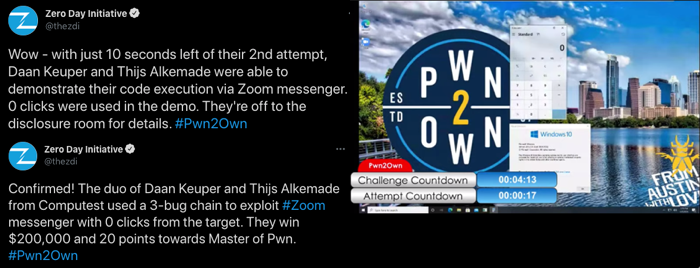

De Nederlandse beveiligingsonderzoekers Daan Keuper en Thijs Alkemade hebben drie kritieke kwetsbaarheden in Zoom gevonden waardoor het mogelijk is om systemen van gebruikers op afstand over te nemen. Een beveiligingsupdate om het probleem te verhelpen is nog niet beschikbaar. De twee onderzoekers van it-bedrijf Computest demonstreerden hun aanval op Zoom tijdens de jaarlijkse Pwn2Own-wedstrijd. Voor hun demonstratie ontvingen de onderzoekers 200.000 dollar.

Pwn2Own is een driedaagse wedstrijd die jaarlijks in Vancouver wordt gehouden. Vanwege de coronapandemie is besloten om deelnemers, net als vorig jaar, op afstand te laten deelnemen. Tijdens Pwn2Own worden beveiligingsonderzoekers beloond voor het demonstreren van onbekende kwetsbaarheden in veelgebruikte producten, zoals browsers, zakelijke applicaties, serversoftware en virtualisatiesoftware.

Vanwege het vele thuiswerken is besloten om tijdens de editie van dit jaar videobelsoftware als nieuwe categorie toe te voegen. Een audiogesprek, videoconferentie of bericht waardoor gebruikers van Zoom of Microsoft Teams op afstand zijn te compromitteren levert 200.000 dollar op.

Tijdens de tweede dag van Pwn2Own demonstreerden Keuper en Alkemade hun aanval op de chatfunctie van Zoom. Door het combineren van drie kwetsbaarheden wisten ze zonder enige interactie van het slachtoffer code op het systeem uit te voeren. Verdere details zijn niet bekendgemaakt. Informatie over de beveiligingslekken wordt nu gedeeld met Zoom, zodat het bedrijf een beveiligingsupdate kan ontwikkelen.

"Zoom lag natuurlijk vorig jaar al onder vuur vanwege de nodige kwetsbaarheden. Daarbij ging het vooral om de veiligheid van de toepassing zelf, en het mogelijk meekijken en -luisteren met de video-calls. Onze ontdekkingen gaan echter verder. Door kwetsbaarheden in de client waren we in staat het hele systeem van gebruikers over te nemen", aldus Keuper.

Google Chrome, Microsoft Edge, Exchange en Parallels Desktop

De demonstratie van de Nederlandse beveiligingsonderzoekers was niet de enige aanval die vandaag werd getoond. Onderzoeker Jack Dates van RET2 Systems wist door middel van drie kwetsbaarheden in virtualisatiesoftware Parallels Desktop het onderliggende besturingssysteem over te nemen. De demonstratie werd beloond met 40.000 dollar.

Bruno Keith en Niklas Baumstark van Dataflow Security wisten een exploit voor Google Chrome en Microsoft Edge te ontwikkelen. Door middel van een "type mismatch" bug lukte het de onderzoekers om code binnen beide browsers uit te voeren. De aanval, waarbij het voldoende is om alleen een malafide of gecompromitteerde website te bezoeken, leverde Keith en Baumstark in totaal 100.000 dollar op.

Vervolgens lieten onderzoekers van Team Viettel een succesvolle aanval tegen Microsoft Exchange zien. Het lukte de onderzoekers om een volledig gepatchte Exchange-server op afstand over te nemen. Aangezien een aantal van de gebruikte kwetsbaarheden al tijdens de eerste dag van Pwn2Own door een ander securitybedrijf was gedemonstreerd werd de demonstratie van Team Viettel als een 'partial win' bestempeld.

Morgen staat de laatste dag van Pwn2Own gepland, met aanvallen tegen Ubuntu Desktop, Windows 10, Parallels Desktop en Microsoft Exchange.

Daar blijft de bug dus gewoon inzitten ;-)

Van alle gebruikers? Wat een slecht systeem dan zeg.

Blijf maar onder die steen, voel je maar lekker veilig met Zoom op je Mac :-)

Daar blijft de bug dus gewoon inzitten ;-)

MacOS was de eerste dag al geroot.

Waarom hangt in godsnaam nogsteeds alles aan het internet of een ongesegmenteerd LAN/Domein?

833 Miljoen voor cyber is niet de oplossing. Gedrags en Cultuurs veranderingen wel. Misschien maar eens beginnen bij de software developers van systemen en applicaties, die geen "secure design" leveren. (Ja joh Windows10 client doe maar automatisch een proxy accepteren voor een mitm, sure.)

Je kunt gewoon webrtc gebruiken, niets installeren. En dat is goed genoeg voor 80% 90% van de video conferences. Alleen als je grotere groepen hebt, kan ik me voorstellen dat je 'management' software nodig hebt om efficienter de beschikbare bandbreedte te gebruiken.

+100.

Maar waarom zou je idd een app installeren, nb van een club met zeldzaam slecht track-record, terwijl je gewoon prima kunt video chatten in elke browser dankzij de WebRTC W3C standaard? Tip: open-source Jitsi is ook gratis op NL servers te gebruiken: https://vc4all.nl/

Deze posting is gelocked. Reageren is niet meer mogelijk.