Universiteit staakt onderzoek met opzettelijk kwetsbare Linux-patches

Een Amerikaanse universiteit heeft het onderzoek gestaakt waarbij werd gekeken naar de mogelijkheid om opzettelijk kwetsbare patches aan de Linux-kernel toe te voegen. Tevens stelt de University of Minnesota (UMN) een onderzoek in naar de gebruikte onderzoeksmethode en het proces dat ervoor zorgde dat het onderzoek werd goedgekeurd.

Greg Kroah-Hartman, een ontwikkelaar van de Linux-kernel, maakte gisteren bekend dat de University of Minnesota niet meer mag bijdragen aan het Linux-project. Aanleiding is het onderzoek waarbij patches voor de Linux-kernel werden ingediend die volgens Kroah-Hartman opzettelijk van kwetsbaarheden waren voorzien, om zo te kijken hoe de Linux-gemeenschap hierop reageerde.

Vorig jaar november publiceerden de onderzoekers hun onderzoek genaamd "Open Source Insecurity: Stealthily Introducing Vulnerabilities via Hypocrite Commits" waarin ze lieten zien hoe een aanvaller via kleine patches kwetsbaarheden aan opensourceprojecten zou kunnen toevoegen (pdf). Het onderzoek zorgde voor de nodige ophef, waarop de onderzoekers lieten weten dat geen van de ingediende patches aan de Linux-kernel is toegevoegd (pdf).

Met hun onderzoek wilden ze naar eigen zeggen de veiligheid van de Linux-kernel juist verbeteren. Daarbij werd gekeken hoe haalbaar het is voor een aanvaller om patches in te dienen die bewust aangebrachte kwetsbaarheden bevatten. "Dit experiment is op veilige wijze uitgevoerd. We hebben geen kwetsbaarheden in de Linux-kernel geïntroduceerd en waren dit ook niet van plan. Alle patches met kwetsbaarheden bleven beperkt tot e-mailuitwisselingen, zonder dat ze aan een Linux-branch zijn toegevoegd."

Kroah-Hartman stelt dat de onderzoekers onlangs opnieuw opzettelijk incorrecte patches hebben ingediend. Aanleiding voor de Linux-ontwikkelaar om de volledige universiteit te verbannen van het indienden van nieuwe Linux-patches en alle ingediende patches terug te draaien. "Onze gemeenschap is geen proefkonijn en houdt er niet van om "getest" te worden door patches in te dienen die niets doen of opzettelijk bugs bevatten."

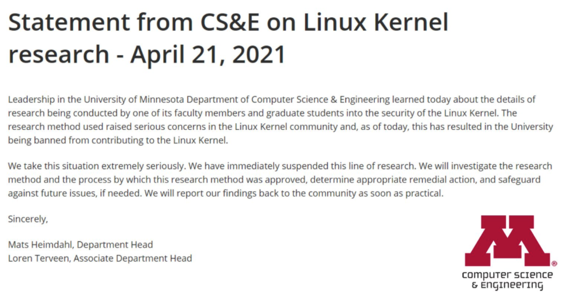

Volgens beveiligingsexpert Robert Graham is het onderzoek naar malafide patches juist nuttig voor de gemeenschap, maar zijn er wel vragen over hoe ethisch het onderzoek is. Naar aanleiding van de ban en ophef in de media is de universiteit zelf ook met een verklaring op Twitter gekomen. Daarin laat het weten dat het onderzoek is gestaakt en er een onderzoek wordt uitgevoerd naar de gebruikte onderzoeksmethode en het goedkeuringsproces. Indien nodig zal de universiteit het beleid aanpassen.

Resultaat:

Linux-gemeenschap heeft uitstekend gereageerd.

Zo’n universiteit moet zich schamen als instituut om scriptkiddies te misbruiken voor hun zogenaamde onderzoek. An sich al ‘hoogst opmerkelijk’ te noemen voor een gerennommeerd instituut, zulke acties.

Dit hele verhaal lijkt op damage control van betreffende uni. Dit was zeker uitgekomen. En maar goed ook dat ze gebanned zijn. Hopelijk ook persoonlijk, want hun intenties blijven ondanks de slappe excuses volstrekt onduidelijk.

Ik ben uberhaupt al blij als linux volledig overgestapt is naar HTTPS updating. Aangepaste packages zorgen nu alleen voor een "package size niet goed + checksum check error". En de admin/gebruiker kan ze dan vervolgens no fucks given gewoon installeren. Beternog, hij heeft geen keuze. De andere optie is namelijk compleet de server verhuizen naar een schoon netwerk zonder software te installeren op dat moment...

Ben trouwens een behoorlijke linux fan (al een tijdje, begonnen vlak voor het "The quieter you become the more you are able to hear tijdperk.")

OpenBSD doet het beter...

OpenBSD doet het beter...

Distributed git zorgt er voor dat dit niet gebeurd.

Ik ben uberhaupt al blij als linux volledig overgestapt is naar HTTPS updating. Aangepaste packages zorgen nu alleen voor een "package size niet goed + checksum check error". En de admin/gebruiker kan ze dan vervolgens no fucks given gewoon installeren. Beternog, hij heeft geen keuze. De andere optie is namelijk compleet de server verhuizen naar een schoon netwerk zonder software te installeren op dat moment...

Ben trouwens een behoorlijke linux fan (al een tijdje, begonnen vlak voor het "The quieter you become the more you are able to hear tijdperk.")

Moeten ze eens bij Microsoft of Oracle proberen.

Ik ben uberhaupt al blij als linux volledig overgestapt is naar HTTPS updating. Aangepaste packages zorgen nu alleen voor een "package size niet goed + checksum check error". En de admin/gebruiker kan ze dan vervolgens no fucks given gewoon installeren. Beternog, hij heeft geen keuze. De andere optie is namelijk compleet de server verhuizen naar een schoon netwerk zonder software te installeren op dat moment...

Ben trouwens een behoorlijke linux fan (al een tijdje, begonnen vlak voor het "The quieter you become the more you are able to hear tijdperk.")

Waarom zou dat over https moeten? De packagemanager checked met pgp/gpg-keysigns of de packages kloppen dan heb je toch geen https meer nodig of denk je dat je gevoelige data aan het versturen c.q. binnenhalen bent?

Ik ben uberhaupt al blij als linux volledig overgestapt is naar HTTPS updating. Aangepaste packages zorgen nu alleen voor een "package size niet goed + checksum check error". En de admin/gebruiker kan ze dan vervolgens no fucks given gewoon installeren. Beternog, hij heeft geen keuze. De andere optie is namelijk compleet de server verhuizen naar een schoon netwerk zonder software te installeren op dat moment...

Ben trouwens een behoorlijke linux fan (al een tijdje, begonnen vlak voor het "The quieter you become the more you are able to hear tijdperk.")

Gelukkig hebben we jou al die jaren niet gehoord, want snapt er wekelijk geen ene hol van .

1) - je roept iets over updates installeren bij Linux distributies in reactie op een onderzoek naar de mogelijkheid om malicious code te introduceren bij de ontwikkeling

Heb je echt niet door dat *als* er malicous code bij ontwikkeling toegevoegd wordt al dat crypto geneuzel van SSL certificaten - of signed packages - helemaal niet helpt ?

2) - Linux updates zijn helemaal niet afhankelijk van HTTPS om betrouwbaar te zijn .

De twee package systemen - dpkg en rpm - hebben al decennia de mogelijkheid om in de package gpg/pgp keys toe te voegen waarmee de de update gesigned is.

Alle grote distributies - redhat/centos, debian, ubuntu - en (en zeer waarschijnlijk alle distributies ) gebruiken dat ook.

Je kunt dus rustig je redhat update van cccp.moscow.ru en mao.beijing.cn binnenhalen .

Snap je trouwens wel dat HTTPS (alleen) je niet beschermt tegen een kwaadwillende mirror beheerder ?

Zo'n mirror server *heeft* een valida ssl certificaat voor de naam van de server . Of de beheerder werkelijk de echte updates levert weet je alleen dankzij de gpg signature in het pakket .

Het alternatief zonder signed packages zou zijn dat een distrutie updates alleen via eigen trusted servers zou kunnen verspreiden, en alles dus afhangt van de garantie van SSL dat er onderweg niks meer aan veranderd wordt.

Zeker toen bandbreedte nog duur was konden distributies gewoon via bittorrent verspreid worden zonder zorgen over betrouwbaarheid van al die seeders.

Feitelijk moet je alleen de allereerste download ,van de gpg public keys betrouwbaar doen.

Anyway - fijn dat je ook fan bent . Het _is_ een uitstekend OS. Maar beperk je advies rol maar tot onderwerpen waar je wat meer verstand van hebt.

Wat jij al jaren riep als 'probleem' was nooit een probleem.

Linux - nog beter dan je gedacht had.

We propose to research the quality of the admission process of University of Minnesota for new hires .

In order to do this , a pool of 30 convicted rapists will apply for a position at the department of Womens studies.

A varying level of Resume cleaning will be applied, as well as interview coaching , all suitably randomized for each applicant .

The purpose will be to study the selection qualities of UMNs hiring staff and study the possibility of introducing unsuitable applicants in a faculty position.

To prevent the introduction of any bias it is necessary that UMN remains unaware of the research.

Ik ben uberhaupt al blij als linux volledig overgestapt is naar HTTPS updating. Aangepaste packages zorgen nu alleen voor een "package size niet goed + checksum check error". En de admin/gebruiker kan ze dan vervolgens no fucks given gewoon installeren. Beternog, hij heeft geen keuze. De andere optie is namelijk compleet de server verhuizen naar een schoon netwerk zonder software te installeren op dat moment...

Ben trouwens een behoorlijke linux fan (al een tijdje, begonnen vlak voor het "The quieter you become the more you are able to hear tijdperk.")

Waarom zou dat over https moeten? De packagemanager checked met pgp/gpg-keysigns of de packages kloppen dan heb je toch geen https meer nodig of denk je dat je gevoelige data aan het versturen c.q. binnenhalen bent?

Deze posting is gelocked. Reageren is niet meer mogelijk.