GitHub blokkeert standaard nieuwe trackingmethode Google FLoC

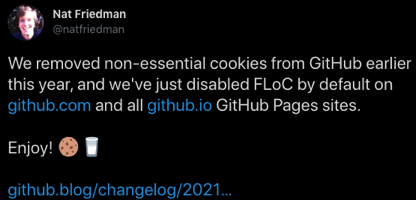

GitHub heeft besloten om de nieuwe trackingmethode van Google genaamd FLoC standaard te blokkeren op alle pagina's van github.io. Dat laat het populaire platform voor softwareontwikkelaars in een blogposting weten en is ook aangekondigd door GitHub-ceo Nat Friedman op Twitter.

Federated Learning of Cohorts (FLoC) is een nieuwe trackingmethode van Google waarbij Chrome-gebruikers op basis van hun browsegedrag in zogeheten cohorten worden geplaatst. Vervolgens kunnen adverteerders aan gebruikers binnen een bepaald cohort advertenties tonen. Google Chrome kijkt naar alle websites die de gebruiker bezoekt en deelt de gebruiker op basis hiervan in een cohort. Het cohort wordt met websites en adverteerders gedeeld, zodat die op basis van het cohort gericht kunnen adverteren.

Zowel websites als Chrome-gebruikers doen standaard aan FLoC mee. "We vermoeden dat Google FLoC opt-out heeft gemaakt voor gebruikers en websites omdat Google weet dat een opt-in privacyschendend systeem nooit de schaal zou bereiken die het interessant voor adverteerders maakt om te gebruiken", liet Brandon Eich, ceo van browserontwikkelaar Brave, onlangs nog weten. Hij riep alle websites op om FLoC uit te schakelen. De Amerikaanse burgerrechtenbeweging EFF noemde FLoC eerder een verschrikkelijk idee.

GitHub heeft geen reden gegeven voor het blokkeren van de trackingmethode. Door het toevoegen van een header aan alle websites op github.io wordt Google Chrome verteld dat FLoC voor de betreffende pagina moet worden uitgeschakeld. De maatregel geldt niet voor websites die van een custom domain gebruiken. Beheerders van deze sites moeten de header zelf toevoegen. Eerder liet ook WordPress weten dat het van plan is om FLoC te gaan blokkeren.

Mijn verborgen token hier is '<input type="hidden" name="token" value="162XXXXXXXd415ccXXXXXXX3323XXXb0b" />

(XXX door mij om begrijpelijke redenen).

Dan worden er nog een aantal verborgen tracking methoden op mij losgelaten.

Deel daarom niet met Intewebz, dat wat u met anderen ook niet wenst te delen.

Of is het met u gesteld, als alle andere doorsnee Nederlanders:

"Ik heb toch niets te vrezen, want ik heb niets te verbergen".

Kan wel waar zijn, maar anderen misschien wel een heleboel voor u. ;)

luntrus

Overigens is de eerste fout die mensen al maken om Google Chrome te gebruiken. Gebruik je geen Chrome, hoef je ook geen kunstgrepen uit te halen om je privacy te waarborgen. Ik blijf het daarom ook een opvallende keuze vinden dat websites dit dit implementeren, uiteindelijk is het toch echt een gebruiker die er voor kiest om Chrome te gebruiken en daarmee ervoor kiest om door Google als proefkonijn gevolgd te worden. (Je gaat immers akkoord met de algemene voorwaarden en het privacy beleid van Google tijdens de installatie.)

Dat gaat natuurlijk niet op wanneer er vanwege oude standaarden browserheaders moeten worden ingesteld, maar FLoC is tot nu toe een Chrome-only optie en nog lang geen doorontwikkelde standaard.

luntrus

Als je een pi-hole gebruikt schrik je pas wat er allemaal online gebeurt als je een website opent.

Zelfs apparaten die idle zijn fluisteren het een en ander door.

Wat het uitmaakt is dat het een signaal afgeeft. Als meerdere sites volgen komt er meer aandacht voor, en als maar genoeg sites niet meedoen dan ziet Google misschien af van dat onzalige plan.

Een kritisch verschil tussen de nu gebruikelijke tracking-methoden en FLoC is dat er manier zijn om je te beschermen tegen de nu gebruikte methoden (blocken van third-party cookies, browserplugins als Ghostery/uBlock/CanvasBlocker/CleanURL). Je kan ook private browsing gebruiken, je cookies clearen, een sessie starten met een leeg browser-profile e.d. Die methoden worden onmogelijk gemaakt met FLoC; het is dan je browser zelf die bijhoudt wat je waar gedaan hebt en die op basis daarvan doorgeeft in welk "cohort" je zit.

Bedenk eens, voor de grap, dat je met je browser in private-browsing/incognito modus websites bezoekt waarvoor mensen vaak private browsing gebruiken ("shopping for gifts for my wife nudge nudge wink wink"). Voorheen, als je je sessie had gesloten was dat het dan. Met FLoC komt dat bezoek gewoon in het algoritme dat je FLoC vaststelt. Vervolgens ga je naar een andere site, zoals de internet-site van je werkgever om daar in te loggen, en je browser stuurt door dat je thuishoort in het cohort "fanatical shopper for gifts for wife. Also single male". Slechts een voorbeeld natuurlijk.

Ik lees steeds meer nieuws over sites die floc blokkeren. Zelf heb ik ook een aantal websites, en als ik iets kan doen om google te pesten zal ik het zeker niet laten :-), ik kan alleen nergens vinden wat ik op mijn website moet doen om dit tegen te gaan. Heeft iemand hier info over?

Jammer dat je blijkbaar de handdoek al in de ring gegooid hebt.

Het begint al heel makkelijk bij geen chrome gebruiken en geen simkaart in jouw smartphone steken. Dat kan iedereen.

Maar ja dat is commercieel niet zo'n aantrekkelijk idee.

Dat was ook de eerste insteek aangaande FLoC tracking door Brave-browser ontwerper, de man,

die aan de wieg heeft gestaan van JavaScript en deze taal binnen 5 dagen ontwikkelde,

de orthodox christelijke Amerikaan, Brendan Eich, en om die laatste kwaliteit verwijderd men hem uit de Mozilla-rangen.

Als we ons dan vervolgens gaan afvragen, waarom dat dan weer niet is gebeurd,

komen we dicht in de buurt van instanties die al vanaf het begin

meeprofiteren van het monopolie-spel van Alphabet (Google).

Dit om vooral maar niet in te grijpen (een gemeenschappelijk surveillance en data-retentie belang).

van DARPA-NSA en Big Gov etc. namelijk Big Brother belangen.

Alsmede de interessen van de twee grootste stakeholder/investeerder-maatschappijen ter wereld.

Heb ik de handdoek al in de ring gegooid? Neen, denk het niet,

maar mijn persoontje kan alleen ook het verschil niet maken,

zeker als oud-adept van de veel te vroeg overleden searchlores-guru, F.R.A.V.I.A.

ben ik altijd op zoek en lees me in over diverse methoden;

zeker via het pad van voortgezette javascript analyses en lokaal her-scripten.

Ook eigen aangepast Tampermonkey detector scripts in ungoogled chrome,

worden in de strijd geworpen, zoals bijvoorbeeld.

// ==UserScript==

// @name Malware Script Detector v 1.1

// @namespace http://yehg.co.nr

// @author d0ubl3_h3lix <http://yehg.co.nr>

// @description Detect & Alert Malicious JavaScript : XSSProxy, XSS-Shell, AttackAPI, Beef. But No guarantee for full prevention of XSS-Injection threats. Many ways to bypass it such as via iframes but I'm sure it protects you from casual attackers.The main objective of developing Malware Script Detector is that I'm so much afraid of XSSProxy, XSS-Shell, AttackAPI, Beef and I want to detect them. Malicious sites intentionally embed them. Firefox XSS Warning addon can't check this. Added more signatures detection.

// @include *

// @exclude localhost

// ==/UserScript== etc. etc.

luntrus

Dat kan door de header 'Permissions-Policy: interest-cohort=()' in te stellen. Waarbij je de interest-cohort optie uiteraard moet toevoegen aan de header als je al andere opties meegeeft. Overigens is dit een expliciete opt-out, er is bij FLoC ook sprake van een opt-in. Pas als je zelf gebruik maakt van FLoC of andere advertenties inlaad wordt je website meegenomen in de berekening. Als je dus geen advertenties op je eigen website inlaad is het dus strikt genomen niet noodzakelijk om deze header nog in te stellen, FLoC neemt je website dan al niet mee in zijn berekeningen.

Zie ook https://web.dev/floc/#how-can-websites-opt-out-of-the-floc-computation

Overigens is de eerste fout die mensen al maken om Google Chrome te gebruiken. Gebruik je geen Chrome, hoef je ook geen kunstgrepen uit te halen om je privacy te waarborgen. Ik blijf het daarom ook een opvallende keuze vinden dat websites dit dit implementeren, uiteindelijk is het toch echt een gebruiker die er voor kiest om Chrome te gebruiken en daarmee ervoor kiest om door Google als proefkonijn gevolgd te worden. (Je gaat immers akkoord met de algemene voorwaarden en het privacy beleid van Google tijdens de installatie.)

Dat gaat natuurlijk niet op wanneer er vanwege oude standaarden browserheaders moeten worden ingesteld, maar FLoC is tot nu toe een Chrome-only optie en nog lang geen doorontwikkelde standaard.

https://github.com/WICG/floc

Voeg een request header toe met deze inhoud:

Permissions-Policy: interest-cohort=()

Voeg een request header toe met deze inhoud:

Permissions-Policy: interest-cohort=()

Mijn verborgen token hier is '<input type="hidden" name="token" value="162XXXXXXXd415ccXXXXXXX3323XXXb0b" />

(XXX door mij om begrijpelijke redenen).

Dan worden er nog een aantal verborgen tracking methoden op mij losgelaten.

Deel daarom niet met Intewebz, dat wat u met anderen ook niet wenst te delen.

Of is het met u gesteld, als alle andere doorsnee Nederlanders:

"Ik heb toch niets te vrezen, want ik heb niets te verbergen".

Kan wel waar zijn, maar anderen misschien wel een heleboel voor u. ;)

luntrus

Misschien moet je eerst wat kennis opdoen voor je zo'n dingen gaat posten. Wat jij aankaart is gewoon CSRF bescherming.

https://en.wikipedia.org/wiki/Cross-site_request_forgery#Synchronizer_token_pattern

Voeg een request header toe met deze inhoud:

Permissions-Policy: interest-cohort=()

Op het internet zeggen ze allen dat je dit aan de headers moet toevoegen. Maar ik vind nergens waar je moet zijn om iets aan de headers te kunnen toevoegen. Dat staan ze allen voor het gemak over.

In mijn geval is het een kleine website die op een Synology nas draait. Na veel zoeken vond ik een, door Synology ongedocumenteerde, plek om ze toe te voegen binnen Nginx. Het werkt, maar ik vraag je af of dit een update van de webserver overleeft.

Voeg een request header toe met deze inhoud:

Permissions-Policy: interest-cohort=()

Op het internet zeggen ze allen dat je dit aan de headers moet toevoegen. Maar ik vind nergens waar je moet zijn om iets aan de headers te kunnen toevoegen. Dat staan ze allen voor het gemak over.

In mijn geval is het een kleine website die op een Synology nas draait. Na veel zoeken vond ik een, door Synology ongedocumenteerde, plek om ze toe te voegen binnen Nginx. Het werkt, maar ik vraag je af of dit een update van de webserver overleeft.

Deze posting is gelocked. Reageren is niet meer mogelijk.