Grootste propaangasdistributeur VS meldt "8 seconden durend" datalek

AmeriGas, naar eigen zeggen de grootste propaangasdistributeur van de Verenigde Staten, heeft personeel gewaarschuwd voor een "8 seconden durend" datalek nadat een medewerker van een leverancier in een phishingmail trapte. De leverancier controleert voor AmeriGas of vrachtwagenchauffeurs van de propaangasdistributeur wel aan wet- en regelgeving voldoen, waaronder alcohol- en drugscontroles.

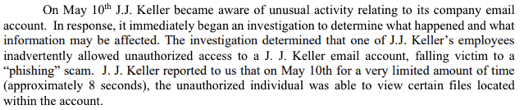

De leverancier ontdekte op 10 mei van dit jaar verdachte activiteit in het e-mailaccount van een medewerker. Deze medewerker bleek slachtoffer van een phishingaanval te zijn geworden, waardoor een aanvaller "zo'n acht seconden" toegang had tot bestanden in het gecompromitteerde e-mailaccount. Nadat de leverancier door de managed securityprovider op de verdachte inlog was gewezen werd het wachtwoord van de medewerker gewijzigd. Dat laat AmeriGas in een datalekmelding aan de procureur-generaal van de staat New Hampshire weten (pdf).

Uit het onderzoek dat volgde bleek dat het e-mailaccount verschillende spreadsheets met de gegevens van in totaal 123 AmeriGas-medewerkers bevatte. Het gaat onder andere om social-securitynummer, rijbewijsnummer en geboortedatum. Volgens AmeriGas lijkt het erop dat er geen gegevens zijn gestolen. Getroffen medewerkers zijn zowel via e-mail als per post over het incident geïnformeerd. Ze kunnen een jaar lang gratis hun krediet laten monitoren en van een identiteitsbeschermingsdienst gebruikmaken.

Klinkt een beetje raar...

Voor het controlleren hoef je helemaal geen gegevens te weten aan de front-end..

Bij olie en gas toko's heb je een paspoort nodig om binnen te komen, dus je weet wie het is, op basis van het werknemer id kun je dan voor de 'scanner' pseudoniem de gegevens invoeren.

need to know, and he doesn't need to know.

Die 8 seconden intrigeert me meer... Als je zo snel detecteert, hoezo kan er dan malware worden geinstalleerd

Maw was er wel een lek mogelijk? (ik heb de pdf nog niet gelezen)

Dus wel, zie bijlage. Quote: "After being alerted to the suspicious logon by its third-party managed security service

provider, J.J. Keller changed the user’s password and multifactor authentication credentials."

Deze posting is gelocked. Reageren is niet meer mogelijk.