Miljoenen Dell-computers kwetsbaar door beveiligingslek in BIOSConnect

Miljoenen Dell-computers zijn kwetsbaar door beveiligingslekken in BIOSConnect waardoor een aanvaller in het ergste geval willekeurige code op BIOS/UEFI-niveau kan uitvoeren en controle over het bootproces kan krijgen. Dell heeft firmware-updates beschikbaar gesteld om de kwetsbaarheden te verhelpen.

De meeste Dell-computers worden geleverd met SupportAssist. De software biedt verschillende supportfuncties, zoals het monitoren op hardware- en softwareproblemen en ondersteuning bij het verhelpen van eventuele problemen. BIOSConnect is een onderdeel van SupportAssist waarmee gebruikers remote het besturingssysteem kunnen herstellen of de firmware van de computer kunnen updaten.

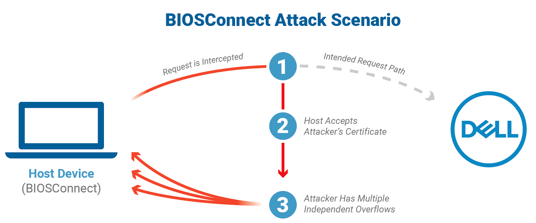

BIOSConnect laat het BIOS verbinding maken met de Dell-servers en de benodigde image voor een recovery of firmware-update downloaden. Onderzoekers van Eclypsium ontdekten dat BIOSConnect bij het opzetten van de verbinding met de Dell-server elk willekeurig wildcard-certificaat accepteert. Een aanvaller tussen de gebruiker en het internet kan zich zo voordoen als Dell en malafide content aanbieden. Dell HTTPS Boot, waarmee het mogelijk is om vanaf een https-server te booten, bevat dezelfde kwetsbaarheid.

Wanneer UEFI Secure Boot is uitgeschakeld maakt deze kwetsbaarheid het mogelijk om op afstand willekeurige code in de UEFI/pre-boot omgeving uit te voeren. Daarnaast vonden de onderzoekers drie andere kwetsbaarheden in de processen van BIOSConnect voor het herstellen van het besturingssysteem en updaten van de firmware die het uitvoeren van willekeurige code in het BIOS mogelijk maken. Tijdens de komende DEFCON-conferentie zal Eclypsium meer details over deze beveiligingslekken geven.

Dell laat weten dat de kwetsbaarheden in BIOSConnect alleen zijn te misbruiken wanneer een aanvaller zich tussen de gebruiker en het internet bevindt en de gebruiker de BIOSConnect-feature gebruikt. In het geval van HTTPS Boot moet een aanvaller zich ook tussen de gebruiker en het internet weten te plaatsen en wachten totdat de gebruiker de bootvolgorde aanpast en het systeem opstart via HTTPS Boot.

Twee van de kwetsbaarheden zijn op 28 mei door Dell verholpen en vereisen geen actie van gebruikers. Voor de andere twee beveiligingslekken, CVE-2021-21571 en CVE-2021-21572, zijn firmware-updates uitgerold. In totaal zijn 129 verschillende modellen Dell-computers kwetsbaar. De onderzoekers schatten dat het om zo'n dertig miljoen machines wereldwijd gaat.

Gebruikers krijgen het advies van de onderzoekers om de firmware-update niet via BIOSConnect uit te voeren. In plaats daarvan wordt aangeraden om de firmware-update handmatig te downloaden, de hash van het bestand te controleren en daarna uit te voeren.

Deze posting is gelocked. Reageren is niet meer mogelijk.