DIVD: Kaseya gewaarschuwd voor bij aanval gebruikte kwetsbaarheden

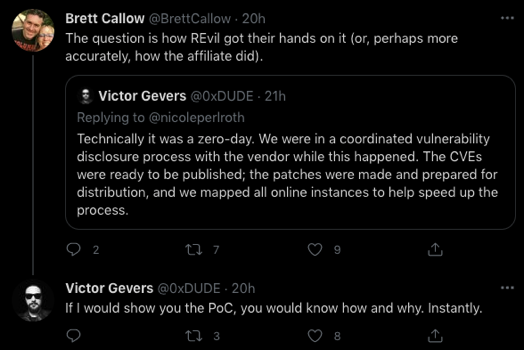

Softwarebedrijf Kaseya, waarvan de software bij een grootschalige aanval is misbruikt om klanten van managed serviceproviders met ransomware te infecteren, is gewaarschuwd voor verschillende kwetsbaarheden waarvan de aanvallers nu misbruik maken. Dat stelt het het Dutch Institute for Vulnerability Disclosure (DIVD) in een blogposting.

Bij de aanval hebben criminelen achter de REvil-ransomware via de Kaseya VSA-software malafide updates verspreid die in werkelijkheid ransomware waren. Managed serviceproviders gebruiken VSA om systemen van hun klanten op afstand te beheren. Door de aanval zijn systemen van deze klanten met ransomware besmet geraakt.

De Nederlandse beveiligingsonderzoeker Wietse Boonstra ontdekte de kwetsbaarheden in de VSA-software van Kaseya, die het CVE-nummer CVE-2021-30116 hebben gekregen. Volgens het DIVD was Kaseya zeer betrokken en wilde het de problemen verhelpen en klanten gepacht krijgen. De aanvallers wisten de kwetsbaarheden echter te misbruiken voordat klanten zelfs in staat waren om een beveiligingsupdate te installeren, aldus het DIVD.

Kaseya meldde op 2 juli dat het de oorzaak van de kwetsbaarheid had gevonden en bezig was om een patch zo snel mogelijk voor klanten beschikbaar te stellen. Beveiligingsonderzoeker Kevin Beaumont meldt op Twitter dat er patches voor CVE-2021-30116 in ontwikkeling zijn, alsmede een lokale scanner waarmee kan worden gekeken of de omgeving is gecompromitteerd. Daarnaast hebben negenhonderd Kaseya-klanten een "Compromise Detection Tool" bij het softwarebedrijf aangevraagd om hun servers te controleren.

https://www.destentor.nl/tech/op-een-haar-na-voorkwamen-nederlandse-vrijwilligers-wereldwijde-cyberaanval-van-russische-criminelen~aac4fc15/

Kaseya heeft zo te lezen wel alle zeilen bijgezet om het lek te dichten, maar heeft blijkbaar geen moeite gedaan om klanten extra te monitoren op verdachte activiteit.

Zoals ik het heb meegekregen is het hele verschijnsel van responsible disclosure ooit ontstaan omdat er softwareleveranciers waren die ernstige lekken eindeloos ongepatcht lieten nadat ze gemeld waren. Dat werkte in de hand dat steeds meer onderzoekers die lekken opspoorden ze in de openbaarheid wilden gooien om dergelijke nalatige bedrijven tot actie te dwingen. Er waren voorstanders van directe openbaring, met als argument dat als zij een lek konden vinden criminelen dat ook konden, zodat geheimhouding ervan schijnveiligheid bood. Volgens die redenatie kan je beter weten dat er een ernstig lek is en daar noodmaatregelen voor nemen dan het niet weten en gecompromitteerd raken. Het tegenargument was dat door openbaarmaking juist massa's criminelen die zich nog van geen lek bewust zijn op dat lek worden gewezen. Het compromis dat eruit kwam was responsible disclosure: tijdelijke geheimhouding, maar niet te lang, want inderdaad kunnen kwaadwillenden ook lekken vinden.

Dit voorval laat zien dat responsible een compromis is en dat compromissen niet in elk geval goed uitpakken. Gezien de enorme aantallen bedrijven die nu hierdoor gecompromitteerd zijn geraakt was het achteraf gezien misschien beter geweest als dit wél snel openbaar was gemaakt, zodat iedereen Kaseya VSA op tijd uit had kunnnen zetten.

Ik schreef misschien, want ik weet niet hoeveel VSA-gebruikers in die situatie de server vrolijk door hadden laten hobbelen, omdat ze het nieuws niet tot zich door hadden laten dringen, hadden gedacht dat het wel los zou lopen of dat ellende iets is dat anderen overkomt.

Deze conclusie trok ik ook, na het posten, toen ik me realiseerde dat Kaseya niet de monitoring doet, maar de afnemers van hun pakket. Uit andere berichten begreep ik dat het slechts een paar tientallen afnemers betreft. Die kleine groep had je persoonlijk kunnen opbellen met het uitdrukkelijke advies nadrukkelijke te monitoren zonder de aanwezigheid van een lek wereldkundig te maken.

Maar achteraf ben je slimmer. Kaseya ging er natuurlijk van uit dat het lek wel gedicht zou zijn voordat het door een tweede partij ontdekt werd. Dan hadden ze helemaal geen imagoschade.

Deze posting is gelocked. Reageren is niet meer mogelijk.