VS roept systeembeheerders op om Apache-lek meteen te patchen

De Amerikaanse overheid heeft systeembeheerders opgeroepen om een kwetsbaarheid in Apache HTTP Server meteen te patchen en niet te wachten tot na het weekend. Via het beveiligingslek in Apache 2.4.49 en 2.4.50 kan een aanvaller in het ergste geval kwetsbare webservers op afstand overnemen.

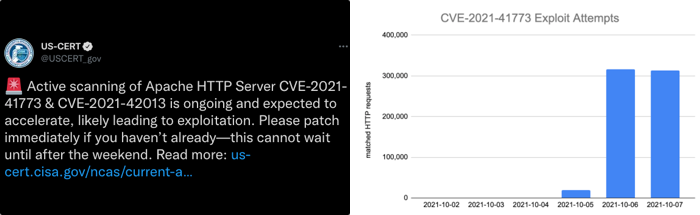

Internetbedrijf Cloudflare heeft naar eigen zeggen sinds 5 oktober een sterke toename gezien van pogingen om kwetsbare servers te vinden en exploiteren. Het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security meldt ook dat aanvallers naar kwetsbare systemen zoeken en dat dit naar verwachting zal toenemen, wat uiteindelijk tot exploitatie van webservers zal leiden.

"Er lijken verschillende groepen aanvallers misbruik van dit beveiligingslek te maken", zegt Nick Biasini van Cisco. "Sommige zijn slechts scanners die naar kwetsbare hosts zoeken. Andere gaan door grote lijsten domeinen heen met verschillende generieke HTTP-scans die deze kwetsbaarheid gebruiken. En er is een andere groep die op een veel lager volume opereert en zeer geïnteresseerd is in dit specifieke beveiligingslek."

Het CISA roept organisaties op om de kwetsbaarheid meteen te patchen als dat nog niet is gedaan. "Dit kan niet wachten tot na het vakantieweekend", aldus de overheidsinstantie. Volgens internetbedrijf Netcraft draait 26 procent van alle websites op internet op Apache HTTP Server. Eerder deze week kwam de Apache Software Foundation met een beveiligingsupdate voor een actief aangevallen zerodaylek in Apache 2.4.49. Versie 2.4.50 bleek onvolledig en de kwetsbaarheid niet helemaal te verhelpen, waarop gisteren Apache 2.4.51 is uitgebracht.

Fixed in Apache HTTP Server 2.4.51

Critical: Path Traversal and Remote Code Execution in Apache HTTP server 2.4.49 and 2.4.50

CVE-2021-42013 (incomplete fix of CVE-2021-41773)

It was found that the fix for CVE-2021-41773 in Apache HTTP Server 2.4.50 was insufficient. An attacker could use a path traversal attack to map URLs to files outside the directories configured by Alias-like directives. If files outside of these directories are not protected by the usual default configuration "require all denied", these requests can succeed. If CGI scripts are also enabled for these aliased pathes, this could allow for remote code execution. This issue only affects Apache 2.4.49 and Apache 2.4.50 and not earlier versions

Fixed in Apache HTTP Server 2.4.50

CVE-2021-41524

CVE-2021-41773

Fixed in Apache HTTP Server 2.4.49

CVE-2021-33193

CVE-2021-34798

CVE-2021-36160

CVE-2021-39275

CVE-2021-40438

Dus terugvallen op versie 2.4.48 betekent dat je zeven CVE's ongepatched laat, of beter gezegd "herintroduceert" in je systeem.

De enige juiste oplossing lijkt mij installatie van versie 2.4.51 ASAP.

https://www.rapid7.com/blog/post/2021/10/06/apache-http-server-cve-2021-41773-exploited-in-the-wild/

Je kon in de CVE's op https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-41773 daar soms nog wat over lezen, maar bij deze staat niets.

En laat dat nu gewoon helemaal automatisch dagelijks (of per uur of nog sneller) kunnen met een cron job....

Madre de Diablo! Apache onder Windows! Ik wist eerlijk gezegd niet eens dat dat kon. Ik wens jullie in alle oprechtheid veel sterkte! (en bewonder jullie altruïsme, doorzettingsvermogen en stressbestendigheid).

Madre de Diablo! Apache onder Windows! Ik wist eerlijk gezegd niet eens dat dat kon. Ik wens jullie in alle oprechtheid veel sterkte! (en bewonder jullie altruïsme, doorzettingsvermogen en stressbestendigheid).

Deze posting is gelocked. Reageren is niet meer mogelijk.