Kritieke ftp-kwetsbaarheid in industrieel besturingssysteem van Siemens

In een industrieel besturingssysteem van Siemens dat door miljarden apparaten wereldwijd wordt gebruikt hebben onderzoekers meerdere beveiligingslekken gevonden, waaronder een kritieke ftp-kwetsbaarheid. Het Siemens Nucleus Real-Time Operating Systems (RTOS) is aanwezig in medische apparaten zoals ventilatoren, patiëntmonitors en anesthesiemachines, industriële systemen en de automobielindustrie.

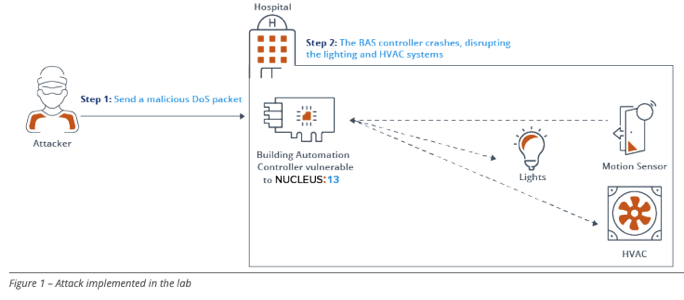

Onderzoekers van securitybedrijf Forescout vonden in de tcp/ip stack van het Nucleus RTOS dertien kwetsbaarheden (pdf). In de meeste gevallen kunnen deze beveiligingslekken tot een denial of service leiden. De ftp-server van de tcp/ip stack bevat drie kwetsbaarheden waardoor ook remote code execution mogelijk is. Eén van deze kwetsbaarheden, CVE-2021-31886, is op een schaal van 1 tot en met 10 wat betreft de impact beoordeeld met een 9,8.

De beveiligingslekken in de ftp-server worden veroorzaakt doordat die de lengte van de commando's user, pwd/xpwd en mkd/xmkd niet goed controleert, wat tot stack-based buffer overflows kan leiden. Onderzoekers van Forescout vonden via zoekmachine Shodan meer dan 2200 Nucleus ftp-servers die vanaf het internet toegankelijk zijn. Hoewel de overige kwetsbaarheden een lagere impactscore hebben kunnen die wel grote gevolgen hebben, bijvoorbeeld als ventilatie- of treinsystemen worden platgelegd. Siemens heeft voor de dertien gevonden lekken beveiligingsupdates uitgebracht.

Ja hoor, het FTP protocol wordt in de industrie ook nog veel gebruikt kan ik je verzekeren. ;-)

Daar gaaaaaaaaaaaaan we weer. Kunnen we met z'n allen niet eens ophouden met dit soort totaal zinloze reacties?

Ik kan al uittekenen hoe dit draadje verder gaat, er gaat weer een reactie komen met alle CVE's van OpenSSH, OpenVPN, etc., enz., en we hebben weer een fijne flame-war. Zo ONTZETTEND vermoeiend is dit soort van flauwekul.

Daar gaaaaaaaaaaaaan we weer. Kunnen we met z'n allen niet eens ophouden met dit soort totaal zinloze reacties?

Ik kan al uittekenen hoe dit draadje verder gaat, er gaat weer een reactie komen met alle CVE's van OpenSSH, OpenVPN, etc., enz., en we hebben weer een fijne flame-war. Zo ONTZETTEND vermoeiend is dit soort van flauwekul.

Niet echt flauwekul.

De veiligheid van kritieke systemen is absoluut gebaat bij de openheid die bij OSS een gegeven is. Het voorkomen van buffer overflows is bij vrijwel alle relevante up-stream projecten de afgelopen jaren systematisch opgepakt.

Er schijnt mij ook een psychologisch aspect: iemand die weet dat velen zijn werk kunnen beoordelen permitteert zich minder slordigheden. En dan is er ook nog een kostenaspect: obscure programmeerfoutjes opsporen zonder dat het functioneel direct iets oplevert is weinig profijtelijk, alleen wanneer de aansprakelijkheid fors is wordt dat anders, maar toon mij eens een licentie die aansprakelijkheid niet grotendeel uitsluit. Het komt dan aan op eerbaarheid of een strategisch imperatief.

Dat laatste zal voor Siemens wel opgaan, maar toch. De gevonden gebreken zaten er nog terwijl die met allerlei analyses min of meer geautomatiseerd op te sporen zijn (statische code analyse, runtime test met fuzzing inputs enz enz).

Deze posting is gelocked. Reageren is niet meer mogelijk.