Cisco: Log4j-kwetsbaarheid vanaf 2 december gebruikt bij aanvallen

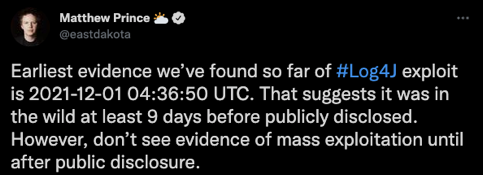

De kwetsbaarheid in Apache Log4j waarvoor op vrijdag 10 december een beveiligingsupdate verscheen is al sinds 2 december gebruikt bij aanvallen, zo waarschuwt Cisco. Internetbedrijf Cloudflare heeft het zelfs over 1 december. Cisco roept organisaties dan ook op om binnen hun logs en omgevingen vanaf deze datum op mogelijk misbruik te controleren.

Volgens het netwerkbedrijf vindt er inmiddels grootschalig misbruik van de kwetsbaarheid plaats, waarbij in veel gevallen een cryptominer op kwetsbare servers wordt geïnstalleerd. Ook antivirusbedrijf Sophos meldt de installatie van cryptominers. Om organisaties te helpen bij het vinden van aanwijzingen over mogelijk succesvolle aanvallen hebben Cisco en securitybedrijf Fox-IT verschillende indicators of compromise gepubliceerd, waaronder domeinnamen, ip-adressen, user-agent http-headers, commando's, hashes en gebruikte scripts.

Securitybedrijf Qihoo 360 meldt dat inmiddels twee botnets de de Log4j-kwetsbaarheid gebruiken voor het aanvallen van systemen. Het gaat om de Muhstik- en Mirai-botnets. De laatstgenoemde heeft het meestal op Internet of Things-apparaten voorzien. De botnets installeren een backdoor en kunnen besmette servers inzetten voor het uitvoeren van ddos-aanvallen.

Update

Internetbedrijf Cloudflare stelt dat de eerste Log4j-exploits van 1 december dateren.

Hebben ze dit dan door?

proberen ze de cryptominer van elkaar te verwijderen ?

Hebben ze dit dan door?

proberen ze de cryptominer van elkaar te verwijderen ?

Dan gaat de ene hacker via de remote access van de andere hacker die hacker hacken. Dat noemen ze hackerwars en de hoogste prijs is het veroveren van de cryptocoins van de tegenpartij.

Hebben ze dit dan door?

proberen ze de cryptominer van elkaar te verwijderen ?

Dan gaat de ene hacker via de remote access van de andere hacker die hacker hacken. Dat noemen ze hackerwars en de hoogste prijs is het veroveren van de cryptocoins van de tegenpartij.

Iets wat belangrijk is, bewaar je niet op een computer/nas/storage oid dat toegankelijk is via het WAN of LAN.

Hebben ze dit dan door?

proberen ze de cryptominer van elkaar te verwijderen ?

Dan gaat de ene hacker via de remote access van de andere hacker die hacker hacken. Dat noemen ze hackerwars en de hoogste prijs is het veroveren van de cryptocoins van de tegenpartij.

by Dan Goodin

https://arstechnica.com/information-technology/2021/12/the-log4shell-zeroday-4-days-on-what-is-it-and-how-bad-is-it-really/

‘The Internet Is on Fire’

by Lily Hay Newman

https://www.wired.com/story/log4j-flaw-hacking-internet/

luntrus

https://blog.fox-it.com/2021/12/12/log4shell-reconnaissance-and-post-exploitation-network-detection/

https://blog.fox-it.com/2021/12/12/log4shell-reconnaissance-and-post-exploitation-network-detection/

Goh , waarom ?

Omdat je achter je moden een Apache-met-Java-met-Log4J draait, en nog steeds gepatched hebt ofzo ?

https://nos.nl/artikel/2409383-stilte-voor-de-storm-door-groot-beveiligingsprobleem-dit-gaat-niet-met-een-sisser-aflopen

https://threatpost.com/apache-log4j-log4shell-mutations/176962/

We zitten nu officieel op zelfde ellende niveau als Shellshock qua impact.

Happy holidays all ! Atleast krijgen we overtime bonus ;)

Hebben ze dit dan door?

proberen ze de cryptominer van elkaar te verwijderen ?

Dan gaat de ene hacker via de remote access van de andere hacker die hacker hacken. Dat noemen ze hackerwars en de hoogste prijs is het veroveren van de cryptocoins van de tegenpartij.

Ik werk niet bij het NCSC en geloof dit onmiddelijk

Deze posting is gelocked. Reageren is niet meer mogelijk.