VS: verkeer telecomproviders door aanvallers onderschept en gestolen

Meerdere grote telecom- en netwerkproviders zijn doelwit geworden van aanvallers die netwerkverkeer weten te onderscheppen en stelen, zo waarschuwen de Amerikaanse geheime dienst NSA, de FBI en het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security.

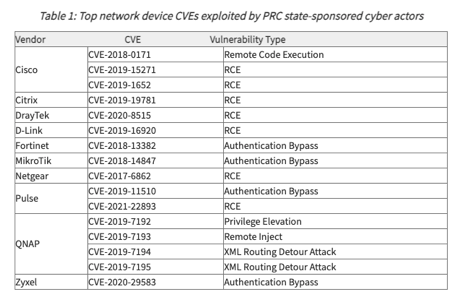

Daarbij zoeken de aanvallers, die volgens de Amerikaanse autoriteiten door de Chinese overheid worden gesponsord, naar bekende kwetsbaarheden in netwerkapparatuur van Cisco, Fortinet en MikroTik. Hiervoor wordt gebruikgemaakt van opensourcetools zoals RouterSploit en RouterScan waarmee kwetsbaarheden in netwerkapparatuur is te misbruiken.

Zodra er toegang tot het telecombedrijf is verkregen zoeken de aanvallers naar de Remote Authentication Dial-In User Service (RADIUS) server en proberen vervolgens de inloggegevens uit de RADIUS-database te stelen. Met de inloggegevens van de RADIUS-servers loggen de aanvallers in op Cisco- en Juniper-routers en voeren daar commando's uit en verzamelen informatie over de routerconfiguratie.

Met de geldige accounts en inloggegevens van de gecompromitteerde RADIUS-server en verkregen routerconfiguraties kunnen de aanvallers vervolgens het netwerk van het telecombedrijf onderscheppen, vastleggen en doorsturen naar de eigen infrastructuur. Dergelijke aanvallen tegen telecombedrijven en netwerkinfrastructuur zouden zeker sinds 2020 plaatsvinden, zo stellen de Amerikaanse diensten.

Om dergelijke aanvallen te voorkomen krijgen organisaties het advies om al hun apparatuur en systemen up-to-date te houden, een gecentraliseerd patchmanagementsysteem te overwegen en gecompromitteerde apparatuur meteen van het netwerk te verwijderen of te isoleren. Verder wordt het gebruik van multifactorauthenticatie voor vpn-verbindingen aangeraden en het uitschakelen van onnodige of ongebruikte netwerkdiensten, poorten, protocollen en apparaten.

Feit blijft... elke keer weer... Als je het niet op het prikbord in de supermarkt zou hangen, dan heeft het op internet alleen wat te zoeken als je het zelf encrypt...

Zijn dat telecombedrijven of thuisgebruikers?

Bovendien, 5 jaar oude lekken?

Klinkt meer als ‘oeps, we zijn betrapt’. Enne rusland kunnen we effe niet gebruiken als schuldige dan maar china. Want die moeten we nu even aanpakken nu er momentum is. Never let a good crisis go to waste.

Zijn dat telecombedrijven of thuisgebruikers?

Bovendien, 5 jaar oude lekken?

Cisco , Juniper en Fortinet dan zoals in het artikel staat? Waar haal jij Draytek etc vandaan? Mikrotik wordt ook vaker gebruikt dan je denkt, zeker in de VS door de kleinere providers.

Zelfs als je consumenten routertjes/modems/bridges van die merken bij klanten zet, dan hebben die wel een IP adres, maar die hang je toch niet letterlijk aan internet?

Dat zou wel erg makkelijk zijn... consumenten routertje p0wnen, kijken wat de beheeromgeving is, die interface koppelen, zoeken naar radius (of als ze deze meuk gebruiken nog tacacs) of als ze dit speelgoed gebruiken, draytek/vigor central management, of Zyxel Manager of whatever. credentials harvesten en voila...

Gelukkig zijn de ISP's die ik gebouwd heb niet zo gemaakt. (tenzij ze nu een clubje ingehuurd hebben die het 'goedkoper' kan)...

Deze posting is gelocked. Reageren is niet meer mogelijk.