Onderzoekers vinden manier om bij MEGA opgeslagen data te ontsleutelen

Onderzoekers hebben een manier gevonden om de data van gebruikers van cloudopslagdienst MEGA kunnen ontsleutelen. Het bedrijf heeft inmiddels een beveiligingsupdate uitgerold om de kwetsbaarheden te verhelpen. Voor het uitvoeren van de aanval had een aanvaller een man-in-the-middle-positie moeten hebben of de controle over de kerninfrastructuur van MEGA.

MEGA is een cloudopslagdienst met naar eigen zeggen meer dan 250 miljoen geregistreerde gebruikers, tien miljoen dagelijks actieve gebruikers en 1000 petabyte aan opslag. Het bedrijf biedt gebruikers end-to-end encryptie en claimt dat het de data van gebruikers niet kan ontsleutelen. "Zolang je ervoor zorgt dat je wachtwoord voldoende sterk en uniek is, heeft niemand toegang tot je data bij MEGA. Zelfs in het uitzonderlijke onwaarschijnlijke geval dat de volledige infrastructuur van MEGA in beslag wordt genomen", zo claimt de cloudopslagdienst.

Onderzoekers van de Applied Crypto Group van ETH Zurich hebben echter aangetoond dat het wel degelijk mogelijk is voor MEGA of een partij die de infrastructuur in handen heeft om de decryptiesleutel van gebruikers te achterhalen en zo hun bij MEGA opgeslagen data te ontsleutelen. In totaal bedachten de onderzoekers vijf verschillende aanvallen om de vertrouwelijkheid van gebruikersdata te compromitteren.

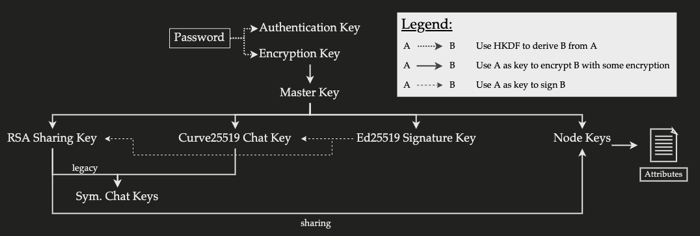

MEGA maakt gebruik van verschillende encryptiesleutels voor het versleutelen van bestanden van gebruikers. Deze zogeheten "key hierarchy" begint met het wachtwoord van de gebruiker. De MEGA-clientsoftware gebruikt het gebruikerswachtwoord voor het genereren van een authenticatie key en een encryptie key. De authenticatie key wordt gebruikt voor het authenticeren van de gebruiker als die bij MEGA inlogt. De encryptie key versleutelt een willekeurig gegenereerde master key, die weer ander key materiaal van de gebruiker versleutelt.

De onderzoekers ontdekten een praktische aanval om de RSA private key van de gebruiker te achterhalen. Dit is mogelijk doordat de integriteit van de versleutelde keys van gebruikers op de servers van MEGA niet is beschermd. Een aanvaller die controle over de MEGA-infrastructuur heeft kan de softwareclient op het systeem van de gebruiker misleiden om informatie te lekken waarmee de key is te achterhalen. Hiervoor zou een gebruiker zo'n 512 keer op zijn account moeten inloggen.

Doordat de servercode van MEGA niet beschikbaar is, konden de onderzoekers geen proof-of-concept aanval implementeren waarbij een aanvaller de controle over de cloudopslagdienst heeft. In plaats daarvan voerden ze een man-in-the-middle-aanval uit door een kwaadaardig TLS-rootcertificaat op het systeem van het slachtoffer te installeren. Hiermee kan de aanvaller zich tegenover de gebruiker als MEGA voordoen. Responses van de server zijn in real-time aan te passen, aangezien die niet afhankelijk zijn van secrets die op de server zijn opgeslagen.

In een video laten de onderzoekers zien hoe ze de eerste byte van de RSA private key van een gebruiker achterhalen. Om geen nadelige impact op de productieservers van MEGA te hebben werd de aanval hierna gestopt. "Ondanks het feit dat weinig gebruikers vaak genoeg inloggen om het scenario te laten werken, ondermijnt het probleem het meest fundamentele ontwerpdoel van MEGA, het verzekeren van de privacy van opgeslagen bestanden en berichten zolang er een uniek wachtwoord met voldoende entropie wordt gebruikt en geen van de endpoint-apparaten is gecompromitteerd", reageert MEGA in een blogpost.

Het bedrijf heeft updates uitgebracht voor de problemen die de onderzoekers aantroffen, maar de gekozen oplossing verschilt van wat de onderzoekers adviseerden. De onderzoekers stellen dat de patches van MEGA geen directe bescherming tegen twee van de uitgewerkte aanvallen bieden.

Mijn data bij MEGA was zelf namelijk ook versleuteld met AES-256.

Wie dus de eerste laag zou kunnen doorbreken, doorbrak de tweede zeker niet.

Ze hebben mijn data daarom nooit kunnen inzien. Ook MEGA niet.

Waarom moest onderzocht worden dat mega

te kraken is?

Was het een opdracht van de EU?

The Matrix

Waarom moest onderzocht worden dat mega

te kraken is?

Omdat studenten wat moeten doen om af te studeren en profs en promovendi moeten publiceren.

https://appliedcrypto.ethz.ch/

Was het een opdracht van de EU?

The Matrix

In plaats van suggestieve vragen te stellen kun je ook nadenken.

ETH Zurich zit in elk geval niet of niet zo heel erg in de EU - Van de EU verwacht je toch dat ze hun subsidieprojecten in EU lidstaten uitzetten, en Zwitserland zit daar niet bij.

Dit werk lijkt te vallen onder hun Cloud Security aandachtspunt.

https://appliedcrypto.ethz.ch/research.html

Verder is het niks bijzonders dat allerlei universiteiten met een Informatica/wiskunde/elektro/security afdelingen vulnerability research doen.

Of het nu al die vage side channels zijn waar Ben Gurion Univ, telkens weer de media mee inging , of de indrukwekkende low-level hardware vulnerabilities die uit VU Sec (Amsterdam ) komen.

Of RSA factorisatie projecten van de paar wiskundigen die in de getaltheorie zitten.

Mijn data bij MEGA was zelf namelijk ook versleuteld met AES-256.

Wie dus de eerste laag zou kunnen doorbreken, doorbrak de tweede zeker niet.

Ze hebben mijn data daarom nooit kunnen inzien. Ook MEGA niet.

Volgens https://mega-awry.io/#pt-recovery werken die "lagen" hier als (onnodig zwakke) schakels van een keten; uiteindelijk zijn alle sleutels afgeleid van of te decrypten met de kennis van jouw wachtwoord, maar ook met de kennis van de (random gegenereerde) "Master Key" of het kunnen decrypten van "Node keys" die zijn versleuteld met die "Master Key":

Waarom moest onderzocht worden dat mega

te kraken is?

Omdat studenten wat moeten doen om af te studeren en profs en promovendi moeten publiceren.

https://appliedcrypto.ethz.ch/

Was het een opdracht van de EU?

The Matrix

In plaats van suggestieve vragen te stellen kun je ook nadenken.

ETH Zurich zit in elk geval niet of niet zo heel erg in de EU - Van de EU verwacht je toch dat ze hun subsidieprojecten in EU lidstaten uitzetten, en Zwitserland zit daar niet bij.

Dit werk lijkt te vallen onder hun Cloud Security aandachtspunt.

https://appliedcrypto.ethz.ch/research.html

Verder is het niks bijzonders dat allerlei universiteiten met een Informatica/wiskunde/elektro/security afdelingen vulnerability research doen.

Of het nu al die vage side channels zijn waar Ben Gurion Univ, telkens weer de media mee inging , of de indrukwekkende low-level hardware vulnerabilities die uit VU Sec (Amsterdam ) komen.

Of RSA factorisatie projecten van de paar wiskundigen die in de getaltheorie zitten.

Dat zal vast niet de enige reden zijn,

EU-Brussel is zo gefocused op:

Milieu

Veiligheid,

Backdoors

Anti-encryptie (het ontmoedigen daarvan)

Maar wel het bevorderen en promoten van

EU - Cloud

EU - Cloud- ISP

Het anti-encryptie beleid het zoveel mogelijk ontmoedigen van

versleutelde data/email diensten/privacy providers van andere aanbieders

dan de eu zelf

Nee de eu wil alles overnemen,opkopen,en de eu cloud infrastructuur bevorderen uitbreiden met hun eigen

europese regels en wetten die daarmee samen gaan en als mega daar niet aan voldoet dan heeft deze dienst

geen toekomst straks meer in europa.

Het liefst alles onder eu toezicht krijgen van de steeds groter

wordende europese unie en hun cloud-infrastructuur met hun eigen isp

datacloud en een soort vervanging van mega )De europese mega,maar ook andere

aanbieders die zich bezig houden van versleutelde data en op privacy en encryptie aangeboden email

diensten gaan meer hinder ondervinden van de eu.

De eu wilt graag controle want we moeten de bevolkings-toename kunnen blijven controleren.

het liefst alles in de europese cloud zodat er geen lokaal beheer nodig is (geen vrij denkende individuen meer

die te creatief zijn of teveel bezig zijn met een eigen gedachte en die zeker

niet kritisch mogen zijn tegen het europese beleid

Argumenten: Milieu/Veiligheid/Anti-encryptie/Anti-bitcoin,

alles wat een vrijdenkende,creatieve of een op privacy gerichte burger of onderneming

de les te lezen,of hun manier van doen te bemoeilijken.

De EU wordt prioriteit nummer 1 en de hele digitale cloud infra-structuur daar omheen.

Waarom moest onderzocht worden dat mega

te kraken is?

Omdat studenten wat moeten doen om af te studeren en profs en promovendi moeten publiceren.

https://appliedcrypto.ethz.ch/

Was het een opdracht van de EU?

The Matrix

In plaats van suggestieve vragen te stellen kun je ook nadenken.

ETH Zurich zit in elk geval niet of niet zo heel erg in de EU - Van de EU verwacht je toch dat ze hun subsidieprojecten in EU lidstaten uitzetten, en Zwitserland zit daar niet bij.

Dit werk lijkt te vallen onder hun Cloud Security aandachtspunt.

https://appliedcrypto.ethz.ch/research.html

Verder is het niks bijzonders dat allerlei universiteiten met een Informatica/wiskunde/elektro/security afdelingen vulnerability research doen.

Of het nu al die vage side channels zijn waar Ben Gurion Univ, telkens weer de media mee inging , of de indrukwekkende low-level hardware vulnerabilities die uit VU Sec (Amsterdam ) komen.

Of RSA factorisatie projecten van de paar wiskundigen die in de getaltheorie zitten.

Dat zal vast niet de enige reden zijn,

EU-Brussel is zo gefocused op:

[knip]

"We" willen toch dat Universiteiten ook 'maatschappelijk relevant' onderzoek doen ?

Dat is min of meer wereldwijd de wens - en vrij terecht ook - betaald met publiek geld, dus moet zich mede bezig houden met zaken van publiek belang.

Het is gewoon behoorlijk dom om research uit Zwitserland direct de EU te koppelen .

Maar ook de Zwitserse maatschappij doet aan Cloud, Internet, IT - en de Zwitserse belastingbetaler zal het zeker een goede besteding vinden dat een stukje van dat geld ten nutte komt aan concrete research over de veiligheid daarvan.

En één stukje resultaat is dat een , op het eerste gezicht goede inrichting van MEGA, toch alsnog een zwakheid bevat .

Mooi gevonden - MEGA kan patchen, en andere partijen die ook een encryptie framework moeten bouwen hebben een leerpunt van een constructiefout die ze moeten mijden.

Persoonlijk vind ik mijn fiscale bijdrage aan VU Sec bijvoorbeeld prima besteed - in tegenstelling tot het geld dat al die deugdrammers die voordoen als wetenschapper opmaken.

Waarom moest onderzocht worden dat mega

te kraken is?

Was het een opdracht van de EU?

The Matrix

MEGA: “Onze data is niet te ontsleutelen.”

Wereld: “Challange accepted.”

Mijn data bij MEGA was zelf namelijk ook versleuteld met AES-256.

Wie dus de eerste laag zou kunnen doorbreken, doorbrak de tweede zeker niet.

Ze hebben mijn data daarom nooit kunnen inzien. Ook MEGA niet.

Als je zelf AES-256 versleutelde data bij MEGA neerzette zal het een stuk lastiger zijn, ja.

Maar het gaat altijd om de daadwerkelijke implementatie en niet of geclaimd wordt dat het AES-256.

Ben overigens benieuwd als de data lekt en men in de toekomst quantum computing er op los laat.

Deze posting is gelocked. Reageren is niet meer mogelijk.