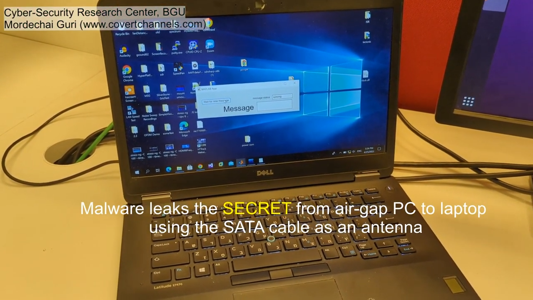

Malware kan via radiosignalen SATA-kabels data van air-gapped pc stelen

Onderzoekers hebben een nieuwe manier bedacht om data van air-gapped computers te stelen, waarbij gebruik wordt gemaakt van radiosignalen die via SATA-kabels worden uitgezonden. Net als eerdere onderzoeken om gegevens van offline computers te exfiltreren is ook dit onderzoek uitgevoerd door onderzoekers van de Ben-Gurion University.

Het is een bekende beveiligingsmaatregel om systemen met vertrouwelijke data niet op internet aan te sluiten. Dit wordt ook wel een air-gap genoemd. Een offline computer kan echter nog steeds worden geïnfecteerd, bijvoorbeeld via usb-sticks of een kwaadwillende werknemer. Een bekend voorbeeld hiervan is Stuxnet. Om vervolgens van een besmette offline computer toch data te kunnen stelen ontwikkelden onderzoekers de afgelopen tijd verschillende methodes.

Bijvoorbeeld door gebruik te maken van speakers, airconditioning, geluid van de harde schijf, ventilatoren, radiogolven, infraroodcamera's, scanners, afgegeven warmte, usb-straling, mobiele telefoons, harde schijflampjes, routerlampjes, magnetische velden, toetsenbordlampjes en wifi-signalen zijn gegevens direct naar de aanvaller of via een wel met internet verbonden besmette computer of smartphone in de buurt terug te sturen.

De aanval die de onderzoekers nu presenteren wordt "SATAn" genoemd. Wederom moet de air-gapped computer eerst met malware zijn besmet. Deze malware kan vervolgens via de SATA-kabels radiosignalen genereren. De door de malware verzamelde gegevens worden gemoduleerd, geencodeerd en vervolgens via dit geheime kanaal verstuurd. De uitgezonden radiosignalen dienen via een radio-ontvanger te worden ontvangen.

De onderzoekers merken op dat de SATA-interface in de meeste systemen, apparaten en netwerkomgevingen voor aanvallers toegankelijk is. Die kunnen de SATA-kabel als een soort antenne gebruiken om radiosignalen te genereren. Dit gebeurt door de elektromagnetische straling van de kabel te manipuleren. De beste oplossing om een dergelijke exfiltratie te voorkomen is volgens de onderzoekers het air-gapped systeem niet met malware te laten besmetten. Een andere oplossing is namelijk het gebruik van signaaljammers, maar dergelijke apparaten zijn prijzig en niet op grote schaal uit te rollen.

Die maakt immers geen geluid.

Er is wel een mogelijkheid om radiosignalen tegen te houden, de meest bekende is een kooi van faraday. Radiosignalen komen hier niet doorheen. Wat betekend dat voor een echte airgap de apparatuur in een kooi van faraday geplaatst moeten worden, denk dat dit voor veel organisaties te duur is.

Het paper is gelinked in het artikel. Hier dan maar de directe pdf link : https://arxiv.org/pdf/2207.07413.pdf

quote :

. Bit Error Rate (BER)

We transmitted the data with a bit rate of 1 bit/sec, which

is shown to be the minimal time to generate a signal which is

strong enough for modulation. The BER for PC-1 is presented

in Table VI. As can be seen, the BER of 1% - 5% is maintained

between 0 - 90 cm. With a greater distance of 120 cm, the

BER is significantly higher and reaches 15%. With PC-2 and

PC-3, the bit error rates (BER) are less than 5% only in short

proximity up to 30 cm, and hence the attack is relevant only

for short ranges in these computers.

Het vergt dus dat de malware eerst op de doel-computer staat, en in staat is om stevige perioden van SATA activiteit te maken . Het is één richtingsverkeer, erg lage bitrate en je moet fors herhalen en redundantie toevoegen om de fouten te compenseren.

Waarschijnlijk kom je met heroische ontvangst-antennes nog wel een stukje verder dan de +- 1 meter die ze hier beschrijven.

Het is eigenlijk niet zo bijzonder - als je wel eens een PC met open kast gebruikte, en wat goedkope speakers met niet afgeschermde kabel kun je ook patronen horen wanneer je bepaalde "zware" activiteit deed.

Niet alleen het gereutel van een mechanische harddisk, maar ook andere zoem en ruis op de speakers .

Dank voor het delen.

Ik was al even bang dat een connected friendly laptop de signalen van een airgapped computer zou kunnen doorgeven.

Dat is gelukkig niet het geval. De ernst is dus minder groot dan ik aanvankelijk vreesde.

Men gebruikt een Software Defined Radio (SDR) die aan de laptop hangt.

De signalen van die SDR worden met Matlab door de laptop geanalyseerd.

Dit impliceert dat het geen 'friendly' laptop is die in de buurt van de aigapped computer staat.

Het betreft een 'hostile' laptop.

-----------------

As a receiver,

we used the ADALM PLUTO Software-defined Radio (SDR)

AD9364 RF coverage from 70 MHz to 6 GHz. The SDR was

connected through USB to a laptop with Microsoft Windows

10 Enterprise OS, and the output was processed by MathWorks

MATLAB reception and demodulation script.

----------------

Als een hostile laptop zo dicht bij kan komen dat de airgapped computer kan worden besnuffeld, dan heb je echt een groter probleem. Dan kan je (waarschijnlijk) op het scherm van de airgapped computer meekijken (al is het maar met een cameraatje).

@anoniem vandaag 17:07

Radiosignalen gaan in theorie oneindig ver. In de praktijk verdwijnt het signaal op enig moment (afstand) in de ruis. Dan houdt het afluiseteren op.

- Het ligt aan de antenne en aan de signal-to-noise ratio van de ontvanger hoever de ontvanger van de airgapped laptop af kan staan.

- daarnaast zullen clusters van computers het ruisniveau in de omgeving verhogen (hoe beter de filters zijn van de ontvanger, des te beter kan onderscheid worden gemaakt tussen de computers in het cluster).

nivo van een universiteit. Het zijn steeds variaties op hetzelfde thema waar ze mee komen: je moet eerst je software

op de machine zien te krijgen, en die gaat dan via bestaande interfaces bitjes naar buiten sturen over een korte

afstand, dus je moet ook nog een ontvanger naar binnen smokkelen.

En dan natuurlijk met een suggestieve titel "Air-Gap Exfiltration Attack via Radio Signals From SATA Cables" naar buiten

komen, waarbij mensen wellicht in eerste instantie op het verkeerde been gezet worden. ("hee zou het werkelijk

mogelijk zijn om met radio ontvangst de data die tussen een SATA drive en de PC heen en weer gaat af te luisteren???"

nou NEE dus, ze luisteren niet de normale communicatie af maar gaan een soort langzame morse doen door afwisselend

wel en geen data over te sturen en dat dan "af te luisteren")

Uiteraard staan de condities (machine besmet, afluisterapparatuur geinstalleerd) er wel altijd bij, maar de suggestie is

toch iedere keer weer dat het een vorm van bedreigende situatie is ipv een academisch en in de praktijk niet inzetbaar

instrument. En als ze nou al die stunten in 1 paper gezet hadden, dan was het nog iets. Maar ze melken dit maximaal

uit door steeds maar weer moet "nieuwe gevallen" te komen. Alles voor de soepsidie zullen we maar denken.

Link eens naar JOUW paper waarin je zoiets ook _gedaan_ hebt ?

Uiteraard staan de condities (machine besmet, afluisterapparatuur geinstalleerd) er wel altijd bij, maar de suggestie is

toch iedere keer weer dat het een vorm van bedreigende situatie is ipv een academisch en in de praktijk niet inzetbaar

instrument. En als ze nou al die stunten in 1 paper gezet hadden, dan was het nog iets. Maar ze melken dit maximaal

uit door steeds maar weer moet "nieuwe gevallen" te komen. Alles voor de soepsidie zullen we maar denken.

De titels zijn wat gehyped , maar ook al is het concept niet zo vaak praktisch - ze hebben het toch uiteindelijk werkend gebouwd - wat ook iets zegt over hoe praktisch of onpraktisch een bepaald side channel is.

Prima voor een afstudeerscriptie - ook dat is taak van een universiteit - studenten opleiden en laten afstuderen. En dan is zo'n afgebakend vraagstuk in een bepaald thema een bekende aanpak.

Uit de zon blijven is ook een hele goede manier om een zonnesteek te voorkomen.

Er is wel een mogelijkheid om radiosignalen tegen te houden, de meest bekende is een kooi van faraday. Radiosignalen komen hier niet doorheen. Wat betekend dat voor een echte airgap de apparatuur in een kooi van faraday geplaatst moeten worden, denk dat dit voor veel organisaties te duur is.

Deze posting is gelocked. Reageren is niet meer mogelijk.