NFI ontwikkelt tools om verborgen berichten van verdachten te detecteren

Het Nederlands Forensisch Instituut (NFI) ontwikkelt in een Europees project samen met opsporingsdiensten, bedrijven en universiteiten tools om verborgen berichten van verdachten te detecteren. Via steganografie is het mogelijk om berichten in video’s en afbeeldingen te verbergen en zo met iemand te communiceren. In Nederland zijn er enkele voorbeelden van strafzaken waarin verdachten gebruik maakten van steganografie.

"Je herkent het niet met het blote oog. Het is waarschijnlijk dat het vaker voorkomt dan dat wij het zien. We vertellen er daarom regelmatig over en vragen aandacht van opsporingsinstanties", zegt Meike Kombrink van het NFI. Volgens Kombrink liggen cryptografie en steganografie dicht bij elkaar. "Met crypto verstop je de inhoud van de boodschap en met stego verstop je het bestaan van de boodschap."

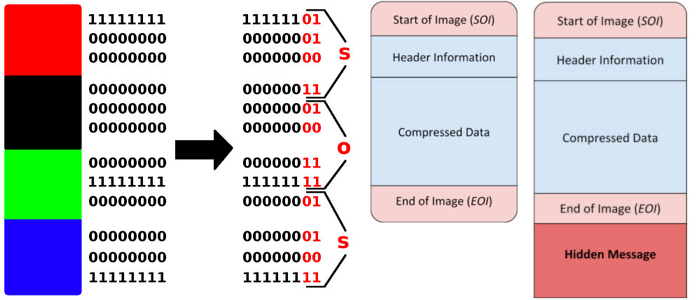

Het NFI stelt dat er drie veel gebruikte manieren zijn om berichten in afbeeldingen te verstoppen en iedere manier kent weer verschillende variaties. De eerste manier is om de binaire waardes van de kleuren in afbeeldingen aan te passen. De kleurintensiteit van bijvoorbeeld een pixel wordt dan aangepast. "Je voegt als het ware een klein druppeltje rood toe aan de code van de kleur. Dat zie je niet wanneer je naar de foto kijkt. Je kan het soms herkennen wanneer je naar de binaire waardes kijkt. De aangepaste waarden kunnen weer een verborgen tekst weergeven", legt Kombrink uit.

Transformatie is een andere methode om boodschappen te verstoppen. Een voorbeeld is het comprimeren van een bestand. "Dan maak je als het ware een soort samenvatting van het beeld", merkt Kombrink op. Er zijn verschillende manieren om beelden samen te vatten. De belangrijkste nummers van een afbeelding komen in de samenvatting. Wanneer die bekend zijn kan daar een boodschap worden verstopt. "In het grote beeld zie je de boodschap niet, dat zie je pas wanneer je een samenvatting van het beeld hebt gemaakt en weet waar in de samenvatting de boodschap verstopt zit", aldus Kombrink.

De derde methode is het gebruik van kunstmatige intelligentie om audio en tekst met een verborgen boodschap te maken. Het NFI investeert nu met Europese partners in geautomatiseerde systemen om steganografie te herkennen. Zo onderzoekt het instituut of neurale netwerken effectief zijn voor het detecteren van verborgen berichten. Volgens Kombrink zijn alleen tools voor het detecteren niet voldoende. "Stego an sich is nu niet strafbaar. Je kan ook een onschuldig bericht verbergen. Je moet dus de inhoud weten om een minder onschuldig bericht te herkennen. Ik wil dus ook neurale netwerken trainen om de boodschap automatisch uit te lezen."

Zodra de tool is ontwikkeld zou Kombrink die willen toevoegen aan de digitale zoekmachine Hansken, waarmee grote hoeveelheden digitale data in strafzaken kunnen worden onderzocht. "Ik ben benieuwd. Pas wanneer de tool er is weten we op welke schaal het wordt toegepast in Nederland. Tot die tijd moeten we er met het handmatig zoeken alert op zijn."

Dat "nu" maakt me wat ongerust. Ik zie nieuwe repressieve wetgeving aankomen.

Dat "nu" maakt me wat ongerust. Ik zie nieuwe repressieve wetgeving aankomen.

Waarom zijn de criminelen die overal al binnengekropen zitten, al niet buitengezet? Of men heeft hen nodig.

Men vermoedt een oorzaak, maar die is niet benoembaar. Linke soep dus.

Dat "nu" maakt me wat ongerust. Ik zie nieuwe repressieve wetgeving aankomen.

In 1998 leerde ik rechercheurs hoe PGP berichten met Stego in foto's te verbergen. Een kind kon met een Mac de was doen, zo eenvoudig was het. Dat het NFI nu besluit om hier onderzoek naar te doen, daar komen ze rijkelijk laat mee. Inmiddels is het mogelijk om een Tor bridge in een steganografische modus te gebruiken, om zo onder de radar te blijven.

Dat "nu" maakt me wat ongerust. Ik zie nieuwe repressieve wetgeving aankomen.

In 1998 leerde ik rechercheurs hoe PGP berichten met Stego in foto's te verbergen. Een kind kon met een Mac de was doen, zo eenvoudig was het. Dat het NFI nu besluit om hier onderzoek naar te doen, daar komen ze rijkelijk laat mee. Inmiddels is het mogelijk om een Tor bridge in een steganografische modus te gebruiken, om zo onder de radar te blijven.

Het probleem met een PGP bericht is, dat het gestandaardiseerde packets en headers heeft die meteen verraden dat het een PGP bericht is. Een beetje als een .zip bestand die altijd met de letters 'PK' begint.

Die headers moet je er dus op een of andere manier af knippen. Maar dan kan PGP er niets meer mee. Dus moet je ze daarna weer toevoegen.

Een voorbeeld van zo'n packet is het packet dat aangeeft naar welk PGP Key ID het bericht versleuteld is. https://datatracker.ietf.org/doc/html/rfc4880#section-5.1

Het plaatje bij dit artikel is voor mij overigens volledig onduidelijk. Een soort least significant bit steganografie? En wat is EOI? Bestaat dat? Een soort https://en.wikipedia.org/wiki/End-of-file#EOF_character. Wordt dat tegenwoordig nog gebruikt op moderne systemen? En daarachter zit dan het verborgen bericht? Niet zo goed verborgen denk ik dan.

Je kunt zo een stukje software maken waarmee je heel veel fotos snel op de bekende kunstjes kunt testen. Dan haal je snel alweer veel meer werk binnen dan de afdeling opsporing weer aankan.

Als je wat echt goed wilt verstoppen dan moet je het midden op tafel leggen en een beetje groezelig maken. Iedereen denkt gelijk dat dat het nooit kan zijn. Wat tegen inbraken beschermen doe je desnoods onder je bed in een ouwe opgerolde plastic zak. Maar dan met hier en daar wat pindakaas eraan. Daar durft ook niemand aan te komen. Zeg maar getsie of lach maar, maar hier zijn ze al een paar keer binnen geweest en de rolexen liggen er nog steeds.

Op zich is het plaatje wel duidelijk, maar het slaat nergens op. Vooral het rechter plaatje waar de verborgen inhoud achter de EOI marker geschreven wordt, wordt in het geheel niet als mogelijkheid genoemd in het redactionele stuk. Lekker verwarrend.

Op zich is het plaatje wel duidelijk, maar het slaat nergens op. Vooral het rechter plaatje waar de verborgen inhoud achter de EOI marker geschreven wordt, wordt in het geheel niet als mogelijkheid genoemd in het redactionele stuk. Lekker verwarrend.

Oh, ik zie het nu. Het zijn vier pixels met 24 bits per pixel. FF0000, 000000, 00FF00 en 0000FF.

In de laatste twee bits van elk kleurkanaal wordt een bericht verstopt.

Ik las het als een reeks van 8 tekens van 12 bits. Misschien door de grote zwarte pijl in het midden die een beweging lijkt aan te duiden. Kon er eerst niets van maken. Iets met vier kleuren dacht ik (RGB).

Hoeveel die IT bij justitie voorstelt zien we dagelijks nog steeds terug aan alle zaken die ze door personeelstekort laten liggen en dat de criminaliteit nog steeds tiert in Nederland.

De politie is net zoals al het andere niet meer dan een melkkoe geworden voor IT bedrijven die overal stromannen hebben om de diensten te verkopen.

Dit beleid en fictieve oplossingen is alleen effectief voor de bühne, met een uitzondering daargelaten.

Je eerste internet verbinding,je eerste Pc,hoe blij we allen waren

1995-1998

en nu?

2022

Op zich is het plaatje wel duidelijk, maar het slaat nergens op. Vooral het rechter plaatje waar de verborgen inhoud achter de EOI marker geschreven wordt, wordt in het geheel niet als mogelijkheid genoemd in het redactionele stuk. Lekker verwarrend.

Oh, ik zie het nu. Het zijn vier pixels met 24 bits per pixel. FF0000, 000000, 00FF00 en 0000FF.

In de laatste twee bits van elk kleurkanaal wordt een bericht verstopt.

Ik las het als een reeks van 8 tekens van 12 bits. Misschien door de grote zwarte pijl in het midden die een beweging lijkt aan te duiden. Kon er eerst niets van maken. Iets met vier kleuren dacht ik (RGB).

Er staat gewoon ouderwetse morse code. Nu ken ik een Duitser die ooit radiograaf was op een duikboot. (Niet eentje van toen ze nog fout waren maar ver daarna.) Als je die morse code liet horen, hoe snel ook, dan kon hij gewoon opzeggen wat er gepiept werd. Echt amazing. Dat ging in zijn hoofd rechtstreeks naar zijn spraakchip. Talent. Daarnaast heb je als crimineel ook niet altijd internet nodig en ook geen telefoon. Als je het over de korte golf uitzendt dan zijn je berichten over heel de wereld te ontvangen (die radiogolven bouncen tegen de stratosfeer, maar gaan sneller dan internet want dat moet via routers). Heb je dan aan twee kanten een ouwe duikbootradiograaf, dan ben echt al een heel eind. danb zitten al die IT experts van alles te bedenken, en zijn natuurlijk veel te belangrijk om heel de dag naar een radio te gaan zitten luisteren, maar dan ligt je pillenboot al lang aan de overkant.

Daarentegen gaan criminelen dan weer bij mekaar bluffen in de Yap Yum of bij de sushi in de Red Sun of bij de La Sala in Marbella, en dat Zwarte Jopie er nog nooit mee is gepakt. Dus dan verzieken ze het toch zelf weer.

In de laatste twee bits van elk kleurkanaal wordt een bericht verstopt.

In een van de linkjes wordt het mooi uitgelegd. Elk pixel heeft 3 kleurkanalen. De laatste twee bits negeer je als kleurinfo en stopt daar je data in. De kleur van het pixel veranderd dan wel iets, maar deze twee bits hebben het kleinste effect op de kleur.

Software zal dit wel kunnen herkennen omdat de bits nu random worden, terwijl ze bij een gewone foto dicht bij de waarde van een naastgelegen pixel zullen liggen.

Dat werkt handiger dat bits te veranderen t.o.v. een referentie plaatje dat de ontvanger al moet bezitten.

Je eerste internet verbinding,je eerste Pc,hoe blij we allen waren

1995-1998

en nu?

2022

Mijn eerste PC is ondertussen vervangen door laptop(s), maar ook daar ben ik blij mee.

Overigens alweer een hele ouwe truuk waarmee ooit de Russen de Amerikaanse ambassade daar hebben afgeluisterd. Kwam het uit, dacht iedereen eerst, via vier bits kun je natuurlijk geen tekst versturen. Slim. En dan uitzenden precies naast de piek van de sterkste TV zender daar. Ook heel slim. En o zo simpel eigenlijk. Als je het wist.

Denk aan het achteruit draaien van een plaat.

Ons hoofd denkt dan ineens satan woorden te horen terwijl die er echt nooit ingezet zijn door de artiest.

Met ziljarden plaatjes op internet, hoe groot is de kans dat er een 'tekst' ontcijferd wordt die er nooit ingezet is?

Dat heb ik nu al wanneer ik base64 dingen probeer te decoden..

De ontcijfering zou hebben kunnen plaatsvinden doordat men soms dezelfde afbeeldingen (met verschillende verborgen berichten) opnieuw gebruikte.

Ik ben er van overtuigd dat inlichtingendiensten wereldwijd hier al 20+ jaren mee bezig zijn (en er dus ook zelf van gebruik van maken).

Dat heeft meer met een beroepsmatige interesse, veel oefening en een muzikaal gehoor te maken, dan met talent.

Een kansloze exercitie. Dan pikt de GCHQ de radiosignalen op en dan worden de zender en ontvanger en hun routes automatisch tot op tientallen meters of nauwkeuriger gelokaliseerd. Lees het fameuze boek Spycatcher (1987) van Peter Wright. In zijn tijd deden de Britten de trigonometrie nog deels handmatig, met een rekenliniaal en nautische kaarten, dus dan kun je nagaan hoe snel en geavanceerd dat proces tegenwoordig met GPS satellieten in zijn werk gaat :-]

https://en.wikipedia.org/wiki/Spycatcher

ik ben klok X en de tijd is Nu wwwwddhhmmss.uuuuuu microseconden .... (+ encrypted: stiekum wijkt mijn klok y microseconden af). en dat nonstop.

De ontvanger weet de banen van de satelieten en kan dan een positie uitrekenen.... omdat de locatie van de sateliet op dat tijdstip bekend is. y = 0 sinds 1992.

Dus aan GPS heb je hier niets.

Een ontvanger is niet te lokaliseren een zender wel.

https://www.npostart.nl/nos-journaal/26-07-2022/POW_05158721

https://nos.nl/artikel/2438342-speuren-naar-stego-criminele-informatie-in-verborgen-boodschap

Het versturen van versleutelde berichten met cryptotelefoons is overigens niet hetzelfde als stego.

Door een sterk radiosignaal (kortstondig) te richten op een niet-afgeschermde trillingskring, ontstaat in die kring een resonatie, die op op zijn beurt ook weer een (zwak) radiosignaal van een zekere frequentie uitzendt. Het gebruikte ontvangstoestel kan zo de locatie van de gebruiker prijsgeven, of zelfs de gesprekken van de aanwezigen in de ruimte waar "het ding" staat opgesteld. De schotelantenne in een satelliet kan dat zwakke signaal opvangen.

https://en.wikipedia.org/wiki/The_Thing_(listening_device)

Los van dit hoogstandje zullen de zender en ontvanger meestal bij toerbeurt van rol wisselen, en zo tegen de lamp lopen.

Een bestaande fake-image detector zoekt naar zekere herhalingspatronen. Zoek met Runet.3 op people.yandex.ru.

Kriminalyana Rossiya heeft hier vast al wel wat meer ervaring mee (zie of de originele foto zo valt te reproduceren).

Dobry dzien,

#observator

https://www.cs.columbia.edu/2018/fontcode-hiding-information-in-plain-text-unobtrusively-and-across-file-types/

Nieuwsuur over Hansken

https://nos.nl/nieuwsuur/video/2443089-live-meelezen-met-de-onderwereld

Het item start op 21m:44s

https://www.npostart.nl/nieuwsuur/04-09-2022/VPWON_1334635

Deze posting is gelocked. Reageren is niet meer mogelijk.