Miljoenen Arris glasvezel- en dsl-routers kwetsbaar door path traversal

Een beveiligingsonderzoeker heeft in dsl- en glasvezelrouters van fabrikant Arris, alsmede routers die Arris-firmware gebruiken, een path traversal-kwetsbaarheid ontdekt waardoor een ongeauthenticeerde aanvaller op afstand allerlei gevoelige informatie zoals wachtwoorden kan stelen. De Arris-routers worden door internetproviders aan hun abonnees uitgeleend. Volgens onderzoeker Derek Abdine lopen miljoenen routers risico.

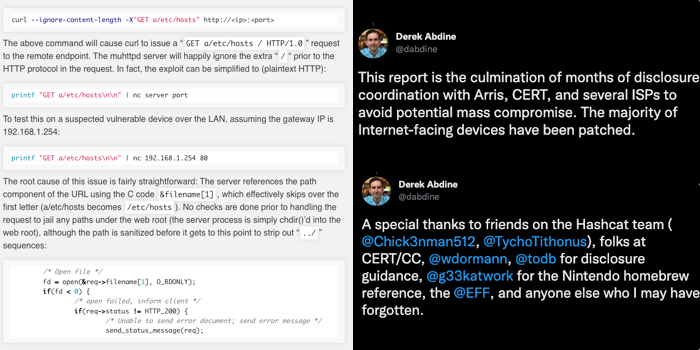

Bij path traversal is het mogelijk voor een aanvaller om toegang tot mappen en bestanden te krijgen waar hij eigenlijk geen toegang toe zou moeten hebben. Het beveiligingslek dat Abdine ontdekte, aangeduid als CVE-2022-31793, is aanwezig in de muhttpd-webserver waar routers van Arris en andere fabrikanten gebruik van maken.

De laatste versie van muhttpd, voor het uitkomen van de beveiligingsupdate die het probleem verhelpt, dateert van 2010. De path traversal-kwetsbaarheid is al sinds 2006 in de code van muhttpd aanwezig en in de allereerste versie van de Arris-firmware en afgeleide firmware. Een ongeauthenticeerde aanvaller kan door het path traversal-lek in de webserver elk bestand op de router opvragen door een enkel karakter voor het opgevraagde path te plaatsen. Misbruik is dan ook eenvoudig, aldus Abdine.

Een aanvaller kan zo het wifi-wachtwoord en netwerknaam van de router achterhalen, alsmede het remote adminwachtwoord, het lokale adminwachtwoord, SIP-inloggegevens wanneer er van VoIP gebruik wordt gemaakt, inloggegevens voor het TR-069-configuratieprotocol dat de internetprovider gebruikt, informatie over portforwarding en andere gevoelige data.

Abdine ontdekte 19.000 kwetsbare Arris-routers die direct vanaf internet toegankelijk zijn. Het grootste deel daarvan is inmiddels gepatcht. Voor een aanval op afstand moet remote administration zijn ingeschakeld. De aanval is echter ook vanaf het lokale netwerk (LAN) uit te voeren. Arris werd op 6 april ingelicht en meldde op 9 mei dat een update was ontwikkeld. Ook de ontwikkelaar van muhttpd heeft een update uitgebracht.

Het probleem met kwetsbare routers kan echter nog jaren aanhouden, waarschuwt Abdine. "Aangezien de firmware wijdverbreid is en elke provider zijn eigen firmware-updates beheert, is het waarschijnlijk dat dit probleem nog jaren zal bestaan." Hoewel de routers die de onderzoeker ontdekte inmiddels nagenoeg allemaal zijn gepatcht, kan het zijn dat er nog andere kwetsbare routers op internet zijn te vinden. Gebruikers wordt aangeraden om de webserver te stoppen of die voor onbetrouwbare netwerken te firewallen. Verder wordt geadviseerd om remote management uit te schakelen.

https://www.ziggo.nl/klantenservice/apparaten/wifi-modems/connect-box

https://www.ziggo.nl/klantenservice/apparaten/wifi-modems/connect-box

Voor wat het waard is: Dit artikel op security.nl is door iemand (niet door mij) ook op op community.ziggo.nl geslingerd. Aldaar heeft een gebruiker gereageerd met:

{"Voor een aanval op afstand moet remote administration zijn ingeschakeld."

"Verder wordt geadviseerd om remote management uit te schakelen."

Remote management is vanaf het internet niet mogelijk op de Ziggo modems, er draait geen webserver op de modems die bereikbaar is vanaf het internet.}

Link, voor als je het draadje wilt volgen:

https://community.ziggo.nl/t5/Internet/Arris-probleem/td-p/1016759

Voor wat het waard is: Dit artikel op security.nl is door iemand (niet door mij) ook op op community.ziggo.nl geslingerd. Aldaar heeft een gebruiker gereageerd met:

{"Voor een aanval op afstand moet remote administration zijn ingeschakeld."

"Verder wordt geadviseerd om remote management uit te schakelen."

Remote management is vanaf het internet niet mogelijk op de Ziggo modems, er draait geen webserver op de modems die bereikbaar is vanaf het internet.}

Maar dan ben je als Ziggo nog steeds massaal lek, alleen wat minder exposed, dus nog steeds tijd om te fixen a.s.a.p.

Zo blij mee. Not ;-(

maar ze doen er niet veel mee....

toch maar voor een eigen modem gaan

?

maar ze doen er niet veel mee....

toch maar voor een eigen modem gaan

?

Jezus zeg, leer eerst eens Nederlands, misschien wordt je dan serieuzer genomen bij Ziggo.

maar ze doen er niet veel mee....

toch maar voor een eigen modem gaan

?

Deze posting is gelocked. Reageren is niet meer mogelijk.