Palo Alto GlobalProtect vpn-servers kwetsbaar door standaard master key

Wereldwijd zijn duizenden GlobalProtect vpn-servers van Palo Alto Networks kwetsbaar voor aanvallen doordat organisaties de standaard master key niet hebben gewijzigd. De master key wordt gebruikt voor het versleutelen van onder andere private keys en wachtwoorden in het configuratiebestand. Het kan echter ook toegang tot de server geven.

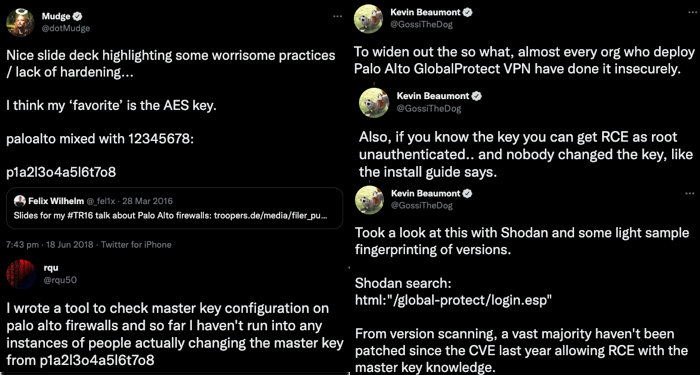

Palo Alto Networks adviseert organisaties om bij de installatie een nieuwe master key te configureren. "Dit zorgt ervoor dat een aanvaller geen toegang tot al je apparaten heeft in het geval hij de master key van één apparaat achterhaalt", aldus een blogposting op de website van Palo Alto. De standaard master key die Palo Alto gebruikt is al jaren bekend. Een beveiligingsonderzoeker met het alias "rqu" schreef onlangs een tool en ontdekte dat nagenoeg alle organisaties de master key van hun GlobalProtect vpn-servers niet hebben gewijzigd.

Wanneer de key bij een aanvaller bekend is kan die commando's met rootrechten uitvoeren, zo waarschuwt beveiligingsonderzoeker Kevin Beaumont op Twitter. Vorig jaar kwam Palo Alto met een beveiligingsupdate die moet voorkomen dat een aanvaller die de master key kent willekeurige code met rootrechten op servers kan uitvoeren. Beaumont stelt dat veel organisaties deze update niet hebben geïnstalleerd.

Daarnaast merkt de onderzoeker op dat veel organisaties de master key waarschijnlijk bewust niet wijzigen. Wanneer een nieuwe master key is ingesteld zal die na een bepaalde tijd verlopen. Beheerders moeten voor het verstrijken een nieuwe key hebben geconfigureerd, anders zal de firewall waarop GlobalProtect draait naar de onderhoudsmodus rebooten, wat beheerders geen andere optie laat dan het uitvoeren van een fabrieksreset. Een situatie die zich met de standaard ingestelde key niet voordoet. Vanwege het risico op misbruik wordt organisaties aangeraden de master key toch te wijzigen.

Vergelijk het een beetje met mensen die standaard wachtwoorden voor Oracle gebruiken, de changemenow. Voor sys.

Dus ja lijkt wel een beetje op een next next finish installatie.

Eén van de grootste security risico's is denken dat je veilig bent.

Next, install types weten ook dat je de laatste security patches moet installeren.

Je overdrijft

Dan neem je een duur en goed bekend staand security product welke als je de handleiding volgt alleen maar een factory reset nodig heeft waarbij de hele organisatie plat gaat mocht je de niet standaard keys niet op tijd verversen......

Serieus? dan wil je blijkbaar toch ook niet dat klanten je handleiding volgen en niet de standaard key gebruiken?

Het begint al met het probleem van een error message in je eigen taal te Googlen als je het Engels niet machtig bent. Gelukkig doet de vertaalmachine van Google het tegenwoordig wel redelijk.De root-cause is dat een producent wederom geen gedegen SDLC heeft of naleeft. Dat zou zo onderhand bij de grote jongens wel verplicht gesteld moeten worden op straffe van forse boetes. Dit had in de design fase natuurlijk al afgekeurd moeten worden en anders bij de Test fase naar boven moeten komen.

Daarnaast merkt de onderzoeker op dat veel organisaties de master key waarschijnlijk bewust niet wijzigen. Wanneer een nieuwe master key is ingesteld zal die na een bepaalde tijd verlopen. Beheerders moeten voor het verstrijken een nieuwe key hebben geconfigureerd, anders zal de firewall waarop GlobalProtect draait naar de onderhoudsmodus rebooten, wat beheerders geen andere optie laat dan het uitvoeren van een fabrieksreset.

Bij andere providers werkt KPN:KPN ook prima....

Waarom is dit nodig, kan in onderhoudsmodus niet een nieuwe master key ingesteld worden (het s toch onderhoudsmodus). Een fabrieksreset is nogal wat.

Deze posting is gelocked. Reageren is niet meer mogelijk.