Honderden Nederlandse Citrix-servers kwetsbaar voor aanvallen

Honderden Nederlandse Citrix-servers zijn kwetsbaar voor aanvallen omdat ze belangrijke beveiligingsupdates missen, waardoor aanvallers de systemen op afstand kunnen overnemen. Wereldwijd gaat het om duizenden servers, zo stelt securitybedrijf Fox IT op basis van eigen onderzoek.

Begin november riep Citrix organisaties op om een kritieke kwetsbaarheid in Citrix Gateway en Citrix ADC, aangeduid als CVE-2022-27510, zo snel mogelijk te patchen. Via het beveiligingslek kan een aanvaller de authenticatie omzeilen en ongeautoriseerde toegang krijgen. Twee weken geleden waarschuwde Citrix organisaties voor een actief aangevallen zerodaylek (CVE-2022-27518) in Citrix ADC en Citrix Gateway waardoor een aanvaller kwetsbare systemen op afstand kan overnemen.

Citrix ADC is een server die organisaties tussen hun servers en het internet plaatsen. De primaire functie is het verdelen van inkomend verkeer over de beschikbare servers, zodat websites en applicaties snel en goed toegankelijk blijven. De luxere versies bieden ook bescherming tegen dos-aanvallen en een webapplicatiefirewall. Via de Citrix Gateway kunnen medewerkers van bedrijven op afstand toegang tot bedrijfsapplicaties, bedrijfsomgevingen en intranetten krijgen. Het wordt dan ook veel voor thuiswerken gebruikt.

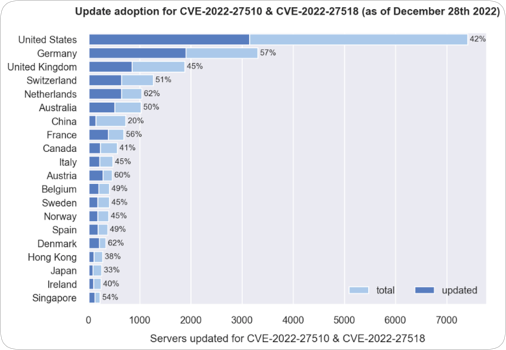

Ondanks de oproep van Citrix, gevolgen van een succesvolle aanval en beschikbaarheid van beveiligingsupdates zijn er nog duizenden kwetsbare Citrix-servers vanaf het internet toegankelijk, aldus Fox IT. In Nederland telde het securitybedrijf meer dan duizend Citrix-servers. Zo'n vierhonderd daarvan zijn niet beschermd tegen CVE-2022-27510 en CVE-2022-27518. Procentueel gezien doet Nederland het echter beter dan andere landen. Zo is in de VS bijna zestig procent van de Citrix-servers niet up-to-date, wat neerkomt op zo'n 4400 machines.

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Inderdaad.

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Ze dwalen richting de situatie waar "antivirusleveranciers" en "onderzoekers bij universiteiten" al een tijd in zaten.

Publiceren om de naam bekend te maken en/of om meer geld te krijgen. De daadwerkelijke ernst van de vulnerability

doet er niet zoveel toe, als je je naam maar in de publiciteit krijgt als ridder die over ons waakt.

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Let wel op dat het hier gaat om twee verschillende kwetsbaarheden. CVE-2022-27510 en CVE-2022-27518. Voor het exploiteren van CVE-2022-27510 (Unauthorized access to Gateway user capabilities) moet de appliance enkel geconfigureerd worden als een Gateway (SSL VPN, ICA Proxy, CVPN, RDP Proxy). Voor CVE-2022-27518 (Unauthenticated remote arbitrary code execution) moet inderdaad de appliance geconfigureerd worden als een SAML SP of SAML IdP. Als er gebruik wordt gemaakt van SAML2 IdP/SP is deze kwetsbaarheid inderdaad niet van toepassing. In de blog post geeft Fox-IT dit volgensmij ook gewoon aan. "Note that for CVE-2022-28518 a pre-condition of SAML is required for it to be exploitable, so knowing only the version does not fully indicate if the server can be exploited but it’s still a good indicator that it should be updated."

Deze blog post gaat naar mijn mening meer over hoe versie identificatie is gedaan en niet hoeveel servers er daadwerkelijk kwetsbaar zijn. Die sensatie-titel wordt er denk ik meer aangegeven door dit bericht op Security.nl.

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Let wel op dat het hier gaat om twee verschillende kwetsbaarheden. CVE-2022-27510 en CVE-2022-27518. Voor het exploiteren van CVE-2022-27510 (Unauthorized access to Gateway user capabilities) moet de appliance enkel geconfigureerd worden als een Gateway (SSL VPN, ICA Proxy, CVPN, RDP Proxy). Voor CVE-2022-27518 (Unauthenticated remote arbitrary code execution) moet inderdaad de appliance geconfigureerd worden als een SAML SP of SAML IdP. Als er gebruik wordt gemaakt van SAML2 IdP/SP is deze kwetsbaarheid inderdaad niet van toepassing. In de blog post geeft Fox-IT dit volgensmij ook gewoon aan. "Note that for CVE-2022-28518 a pre-condition of SAML is required for it to be exploitable, so knowing only the version does not fully indicate if the server can be exploited but it’s still a good indicator that it should be updated."

Deze blog post gaat naar mijn mening meer over hoe versie identificatie is gedaan en niet hoeveel servers er daadwerkelijk kwetsbaar zijn. Die sensatie-titel wordt er denk ik meer aangegeven door dit bericht op Security.nl.

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Want daar spreken ze enkel over dat ze onderzoek hebben gedaan naar servers die kwetsbare versies draaien. De bewering dat die servers "Kwetsbaar voor aanvallen" zijn komt van de redactie van security.nl, niet van Fox-IT

Precies, wij hoeften ook niet te updaten.

Valt me een beetje tegen van Fox IT.

Onderzoek door een stagiaire?

Want daar spreken ze enkel over dat ze onderzoek hebben gedaan naar servers die kwetsbare versies draaien. De bewering dat die servers "Kwetsbaar voor aanvallen" zijn komt van de redactie van security.nl, niet van Fox-IT

beetje pedantic, maar een aanval kan ook kansloos zijn as in 'kwetsbaar voor aanval' kan betekenen dat er de mogelijkheid bestaat tot het voeren van een onsuccesvolle aanval. en net zo goed kunnen systemen die geen CVE open hebben staan ook nog aangevallen worden en daardoor als zodanig als dat niet de bedoeling was als kwetsbaar betiteld worden.

https://support.citrix.com/article/CTX474995/citrix-adc-and-citrix-gateway-security-bulletin-for-cve202227518

Deze posting is gelocked. Reageren is niet meer mogelijk.