Twintig procent wachtwoorden Amerikaans ministerie gekraakt tijdens audit

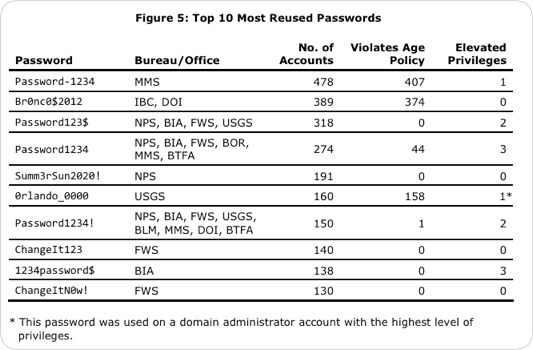

Een vijfde van de wachtwoorden van het Amerikaanse ministerie van Binnenlandse Zaken is tijdens een security-audit gekraakt, dat meldt het Office of the Inspector General (OIG), de tegenhanger van de Nederlandse Auditdienst Rijk. Het wachtwoord "Password-1234" werd voor 478 unieke, actieve accounts gebruikt. Volgens de OIG waren de wachtwoordeisen die het ministerie stelde onvoldoende om potentieel ongeautoriseerde toegang tot systemen en data te voorkomen.

De OIG deed onderzoek naar de wachtwoordeisen van het ministerie. "We ontdekten dat de authenticatiemethodes van het ministerie en accountmanagementbeheer dezelfde kwetsbaarheden vertoonden die bij de Colonial Pipeline-aanval werden misbruikt", zo blijkt uit het auditrapport. Zo maakten ambtenaren gebruik van wachtwoorden die op gelekte wachtwoordenlijsten stonden, gebruikte het ministerie geen tweefactorauthenticatie en werden inactieve accounts niet uitgeschakeld.

Voor het onderzoek probeerde de OIG wachtwoordhashes te kraken. Hiervoor had het zelf een systeem van minder dan 15.000 dollar gebouwd en gebruikte het een zelfgemaakte woordenlijst bestaande uit woordenboeken van verschillende talen, woorden en termen die binnen de Amerikaanse overheid worden gebruikt, verwijzingen naar populaire cultuur en publiek beschikbare wachtwoordenlijsten van bekende datalekken.

Van de 86.000 verzamelde hashes werden er ruim 18.000 gekraakt. Het ging om 21 procent, waaronder 288 accounts met verhoogde rechten en 362 accounts van senior overheidsfunctionarissen. Verder werd tweefactorauthenticatie (2FA) niet consistent toegepast. Zo was 89 procent van de belangrijkste accounts niet van 2FA voorzien.

De OIG stelde ook vast dat de wachtwoordeisen van het ministerie verouderd en niet effectief waren, waardoor gebruikers eenvoudig te kraken wachtwoorden konden kiezen. Zo bleek dat bijna vijf procent van alle actieve wachtwoorden op het woord "password" was gebaseerd. In de eerste negentig minuten van de audit werd zestien procent van de wachtwoordhashes gekraakt.

Naast het toestaan van zwakke wachtwoorden schakelde het ministerie inactieve accounts niet tijdig uit en hanteerde ook geen "password age limit", waardoor nog eens meer dan zesduizend accounts kwetsbaar voor aanvallen waren. Aan de ene kant noemt de OIG het niet periodiek wijzigen van wachtwoorden een fout in het wachtwoordbeleid, maar aan de andere kant adviseert het ook om wachtwoorden minder vaak te wijzigen. Naast het advies om minder vaak wachtwoorden te wijzigen wordt het ministerie ook aangeraden om passphrases te gebruiken. Ook wordt het breed uitrollen en monitoren van multifactorauthenticatie aangeraden.

Lengte speelt nu een zeer belangrijke rol....

Begrijp ik goed dat binnen NPS 191 account het wachtwoord Summ[-knip-] gebruiken?

Ik snap het veelvuldig voorkomen van generieke woorden zoals password met een zooi cijfers, maar dat zo'n specifieker wavchtoord zoveel binnen een organisatie gebruikt word verbaasd me. Of gaat het hier wellicht om een wachtwoord dat bij nieuwe gebruikers aangemaakt wordt en dan niet veranderd (moet worden)?

Verder zou elk bedrijf een goede password wisselaar er op na moeten houden.

Lengte speelt nu een zeer belangrijke rol....

Een goede dictionary attack, met veel permutaties kan nog een stuk langere wachtwoorden vinden .

Je moet bedenken dat de front-end checks van #tekens, afwisseling upper/lower case en cijfer plus speciaal teken gewoon geen garantie op entropie zijn .

En de dictionary- permutaties zijn precies ingesteld op wat mensen doen die het zoveelste password moeten kiezen :

WachtWoord1234!@ .

https://www.troyhunt.com/science-of-password-selection/

Onveilige wachtwoorden zijn eigenlijk prima, zolang MFA goed geïmplementeerd is en bij elke login nodig is.

Eens of oneens?

"#1# Dit is een_top wachtwoord"

Zeer lastig te kraken en makkelijk te onthouden.

Alleen kom je afentoe nog van die achterlijke websites tegen met een max lengte van bijv. 14 karakters.

Een schokkend voorbeeld daarvan is de site van vmware, werkelijk hilarisch.

Verder zou elk bedrijf een goede password wisselaar er op na moeten houden.

Een goede oplossing is een lang uniek wachtwoord dat niet voorkomt in lijsten met eerder gelekte wachtwoorden. Dat laatste is het makkelijkst te bewerkstelligen met een uniek wachtwoord per account en een wachtwoord manager om alles in op te slaan.

Bijzondere tekens maken je wachtwoord alleen maar moeilijker om te onthouden en te typen. Een lang wachtwoord met alleen maar normale tekens is stukken veiliger en sneller in te typen. Helaas houden veel bedrijven nog vast aan wachtwoordeisen van tig jaar geleden...

Onveilige wachtwoorden zijn eigenlijk prima, zolang MFA goed geïmplementeerd is en bij elke login nodig is.

Eens of oneens?

Onveilige wachtwoorden zijn eigenlijk prima, zolang MFA goed geïmplementeerd is en bij elke login nodig is.

Eens of oneens?

Nee, want door MFA bashing gaan mensen vanzelf 1 keer drukken 'ja, ik wil van deze iritante popups/berichten/mailtjes' af zijn."

Dus helaas geen goed idee om slechte wachtwoorden te gebruiken.

Het blijkt ook dat wachtwoorden gebruiken die 'goedgekeurd' worden volgens debiele voorwaarden geen enkel toegevoegde waarde hebben wanneer ze op een meervoudige manier gebruikt worden (hetzelfde initiele wachtwoord, dezelfde wachtwoorden voor verschillende systemen enz).

Deze posting is gelocked. Reageren is niet meer mogelijk.