Android-malware wijzigt dns-instellingen wifi-routers via standaard wachtwoord

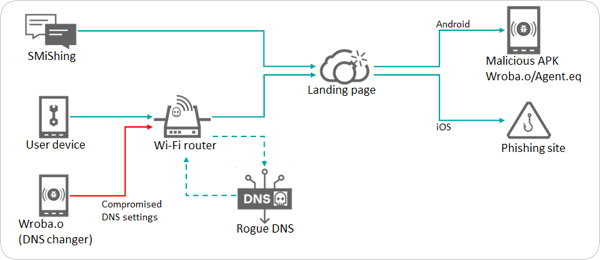

Onderzoekers hebben Android-malware ontdekt die gebruikmaakt van standaard wachtwoorden om wifi-routers te compromitteren en zo de dns-instellingen te wijzigen. Alle apparaten die dan verbinding met de router maken kunnen worden doorgestuurd naar malafide websites van de aanvallers. Deze websites kunnen aan Android-gebruikers besmette APK-bestanden aanbieden en iOS-gebruikers doorsturen naar phishingsites.

De malware waar antivirusbedrijf Kaspersky over bericht wordt Moqhao of XLoader genoemd. De initiële infectie van een Androidtoestel kan plaatsvinden via een sms-bericht. Zodra de telefoon is geïnfecteerd maakt de malware verbinding met de admin-interface van de verbonden wifi-router. De malware kan meer dan honderd routermodellen herkennen. Vervolgens wordt geprobeerd om via standaard inloggegevens in te loggen.

Wanneer de inlogpoging succesvol is worden de dns-instellingen van de router aangepast. De aanvallers kunnen dan het verkeer van gebruikers van de wifi-router aanpassen en hen doorsturen naar andere websites. Ook kunnen domeinen worden geblokkeerd, waardoor beveiligingssoftware bijvoorbeeld geen updates meer kan downloaden. Daarnaast kan de malware ook dns-instellingen van gratis wifi-hotspots aanpassen.

Zodra een gebruiker met een besmette telefoon namelijk verbinding maakt met een publiek hotspot zal de malware ook daarvan proberen om de dns-instellingen aan te passen, zodat bezoekers van deze locaties die het wifi-netwerk gebruiken ook risico lopen. De malware lijkt zich volgens Kaspersky vooral op Zuid-Korea te richten, maar is ook in Frankrijk en Duitsland waargenomen.

Die gebruik maakt van de zelfde rogue DNS server.... dus ook daar heb je geen reet aan in dit geval.

De goeden niet te na gesproken en je kunt je ook niet tegen al het denkbare weten te weren.

Wie z'n k+ntje brandt, dient later op de blaren te zitten, want ineens is jouw account jouw account niet langer.

En de vijand zit vaak ook nog eens 'binnen de poorten'. Het moreel verval in onze huidige maatschappij neemt enorm toe.

#obserwator

Deze posting is gelocked. Reageren is niet meer mogelijk.