VS deelt lessen van red team-oefening om netwerken beter te beveiligen

De Amerikaanse overheid heeft de lessen van een red team-oefening bij een grote organisatie uit de vitale infrastructuur gedeeld, zodat andere organisaties en bedrijven de beveiliging en monitoring van hun netwerken kunnen verbeteren. Bij red teaming wordt door een red team een realistisch aanvalsscenario toegepast om beveiligingsmaatregelen op het gebied van mensen, processen en techniek te testen. Zo kunnen zwakheden worden vastgesteld, kan het personeel worden getraind en wordt gemeten in welke mate de organisatie 'in control' is op het gebied van informatiebeveiliging. Daarnaast creëert een red team oefening awareness.

De naam van de vitale Amerikaanse organisatie waar de oefening plaatsvond is niet bekendgemaakt, maar het red team wist meerdere locaties te compromitteren, waarbij als eerste spearphishingmails werden gebruikt. Nadat er via de phishingmails toegang was verkregen wisten de aanvallers zich lateraal door het netwerk te bewegen. Volgens het CISA beschikte de organisatie over een volwassen "cyberpostuur", maar werden de activiteiten van het red team niet opgemerkt, ook niet toen dat een security response probeerde te veroorzaken.

De vitale organisatie bleek de eigen netwerken en systemen onvoldoende te monitoren. Verder bleek het wachtwoord voor een service account voor de key distribution center (KDC) service, die wordt gebruikt voor het versleutelen en signeren van alle Kerberos-tickets voor het domein, al meer dan tien jaar niet te zijn veranderd. Tevens beschikten standaardgebruikers over uitgebreide rechten en werden onveilige standaardconfiguraties voor Windows Server 2012 R2 gebruikt.

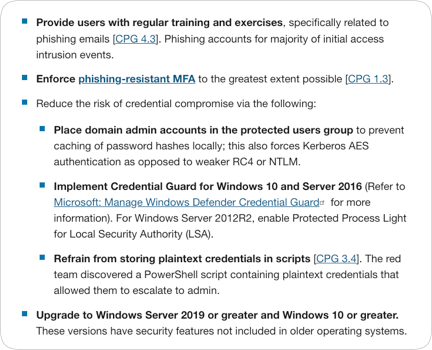

Het red team wist via een keylogger het wachtwoord van een gebruiker te onderscheppen toen die dat vanwege de periodieke verplichting moest aanpassen. De organisatie verplicht dat gebruikers elke zestig dagen een nieuw wachtwoord instellen. Het onderschepte nieuwe wachtwoord bleek op alleen het laatste karakter na identiek te zijn aan het oude wachtwoord. Het CISA doet dan ook meerdere aanbevelingen aan organisaties om hun netwerken en systemen te beveiligen, waaronder het trainen van gebruikers, instellen van phishingbestendige multifactorauthenticatie en het upgraden naar nieuwere versies van Windows en Windows Server.

Ik ben namelijk een mens, en mijn verstandelijke vermogens zijn veel te beperkt om elke paar maanden een uniek, nieuw, sterk en volledig ander wachtwoord te kunnen onthouden (omdat ik nog geen toegang heb tot een wachtwoordmanager voordat ik ingelogd ben).

Bovendien komt zo'n wijzigingsverzoek op een moment dat totaal niet uitkomt of erger, vóór de koffie.

Last but not least leidt dit tot gevaarlijke helpdesk-calls, want mensen vergeten dat soort wachtwoorden (vooral na terugkeer van vakantie). Gevaarlijk, want bij grotere organisaties (zoals typisch bij de overheid) heeft de helpdeskmedewerker geen idee of ik het ben die belt waarna ze mijn wachtwoord "tijdelijk" op Welkom1! zetten.

Idioten.

Fix: check ingevoerde wachtwoorden op sterkte, bij voorkeur elke keer bij invoeren. Die check moet in elk geval bestaan uit het vergelijken van (fragmenten van) het wachtwoord met (fragmenten van) woorden uit lange dictionaries met daarin ooit gelekte en typische (voor de specifieke organisatie) wachtwoorden. Zie https://tweakers.net/plan/3806/#r_18289856 voor wat een zwak en wat een sterk wachtwoord is.

En hou op met mensen te dwingen om regelmatig hun persoonlijke wachtwoorden te wijzigen; dat werkt averechts.

Uitzonderingen:

• Onvermijdelijk gedeelde wachtwoorden (ook WiFi)

• Na een (mogelijke) compromittering.

Ook aardig: https://www.cryptool.org/en/cto/password-meter maar op internet zou ik hooguit een tekst delen die lijkt op een van mijn echte wachtwoorden, bij voorkeur met dezelfde methode bedacht/gegenereerd is (zie ook https://tweakers.net/nieuws/204814/#r_18286266).

Ik ben namelijk een mens, en mijn verstandelijke vermogens zijn veel te beperkt om elke paar maanden een uniek, nieuw, sterk en volledig ander wachtwoord te kunnen onthouden (omdat ik nog geen toegang heb tot een wachtwoordmanager voordat ik ingelogd ben).

Bovendien komt zo'n wijzigingsverzoek op een moment dat totaal niet uitkomt of erger, vóór de koffie.

Last but not least leidt dit tot gevaarlijke helpdesk-calls, want mensen vergeten dat soort wachtwoorden (vooral na terugkeer van vakantie). Gevaarlijk, want bij grotere organisaties (zoals typisch bij de overheid) heeft de helpdeskmedewerker geen idee of ik het ben die belt waarna ze mijn wachtwoord "tijdelijk" op Welkom1! zetten.

Idioten.

Fix: check ingevoerde wachtwoorden op sterkte, bij voorkeur elke keer bij invoeren. Die check moet in elk geval bestaan uit het vergelijken van (fragmenten van) het wachtwoord met (fragmenten van) woorden uit lange dictionaries met daarin ooit gelekte en typische (voor de specifieke organisatie) wachtwoorden. Zie https://tweakers.net/plan/3806/#r_18289856 voor wat een zwak en wat een sterk wachtwoord is.

En hou op met mensen te dwingen om regelmatig hun persoonlijke wachtwoorden te wijzigen; dat werkt averechts.

Uitzonderingen:

• Onvermijdelijk gedeelde wachtwoorden (ook WiFi)

• Na een (mogelijke) compromittering.

Ook aardig: https://www.cryptool.org/en/cto/password-meter maar op internet zou ik hooguit een tekst delen die lijkt op een van mijn echte wachtwoorden, bij voorkeur met dezelfde methode bedacht/gegenereerd is (zie ook https://tweakers.net/nieuws/204814/#r_18286266).

En je hoeft echt niet naar Linux over te stappen als je geen naam,wachtwoord meer wilt gebruiken/

Tijd voor Linux daar gebruiken wij helemaal geen naam wachtwoord meer voor maar ssh-keys (met passphrase die niet veranderd hoeft te worden) zo nodig op een stick bv yubikey https://www.yubico.com/ ps niet bedoeld als reclame.

Zucht.

Ja - ik gebruik graag Linux .

Maar ergens in 2004 werkte ik op een plek waar men inlogde met smartcard + pin op Windows (XP, aimgh) werkplekken.

single-signon was ook aardig ver doorgevoerd .

Je loopt met ssh-keys and dongle echt niet zo ver voorop dankzij "linux"

Deze posting is gelocked. Reageren is niet meer mogelijk.