Aanvallers gebruiken "verlaten" WordPress-plug-in als backdoor voor websites

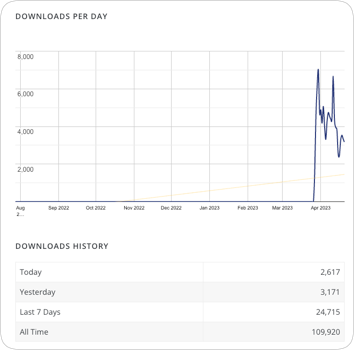

Aanvallers gebruiken een "verlaten" WordPress-plug-in als backdoor voor websites, zo meldt securitybedrijf Sucuri. Het gaat om de plug-in Eval PHP die al meer dan tien jaar lang niet door de officiële ontwikkelaar is bijgewerkt en nauwelijks nog werd gedownload, tot drie weken geleden. Sindsdien is de plug-in ruim honderdduizend keer gedownload.

Via Eval PHP is het mogelijk om "native PHP-code" aan WordPress-sites toe te voegen. De extensie werd voor het laatst op 22 oktober 2012 bijgewerkt. Sindsdien werd de plug-in nauwelijks nog gedownload, tot 29 maart, toen er opeens zevenduizend downloads op één dag werden geregistreerd. Inmiddels heeft het aantal downloads van de plug-in bijna de 110.000 aangetikt.

De stijging van het aantal downloads is te verklaren doordat aanvallers de plug-in op gecompromitteerde WordPress-sites installeren, om vervolgens een script aan de site toe te voegen dat als backdoor fungeert. Volgens Sucuri heeft dit als voordeel dat het eenvoudig voor de aanvallers is om de website opnieuw te infecteren als de eerdere infectie is verwijderd en zo onopgemerkt voor de beheerder te blijven. WordPress-beheerders wordt dan ook opgeroepen om op de aanwezigheid van de Eval PHP-plug-in te controleren.

Eigenlijk zou WordPress de plugin beter offline kunnen halen.

https://www.secureworks.com/blog/bumblebee-malware-distributed-via-trojanized-installer-downloads

Misbruik via kwetsbare Word Press websites is aan de orde van de dag. Vnml. via plugin misbruik.

#webproxy

Deze posting is gelocked. Reageren is niet meer mogelijk.