Linux-gebruikers doelwit van aanval met malafide vacature

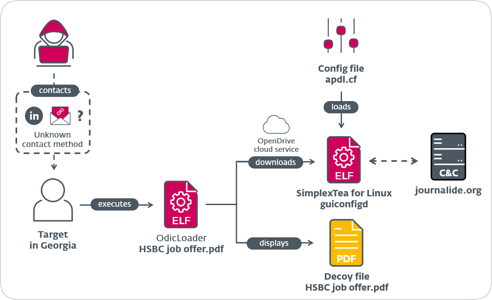

Linux-gebruikers zijn het doelwit geworden van een aanval waarbij er een zip-bestand met een zogenaamde vacature wordt verstuurd. Dat stelt antivirusbedrijf ESET in een analyse. Het gaat om een spearphishing-aanval waarbij Linux-gebruikers vermoedelijk via e-mail of LinkedIn een "vacature" voor een positie bij de Britse bank HSBC ontvingen.

Het zip-bestand lijkt een pdf-bestand te bevatten, maar is in werkelijkheid geen pdf. De aanvallers hebben een unicode-karakter gebruikt om de bestandsmanager het bestand als een executable te laten behandelen in plaats van een pdf. Bij het direct openen van het bestand via een dubbelklik wordt het dan ook uitgevoerd, aldus ESET. Zodra het bestand wordt geopend zal als afleidingsmanoeuvre een pdf-document via de pdf-viewer van het systeem worden getoond, terwijl in de achtergrond een backdoor vanaf cloudopslagdienst OpenDrive wordt gedownload en uitgevoerd.

ESET stelt dat de aanval het werk is van de Lazarus-groep, die verantwoordelijk worden gehouden voor de aanval op Sony Pictures Entertainment in 2014 en de diefstal van 81 miljoen dollar van een bank in Bangladesh in 2016. Volgens de Amerikaanse autoriteiten opereert de groep vanuit Noord-Korea of wordt door het Noord-Koreaanse regime gesteund.

Of begint de verWindowsing van Linux nu zulke vormen aan te nemen dat grafische filemanagers bestanden UITVOEREN zelfs als ze geen X bit hebben?

De gebruiker ziet een andere bestandsnaam dan dat er daadwerkelijk is.

Er is dan ook een simpele oplossing: enkel [a-zA-Z0-9_\-.] toelaten in bestandsnamen.

En dan als extra limiet: de dot mag maar één keer voorkomen in de bestandsnaam. (of twee, als er een aan het begin staat)

Spaties worden natuurlijk vervangen met de underscore.

Ik denk dat dat de enige methode is waarmee je deze problemen zeker kan mitigeren.

Als je dit niet wilt, zul je heuristisch moeten gaan kijken naar vreemde tekens in bestandsnamen.

Alle controle tekens of tekens die buiten de ASCII set vallen zijn meteen een rode flag dan.

Of begint de verWindowsing van Linux nu zulke vormen aan te nemen dat grafische filemanagers bestanden UITVOEREN zelfs als ze geen X bit hebben?

De gebruiker ziet een andere bestandsnaam dan dat er daadwerkelijk is.

Er is dan ook een simpele oplossing: enkel [a-zA-Z0-9_\-.] toelaten in bestandsnamen.

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Of begint de verWindowsing van Linux nu zulke vormen aan te nemen dat grafische filemanagers bestanden UITVOEREN zelfs als ze geen X bit hebben?

Zeker het gelinkte artikel niet gelezen

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Als ik in de console ./testme.pdf doe, dan krijg ik inderdaad "Hacked word!" terug. (simpele echo bash met +x)

Maar, als ik er op dubbel klik, dan word hij toch wel geopend met de document viewer.

Die geeft dan aan dat "application/x-shellscript" geen ondersteund bestandsformaat is.

Of als ik geen extentie heb, dan geeft de file explorer netjes aan dat het niet weet hoe hij het bestand moet openen.

Heb hetzelfde resultaat als ik een binary gebruik. (/usr/bin/xeyes)

Getest in Ubuntu 18.04.6 LTS

Waarom men dat heeft gedaan? Zoals de redactie het formuleert lijkt het alsof daarmee wordt bereikt dat het bestand als executable wordt behandeld. Het is juister om te zeggen dat men er vermoedelijk mee heeft willen voorkomen dat de executable als pdf wordt behandeld door software die toch naar de extensie kijkt. Of er file managers zijn die dat doen op Linux weet ik niet, ik ken ze echt niet allemaal, maar wie weet overzagen de boeven het dat niet helemaal en dachten ze: baat het niet dan schaadt het niet.

Of begint de verWindowsing van Linux nu zulke vormen aan te nemen dat grafische filemanagers bestanden UITVOEREN zelfs als ze geen X bit hebben?

De default umask van je MUA directories is verschillend we weten namelijk niet welk OS je op linux kernel hebt dat maakt nogal een groot verschil of er een +x mogelijk is

Dat gezegd is Operation Dreamjob een bekende van APT-38 en zijn er genoeg middelen voor blokkeren voor de target groups.

Voor de gene die geen extra beveiliging hebben kan het raadzaam zijn het bestand te scannen via het file command

Je ziet dat meteen wat je mee te maken hebt.

https://linux.die.net/man/1/file

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Als ik in de console ./testme.pdf doe, dan krijg ik inderdaad "Hacked word!" terug. (simpele echo bash met +x)

Maar, als ik er op dubbel klik, dan word hij toch wel geopend met de document viewer.

Die geeft dan aan dat "application/x-shellscript" geen ondersteund bestandsformaat is.

Of als ik geen extentie heb, dan geeft de file explorer netjes aan dat het niet weet hoe hij het bestand moet openen.

Heb hetzelfde resultaat als ik een binary gebruik. (/usr/bin/xeyes)

Getest in Ubuntu 18.04.6 LTS

Hier op Linux Mint 21.1 met Nemo als verkenner getest:

Ik trek een copy van /usr/bin/xeyes

Plaats dat in de /home/<usr>/download map

Hernoem het bestand naar test_me.pdf (met de U+2024 als punt)

In Nemo is het bestands-type nog steeds Program (de x-bit staat nog aan)

Ook het icoontje staat nog op programma ipv tekst/pdf.

Dubbelklik ik op het bestand dan start het bestand xeyes en verschijnen de ogen.

In het rechter muis menu is er geen enkele geassocieerde applicatie zoals bv een pdf-viewer oid te zien.

Verwijder ik de x-bit, en dubbelklik ik op het bestand dan krijg ik de (fout)melding dat het een onbekend bestandstype is.

Als ik het bestand met x-bit aan compress (naar zip) en daarna weer extract, dan staat het x-bit nog steeds aan.

Dus als de x-bit meekomt bij het uitpakken van het zip-bestand, en de gebruiker let niet goed op dan kun je de code in het bestand per ongeluk uitvoeren.

Zelf heb ik de neiging om een data-bestand met de rechter muisknop te openen ipv dubbelklikken.

Zodat ik kan kiezen waar ik het mee wil open.

Het komt ook sporadisch voor dat ze via een zero day vulnarability binnen kunnen komen. Die tijd is ook kort omdat het veel sneller wordt gepatcht dan in die andere omgeving. Daarnaast heeft het meestal een link met windows (bv smb share). Daarom is het ook niet verstanding connecties met windows software te hebben en niet in te loggen met naam wachtwoord, maar alleen ssh-keys met passphrase of wat anders wat je hebt. Bewaar geen ssh private key (zoals sommigen doen) op je windows (stepping stone) servers want dan ben je vroeg of laat de cigaar.

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Als ik in de console ./testme.pdf doe, dan krijg ik inderdaad "Hacked word!" terug. (simpele echo bash met +x)

Maar, als ik er op dubbel klik, dan word hij toch wel geopend met de document viewer.

Die geeft dan aan dat "application/x-shellscript" geen ondersteund bestandsformaat is.

Of als ik geen extentie heb, dan geeft de file explorer netjes aan dat het niet weet hoe hij het bestand moet openen.

Heb hetzelfde resultaat als ik een binary gebruik. (/usr/bin/xeyes)

Getest in Ubuntu 18.04.6 LTS

Hier op Linux Mint 21.1 met Nemo als verkenner getest:

Ik trek een copy van /usr/bin/xeyes

Plaats dat in de /home/<usr>/download map

Hernoem het bestand naar test_me.pdf (met de U+2024 als punt)

In Nemo is het bestands-type nog steeds Program (de x-bit staat nog aan)

Ook het icoontje staat nog op programma ipv tekst/pdf.

Dubbelklik ik op het bestand dan start het bestand xeyes en verschijnen de ogen.

In het rechter muis menu is er geen enkele geassocieerde applicatie zoals bv een pdf-viewer oid te zien.

Verwijder ik de x-bit, en dubbelklik ik op het bestand dan krijg ik de (fout)melding dat het een onbekend bestandstype is.

Als ik het bestand met x-bit aan compress (naar zip) en daarna weer extract, dan staat het x-bit nog steeds aan.

Dus als de x-bit meekomt bij het uitpakken van het zip-bestand, en de gebruiker let niet goed op dan kun je de code in het bestand per ongeluk uitvoeren.

Zelf heb ik de neiging om een data-bestand met de rechter muisknop te openen ipv dubbelklikken.

Zodat ik kan kiezen waar ik het mee wil open.

Daarnaast overweeg:

File systems used for data should always be mounted with nodev , nosuid and noexec .

Potential file system mounts to consider:

/var

/home

/dev/shm

/tmp

/boot

Wil je toch eigen scripts kunnen runnen zet ze dan in /opt met eenproject als eigenaar die niet veel mag of gebruik een CI/CD pijplijn met een ontwikkel VPS voor ontwikkelaars.

https://www.sentinelone.com/labs/cl0p-ransomware-targets-linux-systems-with-flawed-encryption-decryptor-available/ *

En clop komt van het woord voor 'bedwants' in het Russisch.

Het begon allemaal met Linux Encoder als eerste linux ransomware versie; daarna zag men RansomXX.

Voor de ELF-file op Linux: https://linux-audit.com/elf-binaries-on-linux-understanding-and-analysis/

* SentinelOne onderzoekers ontwikkelen o.m. descriptoren voor deze Linux-gerelateerde ransomware.

Maatregelen ter voorkoming van besmettingen: https://phoenixnap.com/blog/linux-ransomware

source credits go to: Borko Drljaca

luntrus

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Als ik in de console ./testme.pdf doe, dan krijg ik inderdaad "Hacked word!" terug. (simpele echo bash met +x)

Maar, als ik er op dubbel klik, dan word hij toch wel geopend met de document viewer.

Die geeft dan aan dat "application/x-shellscript" geen ondersteund bestandsformaat is.

Of als ik geen extentie heb, dan geeft de file explorer netjes aan dat het niet weet hoe hij het bestand moet openen.

Heb hetzelfde resultaat als ik een binary gebruik. (/usr/bin/xeyes)

Getest in Ubuntu 18.04.6 LTS

Hier op Linux Mint 21.1 met Nemo als verkenner getest:

Ik trek een copy van /usr/bin/xeyes

Plaats dat in de /home/<usr>/download map

Hernoem het bestand naar test_me.pdf (met de U+2024 als punt)

In Nemo is het bestands-type nog steeds Program (de x-bit staat nog aan)

Ook het icoontje staat nog op programma ipv tekst/pdf.

Dubbelklik ik op het bestand dan start het bestand xeyes en verschijnen de ogen.

In het rechter muis menu is er geen enkele geassocieerde applicatie zoals bv een pdf-viewer oid te zien.

Verwijder ik de x-bit, en dubbelklik ik op het bestand dan krijg ik de (fout)melding dat het een onbekend bestandstype is.

Als ik het bestand met x-bit aan compress (naar zip) en daarna weer extract, dan staat het x-bit nog steeds aan.

Dus als de x-bit meekomt bij het uitpakken van het zip-bestand, en de gebruiker let niet goed op dan kun je de code in het bestand per ongeluk uitvoeren.

Zelf heb ik de neiging om een data-bestand met de rechter muisknop te openen ipv dubbelklikken.

Zodat ik kan kiezen waar ik het mee wil open.

Daarnaast overweeg:

File systems used for data should always be mounted with nodev , nosuid and noexec .

Potential file system mounts to consider:

/var

/home

/dev/shm

/tmp

/boot

Wil je toch eigen scripts kunnen runnen zet ze dan in /opt met eenproject als eigenaar die niet veel mag of gebruik een CI/CD pijplijn met een ontwikkel VPS voor ontwikkelaars.

Maar out-of-the-box reageert de Linux installatie op de manier zoals hierboven beschreven.

Het was een schone/kale VM waar ik het op getest heb zonder "tweaks".

Nee dat heb je verkeerd begrepen, het "rare teken" zit niet in de bestandsnaam maar in het bestand zelf.

Bestandsnamen hebben in Linux geen significantie voor het soort bestand. Het idee dat het soort bestand bepaald wordt

door (de laatste karakters van- ) de naam is een DOS principe wat in Windows is overgenomen.

Linux stamt af van Unix en daar is dit nooit gebruikelijk geweest.

Linux bepaalt het soort bestand aan de hand van de INHOUD. Meestal de eerste paar bytes. Dus ja, je kunt gewoon

een document.pdf file hebben wat in werkelijkheid een programma is, en als je dat opent in de shell of in een filemanager

dan wordt het uitgevoerd, maar alleen als het x bit aan staat voor die file.

Het verhaal wordt daarmee een beetje warrig, je kunt gewoon een binair programma met de naam document.pdf verpreiden

maar dat is dan niet met dubbelklik te starten. Dan moet de gebruiker eerst "chmod +x document.pdf" doen.

Als ik in de console ./testme.pdf doe, dan krijg ik inderdaad "Hacked word!" terug. (simpele echo bash met +x)

Maar, als ik er op dubbel klik, dan word hij toch wel geopend met de document viewer.

Die geeft dan aan dat "application/x-shellscript" geen ondersteund bestandsformaat is.

Of als ik geen extentie heb, dan geeft de file explorer netjes aan dat het niet weet hoe hij het bestand moet openen.

Heb hetzelfde resultaat als ik een binary gebruik. (/usr/bin/xeyes)

Getest in Ubuntu 18.04.6 LTS

Hier op Linux Mint 21.1 met Nemo als verkenner getest:

Ik trek een copy van /usr/bin/xeyes

Plaats dat in de /home/<usr>/download map

Hernoem het bestand naar test_me.pdf (met de U+2024 als punt)

In Nemo is het bestands-type nog steeds Program (de x-bit staat nog aan)

Ook het icoontje staat nog op programma ipv tekst/pdf.

Dubbelklik ik op het bestand dan start het bestand xeyes en verschijnen de ogen.

In het rechter muis menu is er geen enkele geassocieerde applicatie zoals bv een pdf-viewer oid te zien.

Verwijder ik de x-bit, en dubbelklik ik op het bestand dan krijg ik de (fout)melding dat het een onbekend bestandstype is.

Als ik het bestand met x-bit aan compress (naar zip) en daarna weer extract, dan staat het x-bit nog steeds aan.

Dus als de x-bit meekomt bij het uitpakken van het zip-bestand, en de gebruiker let niet goed op dan kun je de code in het bestand per ongeluk uitvoeren.

Zelf heb ik de neiging om een data-bestand met de rechter muisknop te openen ipv dubbelklikken.

Zodat ik kan kiezen waar ik het mee wil open.

Daarnaast overweeg:

File systems used for data should always be mounted with nodev , nosuid and noexec .

Potential file system mounts to consider:

/var

/home

/dev/shm

/tmp

/boot

Wil je toch eigen scripts kunnen runnen zet ze dan in /opt met eenproject als eigenaar die niet veel mag of gebruik een CI/CD pijplijn met een ontwikkel VPS voor ontwikkelaars.

Maar out-of-the-box reageert de Linux installatie op de manier zoals hierboven beschreven.

Het was een schone/kale VM waar ik het op getest heb zonder "tweaks".

The Linux Foundation IT

Linux workstation security checklist

reviewed 2017-12-15

https://github.com/lfit/itpol/blob/master/linux-workstation-security.md

Onder de kop 'Further reading' staan verwijzingen naar Arch, Debian, Fedora en macOS handleidingen.

NCSC Device Security Guidance

Security guidance for Ubuntu LTS

reviewed 29 June 2021

https://www.ncsc.gov.uk/collection/device-security-guidance/platform-guides/ubuntu-lts

The Linux Foundation IT

Linux workstation security checklist

reviewed 2017-12-15

https://github.com/lfit/itpol/blob/master/linux-workstation-security.md

Onder de kop 'Further reading' staan verwijzingen naar Arch, Debian, Fedora en macOS handleidingen.

NCSC Device Security Guidance

Security guidance for Ubuntu LTS

reviewed 29 June 2021

https://www.ncsc.gov.uk/collection/device-security-guidance/platform-guides/ubuntu-lts

Top bedrijven vragen hier aan te voldoen. In de credit card industrie zal je moeten voldoen aan PCI DSS (The Payment Card Industry Data Security Standard ).

Ik gebruik zelf standaard voor bv rhel8 het DISA STIG profiel http://static.open-scap.org/ssg-guides/ssg-rhel8-guide-stig.html#xccdf_org.ssgproject.content_group_permissions

Volgens dit profiel moeten (zoals hierboven voorgesteld) de home folders ge-mount moeten worden met noexec flag, want user directories should not be considered as trusted and users should not be able to execute them . Dat voorkomt heel veel ransomware ellende. ps er zijn natuurlijk meer plekken en devices waarvoor dat geldt.

FIPS moet ik nog wel eens laten schieten want niet alle applicaties zijn FIPS compliant

Het mooie van het rhel8 voorbeeld boven is dat de Ansible snippets er bij staan.

Breaking the security model of Subgraph OS

by Micah Lee, posted April 11, 2017

https://micahflee.com/2017/04/breaking-the-security-model-of-subgraph-os

Deze posting is gelocked. Reageren is niet meer mogelijk.