Zerodaylek in VMware Tools gebruikt voor compromitteren virtual machines

Aanvallers hebben een zerodaylek in VMware Tools gebruikt voor het compromitteren van Linux en Windows virtual machines, zo stelt securitybedrijf Mandiant. De aanvallen zouden het werk zijn van een uit China opererende spionagegroep. Om de aanval uit te kunnen voeren moet er wel eerst toegang zijn tot de hypervisor, de software die wordt gebruikt voor het aanmaken en draaien van virtual machines. De impact van de kwetsbaarheid is mede daardoor op een schaal van 1 tot en met 10 beoordeeld met een 3.9. VMware heeft gisteren beveiligingsupdates uitgebracht om het probleem te verhelpen.

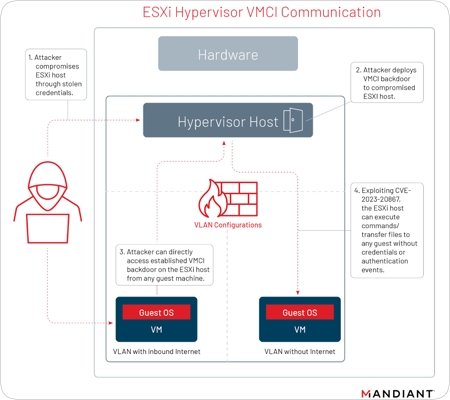

In de aanvallen die Mandiant onderzocht wisten de aanvallers toegang tot vCenter-servers te krijgen. VCenter is een oplossing voor het beheer van virtual machines en gevirtualiseerde servers. Via de gecompromitteerde vCenter-server was het vervolgens mogelijk om de inloggegevens te achterhalen van ESXi-hosts die via vCenter worden beheerd. ESXi is een 'bare metal hypervisor' voor het virtualiseren van besturingssystemen.

Zodra er toegang tot de ESXi-host was verkregen installeerden de aanvallers een backdoor om toegang te behouden tot de guest virtual machines die op de host draaiden. Daarvoor werden onder andere aanpassingen aan de firewalls van de ESXi-host gemaakt. Hierna maakten de aanvallers misbruik van het zerodaylek, aangeduid als CVE-2023-20867, om ongeauthenticeerde commando's op de guest virtual machines uit te voeren en bestanden te down- en uploaden.

Normaliter zijn inloggegevens vereist om toegang tot de guest virtual machine te krijgen. CVE-2023-20867 is een "authentication bypass" waardoor deze controle is te omzeilen. Daarnaast zorgt de aanval ervoor dat er geen acties op de ESXi-host of de guest virtual machine worden gelogd. Voor het uitvoeren van de aanval moet de betreffende guest virtual machine wel VMware Tools hebben geïnstalleerd. Zodra de aanvaller echter toegang tot de ESXi-host heeft kan die dit zelf doen.

Je ziet nu de gevolgen. Kwade Chi vloeit via de vijf aderen.

Krijgen we deze netwerken in beeld, ook die van Rusland, Oekraïne, de zogeheten fourteen eyes en alles wat ons als gewone eindgebruiker onderdrukt, monitort en onze vrijheid afpakken wil?

Rapporteer elk misbruik-IP. Help cybercrime de wereld uit.

When you are not part of the solution, you are part of the problem.

#watch-your-clicks

Dat China veel hackers huisvest is dus vrij logisch

Je ziet nu de gevolgen. Kwade Chi vloeit via de vijf aderen.

Krijgen we deze netwerken in beeld, ook die van Rusland, Oekraïne, de zogeheten fourteen eyes en alles wat ons als gewone eindgebruiker onderdrukt, monitort en onze vrijheid afpakken wil?

Rapporteer elk misbruik-IP. Help cybercrime de wereld uit.

When you are not part of the solution, you are part of the problem.

#watch-your-clicks

Sorry, maar waar héb je het over?

Deze posting is gelocked. Reageren is niet meer mogelijk.