Ziekenhuis raakt via usb-stick gebruikt op conferentie besmet met malware

Een Europees ziekenhuis is eerder dit jaar via een usb-stick die op een conferentie was gebruikt besmet geraakt met malware, zo meldt securitybedrijf Check Point. De naam van het ziekenhuis is niet bekendgemaakt, alsmede de impact, maar onderzoekers konden wel "patient zero" achterhalen. Het bleek om een ziekenhuismedewerker te gaan die een conferentie in Azië had bijgewoond.

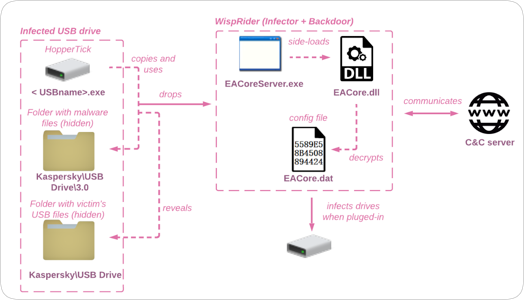

Via de usb-stick deelde hij zijn eigen presentatie met andere bezoekers. De computer van een van zijn collega's op de conferentie was echter besmet, waardoor ook zijn usb-stick geïnfecteerde raakte. De ziekenhuismedewerker nam de usb-stick vervolgens mee naar het ziekenhuis, waardoor de malware zich verder kon verspreiden. Op besmette usb-sticks worden alle bestanden van de gebruiker verborgen. Het slachtoffer ziet alleen een malafide launcher die de naam van de usb-stick heeft.

Zodra het slachtoffer de launcher start worden de verborgen gemaakte bestanden zichtbaar en in de achtergrond een backdoor geïnstalleerd waarmee de aanvallers toegang tot het systeem krijgen. Daarnaast wordt er gemonitord op nieuw aangesloten usb-sticks, om die vervolgens ook te infecteren. Ook netwerkschijven die op een besmet systeem worden toegevoegd kunnen besmet raken.

Volgens Check Point is het belangrijk dat organisaties hun personeel voorlichten over het gebruik van usb-sticks afkomstig van onbekende of onbetrouwbare bronnen. Daarnaast moeten er duidelijke richtlijnen voor het gebruik van de datadragers zijn. Zo zou het gebruik moeten worden beperkt of verboden, tenzij usb-sticks afkomstig zijn van betrouwbare bronnen en gecontroleerd op malware. Tevens kunnen organisaties kijken naar alternatieven voor het gebruik van usb-sticks.

Ik kreeg deze week een e-mail van een niet nader te noemen organisatie met daarin een nieuwe gebruikersnaam en in de volgende zin het onversleutelde bijbehorende wachtwoord. In de e-mail stond dat dit beveiligd was door middel van een SMS bericht wat ik bij aanmelding zou ontvangen.

Dus ik stuur een e-mail dat dit toch niet echt alle best practices volgt en dat ik verbetering verwacht.

Antwoord van de organisatie: mensen hebben al moeite genoeg om te werken met de SMS dus er wordt geen actie ondernomen.....

De bron was helemaal niet onbekend of onbetrouwbaar, het was immers de stick van de persoon zelf.

Die daarna bij een collega besmet is geraakt, maar voor een eindgebruiker is dat logischerwijze een totaal andere situatie dan wanneer je een usb stick vind of cadeau krijgt op zo'n conferentie.

En je mag van Checkpoint sticks wel gebruiken als ze gecontroleerd zijn op malware. Hoe moet die gebruiker dat doen?

Dat doet de IT afdeling door te zorgen dat op alle PCs een antivirus scanner staat.

Dus wat mag je de gebruiker hier aanrekenen?

In dit geval het klikken op een onbekend bestand op de stick, maar daar geeft Checkpoint juist geen advies over.

Op een conferentie waar je wat moet presenteren blijkt een USB stick vaak onmisbaar.

Antwoord van de organisatie: mensen hebben al moeite genoeg om te werken met de SMS dus er wordt geen actie ondernomen.....

Bericht sturen naar je lokale instantie voor data bescherming.

De bron was helemaal niet onbekend of onbetrouwbaar, het was immers de stick van de persoon zelf.

Die daarna bij een collega besmet is geraakt, maar voor een eindgebruiker is dat logischerwijze een totaal andere situatie dan wanneer je een usb stick vind of cadeau krijgt op zo'n conferentie.

En je mag van Checkpoint sticks wel gebruiken als ze gecontroleerd zijn op malware. Hoe moet die gebruiker dat doen?

Dat doet de IT afdeling door te zorgen dat op alle PCs een antivirus scanner staat.

Dus wat mag je de gebruiker hier aanrekenen?

In dit geval het klikken op een onbekend bestand op de stick, maar daar geeft Checkpoint juist geen advies over.

Op een conferentie waar je wat moet presenteren blijkt een USB stick vaak onmisbaar.

Je zou toch wat meer moeite mogen doen alvorens lawaai te maken. Zoals het oorspronkelijk artikel nalezen bvb? Zelden zo'n verhelderend stukje proza gelezen.

https://research.checkpoint.com/2023/beyond-the-horizon-traveling-the-world-on-camaro-dragons-usb-flash-drives/

De gebruiker start geen executable, die denkt gewoon de USB stick te openen zonder door te hebben dat er een icoontje teveel aangeklikt wordt in het bladeren naar het juiste bestand. Na het teveel icoontje zijn de bestanden zichtbaar, dus gebruiker wordt bevestigd in de veronderstelling alleen de USB stick te openen. Ik vind het slimme mallware makers.

Verder eens dat het niet verstandig is dat eindgebuikers executables vanaf USBsticks mogen starten.

Je zou toch wat meer moeite mogen doen alvorens lawaai te maken. Zoals het oorspronkelijk artikel nalezen bvb? Zelden zo'n verhelderend stukje proza gelezen.

https://research.checkpoint.com/2023/beyond-the-horizon-traveling-the-world-on-camaro-dragons-usb-flash-drives/[/quote]Ja, dat had ik gelezen. Niets van wat ik geschreven heb is in tegenspraak met dat artikel.

Deze posting is gelocked. Reageren is niet meer mogelijk.