Amerikaanse overheid adviseert tegen sms-gebaseerde MFA

Sms-gebaseerde multifactorauthenticatie (MFA) is voor de meeste organisaties en eindgebruikers niet veilig genoeg en de huidige protocollen van providers in de Verenigde Staten zijn onvoldoende om sim-swapping tegen te gaan, zo stelt de Amerikaanse overheid. Het Cyber Safety Review Board (CSRB) van het Amerikaanse ministerie van Homeland Security deed onderzoek naar aanvallen door de Lapsus$-groep en heeft nu een rapport met bevindingen gepubliceerd.

De Lapsus$-groep wist toegang te krijgen tot systemen van onder andere Microsoft, Samsung, Nvidia en Okta. Vervolgens werd broncode en andere gevoelige informatie gestolen. Als slachtoffers geen losgeld betaalden dreigde de groep de gestolen data openbaar te maken. Volgens het CSRB maakte de groep gebruik van 'low-cost' technieken om organisaties te compromitteren, waaronder social engineering en sim-swapping.

Bij sim-swapping weten criminelen het telefoonnummer van een slachtoffer over te zetten op een simkaart waarover zij beschikken en kunnen zo bijvoorbeeld MFA-codes ontvangen. Om de sim-swap uit te voeren doen criminelen zich voor als het slachtoffer en bellen de telecomprovider om het nummer van het slachtoffer over te zetten. Ook komt het voor dat medewerkers van telecombedrijven worden omgekocht en vervolgens de sim-swap op verzoek van criminelen uitvoeren.

De Lapsus$-groep zocht eerst allerlei informatie over hun doelwit, zoals naam, telefoonnummer en customer proprietary network information (CPNI). Hiervoor maakte de groep ook gebruik van frauduleuze Emergency Disclosure Requests (EDR's). Hierbij doen overheidsinstanties oproepen aan telecomproviders voor informatie over abonnees. Lapsus$ deed zich hierbij voor als opsporingsdiensten en kon zo bij de nietsvermoedende providers informatie over het doelwit opvragen.

Voor het uitvoeren van de sim-swaps richtte de groep zich op medewerkers van telecomproviders. De groep wist accounts van deze medewerkers over te nemen en zo toegang te krijgen tot de systemen waarmee providers zelf sim-swaps uitvoeren. Vervolgens kon de sim-swap bij het doelwit worden uitgevoerd en zijn accounts worden overgenomen.

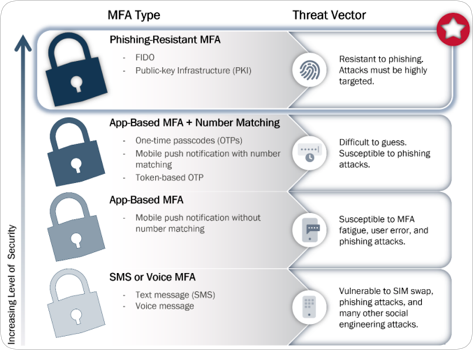

Volgens het CSRB laten de aanvallen zien dat sms-gebaseerde MFA voor de meeste organisaties en eindgebruikers niet voldoende veilig zijn. "De Board zag een collectief falen om voldoende rekening te houden met de risico's van sms en voice calls voor MFA en die te mitigeren. In verschillende gevallen wisten de aanvallers toegang te krijgen via sim-swapping, waardoor ze de via sms verstuurde eenmalige codes en push notificaties konden onderscheppen, en zo deze MFA-maatregel omzeilen."

Verder stellen de onderzoekers dat de huidige protocollen die Amerikaanse telecomproviders toepassen om sim-swapping tegen te gaan onvoldoende zijn. Zo zouden providers klanten onder andere de optie moeten bieden om accounts te vergrendelen, betere identificatiecontroles moeten uitvoeren, tot 24 uur wachten met het overzetten en frauduleuze sim-swaps als misdrijf beschouwen.

Dus dat betekent dat bij het aanmaken van een account:

- Je een private key genereert en de public key naar de server stuurt.

- Je backup codes genereert en enkel uitprint op papier.

Dit document stop je in je kluis of belangrijke-documenten map. (Desnoods bewaren bij de bank/je oma)

Dus niet opslaan op je PC!

En wat is de oplossing? Toch weer naar de 'calculator'? Maar ja, da's wel gedoe. Een smartfoon dan? Genoeg mensen die zo'n ding niet willen en daar heb je nog niet eens controle over het OS.

Exact, de telecomproviders zijn de zwakke schakel in het geheel.

Tegen slaperige servicedeskmedewerkers is geen beveiliging opgewassen.

Dus dat betekent dat bij het aanmaken van een account:

- Je een private key genereert en de public key naar de server stuurt.

- Je backup codes genereert en enkel uitprint op papier.

Dit document stop je in je kluis of belangrijke-documenten map. (Desnoods bewaren bij de bank/je oma)

Dus niet opslaan op je PC!

Dat is geen MFA helaas.

Nee, sms is niet veilig genoeg. Er zijn meerdere manieren om sms of telefoon gesprekken om te leiden. Zoek maar eens op SS7 (niet geautomatiseerd en in plaintext).

Want iemand die misbruik wil maken van SMS zal dan ook je inlognaam en wachtwoord moeten weten.

Voorbeeld: Je hebt in Google netjes MFA aan staan via en authenticator app en back-app codes. Bij het inloggen kun je kiezen voor "kies een andere manier". Als daar dan SMS nog tussen staat ben je dus net zo onveilig als dat je alleen voor SMS gekozen zou hebben.

Met andere woorden: Als je MFA aanzet voor een authenticator app, check dan ook of je fall back mechanisme van SMS uitzet!

Dit is niet intuitief voor mensen die niet security aware zijn.

Deze posting is gelocked. Reageren is niet meer mogelijk.