Criminelen verspreiden ransomware via zogenaamde TripAdvisor-klacht

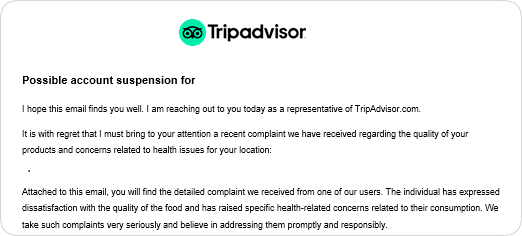

Criminelen maken gebruik van zogenaamde TripAdvisor-klachten om onder andere restaurants met ransomware te infecteren. Dat laat beveiligingsonderzoeker Felix Weyne van antivirusbedrijf Sophos via X weten. De e-mail met de vermeende klacht bevat een zip-bestand genaamd TripAdvisorComplaint.zip waarin het bestand 'TripAdvisor Complaint - Possible Suspension.exe' zit. Deze e-mails worden onder andere naar restaurants gestuurd.

Volgens de e-mail zijn er zorgen over de kwaliteit van de aangeboden producten en hygiëne bij de betreffende locatie. De ontvanger wordt opgeroepen de meegestuurde 'klacht' te lezen en binnen 24 uur met een reactie te komen. Wanneer gebruikers dit bestand openen raakt het systeem met de 'Knight' ransomware besmet. Naast het gebruik van een zip-bestand wordt er ook gebruikgemaakt van HTM-bestanden die naar een malafide bestand wijzen.

De ransomware stond eerder nog bekend als de Cyclops maar werd eind juni naar 'Knight-ransomware' hernoemd. Voordat de ransomware allerlei bestanden op het systeem versleutelt worden eerst allerlei inloggegevens gestolen. De Knight-ransomware is namelijk een combinatie van ransomware en een 'infostealer'. De malware steelt inloggegevens uit ftp- en e-mailclients, alsmede browsers op het systeem. Die worden in een met wachtwoord beveiligd zip-bestand opgeslagen en naar de aanvaller gestuurd.

"Het onderwijzen en bevorderen van bewustzijn bij gebruikers is cruciaal in het voorkomen van aanvallen", stelt securitybedrijf Uptycs dat onlangs een analyse van de ransomware maakte. "Gebruikers moeten voorzichtig zijn met e-mailbijlagen, het bezoeken van verdachte websites of het downloaden van bestanden van onbetrouwbare bronnen."

Directe link naar dat plaatje: https://www.bleepstatic.com/images/news/ransomware/k/knight/tripadvisor-spam-campaign/tripadvior-html-files.jpg.

Cyber Security Awareness

Om jezelf goed tegen dit soort aanvallen te kunnen beschermen, is het essentieel dat je weet waar je naar kijkt: in dit geval is er een .htm bestand geopend in de browser. In de adresbalk van de "buitenste" (de echte) browser staat:

Alles in die pagina kan dus uit dat bestand komen (en dat is hier ook het geval). De in die pagina getoonde adresbalk en slotje zijn nep. Nb. de aanvallers kunnen het zo maken dat, als je op het nepslotje klikt, er een certificaat getoond wordt (dat echt kan zijn). Maar zo'n certificaat heeft niets met de authenticiteit van de getoonde informatie te maken: alleen een naast de echte browser-adresbalk getoond slotje is relevant.

Deze techniek is uitgebreid beschreven door Mr.d0x in https://mrd0x.com/browser-in-the-browser-phishing-attack/ en https://github.com/mrd0x/BITB.

Group-IB beschreef aanvallen op Steam in https://www.group-ib.com/blog/steam/.

Off-topic: de oprichter van Group IB, de Rus Ilya Sachkov, zit een celstraf van 14 jaar uit voor "hoogverraad" (zie https://www.theregister.com/2023/07/26/russia_groupib_founder_prison/).

Deze posting is gelocked. Reageren is niet meer mogelijk.