Malafide Google-advertentie voor KeePass misleidt gebruikers via punycode

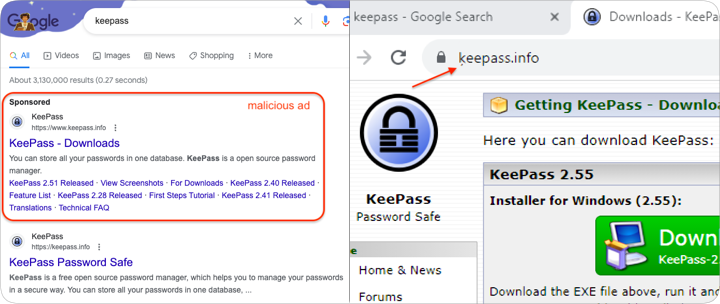

Onderzoekers waarschuwen voor malafide advertenties die bij de zoekmachine van Google worden getoond en naar de website van KeePass lijken te wijzen. In werkelijkheid gaat het om een malafide website met malware die door het gebruik van punycode op de legitieme KeePass-site lijkt. Dat meldt onderzoeker Jerome Segura van antivirusbedrijf Malwarebytes.

Het gebruik van malafide Google-advertenties om malware te verspreiden komt al lange tijd voor. In het geval van de aanval waarover Segura bericht wordt hierbij ook gebruikgemaakt van punycode. De officiële website van KeePass is KeePass.info. Wanneer gebruikers op de term 'keepass' googelen verschijnt bovenaan een gesponsord zoekresultaat dat naar KeePass.info lijkt te wijzen.

In werkelijkheid wijst de advertentie naar een domein dat begint met 'xn--eepass-vbb'. Door middel van punycode wordt dit in de browser als 'keepass' weergegeven met een afwijkende k. Dit is echter zeer slecht zichtbaar. Punycode is een manier om met een beperkte karakterset internationale domeinnamen weer te geven. Zo wordt "münich" weergegeven als "mnich-kva". Een internationale domeinnaam gebruikt de punycode-encoding en voegt er "xn--" voor. Zo wordt "münich.com" weergegeven als "xn--mnich-kva.com".

Segura merkt op dat het gebruik van punycode al jaren door aanvallers worden toegepast. Dezelfde techniek werd twee jaar geleden al ingezet om internetgebruikers die naar de Brave-browser zochten naar een malafide website te verwijzen. De onderzoeker stelt dat dit laat zien hoe effectief de methode blijft in combinatie met malafide advertenties. "Gebruikers worden eerst misleid via de Google-advertentie die helemaal legitiem lijkt en dan nog een keer via een lookalike domein." Het is dan ook belangrijk dat gebruikers goed opletten waar ze hun software vandaan downloaden, aldus Segura.

https://nervuri.net/zero-width

Als referentiepunt is hier een zichtbaar unicode-teken met positieve breedte: 00E9: _é_ Om te begrijpen waarom het niet kunnen weergeven ervan een probleem kan zijn, leest u Tracking via pasted text., oftewel platte tekst steganografie.

Ik kwam er niet meer in. Na wat zoeken kwam las ik deze thread:

https://www.security.nl/posting/512636/Re%3A+Vreemd+computerprobleem+BIOS+en+tijd%3F

En toen mijn BIOS tijd nagekeken en goedgezet.

Daarna een NTP sync gedaan. Toen kwam ik weer in Keepassxc. Ik had niet door dat de 2FA keys (sommigen) tijdgevoelig zijn.

Typ in de adresbalk van FF about:config en accepteer de waarschuwing.

Zoek daarna: network.IDN_show_punycode op en dubbelklik hierop.

Hierdoor gaat False over in True.

Dan ben je klaar en je kunt afsluiten.

Nu zie je het echte domein in de adresbalk van de bezochte website.

Dus een gespooft domein zoals "Keepass.info" laat na aanpassing van de punycode bijvoorbeeld "fake-domein.com" zien en dan weet je dat je dit domein moet vermijden.

Typ in de adresbalk van FF about:config en accepteer de waarschuwing.

Zoek daarna: network.IDN_show_punycode op en dubbelklik hierop.

Hierdoor gaat False over in True.

Dan ben je klaar en je kunt afsluiten.

Nu zie je het echte domein in de adresbalk van de bezochte website.

Dus een gespooft domein zoals "Keepass.info" laat na aanpassing van de punycode bijvoorbeeld "fake-domein.com" zien en dan weet je dat je dit domein moet vermijden.

Waarom staat "network.IDN_show_punycode" niet standaard aan?

Typ in de adresbalk van FF about:config en accepteer de waarschuwing.

Zoek daarna: network.IDN_show_punycode op en dubbelklik hierop.

Hierdoor gaat False over in True.

Dan ben je klaar en je kunt afsluiten.

Nu zie je het echte domein in de adresbalk van de bezochte website.

Dus een gespooft domein zoals "Keepass.info" laat na aanpassing van de punycode bijvoorbeeld "fake-domein.com" zien en dan weet je dat je dit domein moet vermijden.

Waarom staat "network.IDN_show_punycode" niet standaard aan?

Het zelfde geldt voor dom.event.clipboardevents.enabled. Deze staat standaard op TRUE, maar zelf zet ik die via dubbelklik op FALSE. Deze laatste instelling op FALSE voorkomt een copy past hack. Op een internetsite kun je dan wel een selectie uitvoeren en kopiëren, maar dan is wel een hack via deze methode uitgesloten.

Typ in de adresbalk van FF about:config en accepteer de waarschuwing.

Zoek daarna: network.IDN_show_punycode op en dubbelklik hierop.

Hierdoor gaat False over in True.

Dan ben je klaar en je kunt afsluiten.

Nu zie je het echte domein in de adresbalk van de bezochte website.

Dus een gespooft domein zoals "Keepass.info" laat na aanpassing van de punycode bijvoorbeeld "fake-domein.com" zien en dan weet je dat je dit domein moet vermijden.

Waarom staat "network.IDN_show_punycode" niet standaard aan?

Het zelfde geldt voor dom.event.clipboardevents.enabled. Deze staat standaard op TRUE, maar zelf zet ik die via dubbelklik op FALSE. Deze laatste instelling op FALSE voorkomt een copy past hack. Op een internetsite kun je dan wel een selectie uitvoeren en kopiëren, maar dan is wel een hack via deze methode uitgesloten.

Bedankt voor de tips!

Deze posting is gelocked. Reageren is niet meer mogelijk.