IPhones lekten ondanks privacyfeature unieke MAC-adres van gebruikers

IPhones hebben jarenlang de unieke MAC-adressen van gebruikers gelekt waardoor die waren te volgen, ondanks een privacyfeature van Apple die dit juist moest voorkomen. Deze week kwam Apple met een beveiligingsupdate om het probleem te verhelpen. Een MAC-adres dient als uniek identificatiemiddel op het lokale netwerk en wordt door fabrikanten aan een netwerkadapter toegekend. Vanwege het unieke kenmerk van het MAC-adres, dat continu door mobiele toestellen wordt uitgezonden, kunnen bijvoorbeeld winkels het gebruiken om mensen te volgen.

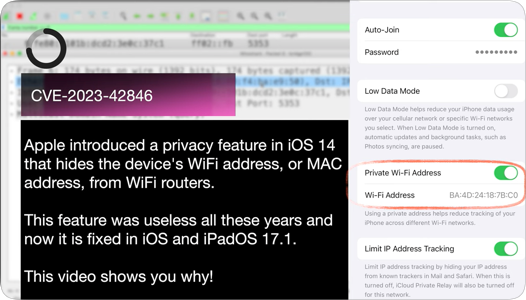

Drie jaar geleden kwam Apple met een feature genaamd 'private Wi-Fi addresses', die moest voorkomen dat iPhones hun unieke MAC-adres met wifi-netwerken delen. "Als het toestel altijd hetzelfde Wi-Fi MAC-adres op alle netwerken gebruikt, kunnen netwerkbeheerders en andere observeerders op het netwerk eenvoudiger dat adres aan de netwerkactiviteiten en locatie van dat toestel koppelen. Dit maakt het tracken en profileren van gebruikers mogelijk en geldt voor alle apparaten op alle wifi-netwerken", aldus de uitleg van Apple.

Met de lancering van iOS 14, iPadOS 14 en watchOS 7 besloot Apple private Wi-Fi addresses te introduceren dat ervoor moet zorgen dat het toestel voor elk wifi-netwerk een ander MAC-adres gebruikt. Met iOS 15, iPadOS 15 en watchOS 8 werd er vervolgens automatisch voor elk wifi-netwerk waar meer dan zes weken geen verbinding mee was gemaakt een ander MAC-adres gegenereerd.

De privacyfeature bleek echter zinloos. "Wanneer een iPhone verbinding met een netwerk maakt, verstuurt het multicast requests om AirPlay-apparaten in het netwerk te vinden. In deze requests verstuurt iOS het echt Wi-Fi MAC-adres", aldus beveiligingsonderzoeker Tommy Mysk die het probleem (CVE-2023-42846) eind juli aan Apple rapporteerde, dat vervolgens de 'kwetsbare code verwijderde'. De kwetsbaarheid is opgelost in iOS en iPadOS 16.7.2, iOS en iPadOS 17.1 en watchOS 10.1.

wireshark herkent alle iphone gebruikers binnen mijn netwerk.

soms wel 100+

Dat is het mac adres van je eigen router!

Je ziet alleen de mac adressen van je eigen devices of de inbrekers moeten op je interne netwerk/wifi zitten.

Het is wel altijd opvallend dat IP-adressen, MAC-adressen altijd gelekt worden als het om Apples eigen infrastructuur gaat. Ik weet niet of je bekend bent dat VPN's nog steeds kapot zijn op iPhones?

Dat is het mac adres van je eigen router!

Je ziet alleen de mac adressen van je eigen devices of de inbrekers moeten op je interne netwerk/wifi zitten.

Voor de zekerheid; reset de modem naar fabrieksinstellingen, maar een WiFi-paswoord(en) aan met 63 onwillekeurige tekens, en maak gebruik van AES, niet TKIP, maak een nieuw inlogwachtwoord voor de modem aan met 30 onwillekeurige tekens, zet upnp uit, zet de firewall aan op gemiddeld of hoog, en zet WPS uit op alle frequenties, maak daarna een offline backup (USB stick of iets dergelijks) van de modem instellingen, en versleutel deze.

Zet wifi-gastnetwerken uit of beveilig deze eveneens met 63 tekens+AES.

Dat zou afdoende moeten zijn voor veilige modeminstellingen. (In het algemeen, het varieert nogal per modem)

Plak ook een sticker over de achterkant van de modem over de paswoorden aangezien een theevisite er een foto van kan maken en daar vreselijk misbruik van kan maken. (Mensen kunnen dan banken DDOS-en of KP via uw netwerk downloaden)

Ingewikkelde WiFi wachtwoorden kunnen worden opgeslagen via offline wachtwoordmanagers zoals Keepass en men kan via de blokjescodes WiFi wachtwoorden makkelijker overzetten van telefoon naar telefoon.

Ik zou de WiFi wachtwoorden ieder jaar of liever ieder half jaar aanpassen.

Smartphones en apparaten met uw WiFi wachtwoorden erop in handen van vreemden kunnen niet meer veilig worden geacht, dus zou ik na zulke incidenten deze WiFi wachtwoorden aanpassen in de modem en ontvangende apparatuur. (Zoals de vrouw die haar smartphone te leen gaf aan haar beste vriendin, zet haar WiFi op een apart versleuteld gastnetwerk om incidenten via hetzelfde thuisnetwerk enigzins te vermijden.)

Dat is het mac adres van je eigen router!

Je ziet alleen de mac adressen van je eigen devices of de inbrekers moeten op je interne netwerk/wifi zitten.

Voor de zekerheid; reset de modem naar fabrieksinstellingen, maar een WiFi-paswoord(en) aan met 63 onwillekeurige tekens, en maak gebruik van AES, niet TKIP, maak een nieuw inlogwachtwoord voor de modem aan met 30 onwillekeurige tekens, zet upnp uit, zet de firewall aan op gemiddeld of hoog, en zet WPS uit op alle frequenties, maak daarna een offline backup (USB stick of iets dergelijks) van de modem instellingen, en versleutel deze.

Zet wifi-gastnetwerken uit of beveilig deze eveneens met 63 tekens+AES.

Dat zou afdoende moeten zijn voor veilige modeminstellingen. (In het algemeen, het varieert nogal per modem)

Plak ook een sticker over de achterkant van de modem over de paswoorden aangezien een theevisite er een foto van kan maken en daar vreselijk misbruik van kan maken. (Mensen kunnen dan banken DDOS-en of KP via uw netwerk downloaden)

Ingewikkelde WiFi wachtwoorden kunnen worden opgeslagen via offline wachtwoordmanagers zoals Keepass en men kan via de blokjescodes WiFi wachtwoorden makkelijker overzetten van telefoon naar telefoon.

Ik zou de WiFi wachtwoorden ieder jaar of liever ieder half jaar aanpassen.

Smartphones en apparaten met uw WiFi wachtwoorden erop in handen van vreemden kunnen niet meer veilig worden geacht, dus zou ik na zulke incidenten deze WiFi wachtwoorden aanpassen in de modem en ontvangende apparatuur. (Zoals de vrouw die haar smartphone te leen gaf aan haar beste vriendin, zet haar WiFi op een apart versleuteld gastnetwerk om incidenten via hetzelfde thuisnetwerk enigzins te vermijden.)

Deze posting is gelocked. Reageren is niet meer mogelijk.