VMware-zerodaylek anderhalf jaar lang door spionagegroep misbruikt

Een zerodaylek in VMware vCenter Server waardoor het mogelijk is om kwetsbare systemen over te nemen is anderhalf lang onopgemerkt door een Chinese spionagegroep misbruikt, zo claimt securitybedrijf Mandiant. VMware kwam eind oktober vorig jaar met een beveiligingsupdate voor de kwetsbaarheid (CVE-2023-34048) en liet deze week weten dat aanvallers er actief misbruik van maken. Nu meldt Mandiant dat dit misbruik al sinds eind 2021 plaatsvindt.

VCenter is een oplossing voor het beheer van virtual machines en gevirtualiseerde servers. De kritieke kwetsbaarheid (CVE-2023-34048) betreft een 'out-of-bounds write' in het DCERPC-protocol, waardoor een aanvaller code op de server kan uitvoeren. De impact van het beveiligingslek is op een schaal van 1 tot en met 10 beoordeeld met een 9.8. De enige vereiste voor het uitvoeren van een aanval is dat een aanvaller toegang tot de server heeft.

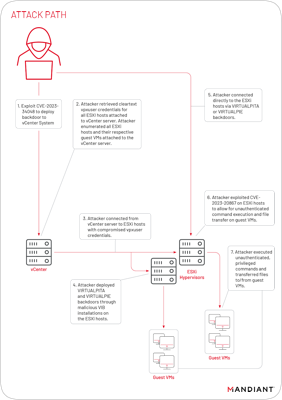

Volgens Mandiant heeft een vanuit China opererende spionagegroep sinds eind 2021 misbruik van het beveiligingslek gemaakt om vCenter-servers van een backdoor te voorzien. Via de gecompromitteerde vCenter-server worden vervolgens inloggegevens voor gekoppelde ESXi-hosts gestolen. ESXi, onderdeel van VMware's vSphere, is een 'bare metal hypervisor' voor het virtualiseren van besturingssystemen. De virtualisatiesoftware wordt direct op een server geïnstalleerd en kan vervolgens het gevirtualiseerde besturingssysteem laden.

Met de gestolen inloggegevens wordt toegang tot de ESXi-host verkregen. Vervolgens gebruikten de aanvallers een ander zerodaylek om ongeauthenticeerde commando's en bestandsuitwisseling op de geïnstalleerde guest virtual machines uit te voeren. Normaliter zijn inloggegevens vereist om toegang tot de guest virtual machine te krijgen. Via zeroday CVE-2023-20867, een "authentication bypass", is deze controle te omzeilen. Daarnaast zorgt de aanval ervoor dat er geen acties op de ESXi-host of de guest virtual machine worden gelogd.

Alles lager dan VMWare vCenter Server 8.0U2, 8.0U1d, 7.0U3o

De vraag is wel of deze 'lekken' niet gewoon backdoors zijn, die toevallig gevonden zijn door derden, waarvan nu de dog-ate-my-homework china nu de schuld krijg... 3 jaar geleden was het de russen, 4 jaar geleden waren het de iraniers...

Geloofwaardigheid van dit alles wordt met de minuut lager..

Zeker lekken die in meer dan 3 generaties zitten lijken me echt 'bedoeld'. Natuurlijk alleen voor de NSA en CIA en vriendjes..

Jammer genoeg voor hen zitten er genoeg niet-vriendjes in deze clubjes en zijn er mensen die deze achterdeuren vinden en voor zichzelf houden...

Alles lager dan VMWare vCenter Server 8.0U2, 8.0U1d, 7.0U3o

De vraag is wel of deze 'lekken' niet gewoon backdoors zijn, die toevallig gevonden zijn door derden, waarvan nu de dog-ate-my-homework china nu de schuld krijg... 3 jaar geleden was het de russen, 4 jaar geleden waren het de iraniers...

Je doet dan de bijzondere aanname dat bugvrij programmeren echt lukt, en het DUS een keuze moet zijn om bewust gaten te introduceren.

Je zou zelf kunnen gaan programmeren, en kijken hoeveel steken je zelf laat vallen, en hoe makkelijk je niet ziet dat iets exploitable is.

Op wat grotere schaal :

En het aardige van open source is dat je het hele ontwikkelproces kunt volgen - leef je eens uit, en kijk (terug) in de git repo als er (weer eens) een vulnerability gevonden is - hoe en wanneer die geintroduceerd , wat er in die patch gedaan werd, waarom, welke feature of andere bug het probeerde op te lossen - en uiteindelijk waarom het een vulnerability werd.

Voor VMWare gaat dat niet, maar genoeg andere high profile projecten , met echt goede developers , en natuurlijk de magische 'many eyes' van open source waar ook vulnerabilities in sluipen.

De developers van VMWare zijn echt niet zoveel beter dat het bij hen perfect is behalve als ze het bewust fout doen.

Als je dat kunt - en doet - verzin je een hoop minder paranoide onzin dat vulnerabilities bewust geintroduceerd moeten worden.

Deze, voornamelijk amerikaanse, software boeren, maken een markt, kopen het origineel europeesch product op en hakken alles in stukjes en nemen de patenten mee naar huis als een soort moderne piraat en zorgen voor de masaalheid dat er geen concurentie meer mogelijk is.

Windows is kwalititatief ondergeschikt aan FreeBSD, het is inefficienter, lekken zijn gevaarlijker maar toch draait de halve wereld erop. Dat zegt wel genoeg eigenlijk.

Maar voornamelijk software die aan internet kan hangen vind ik de kwalitiet bedroevend slecht...en dat is niet nodig. Het kost alleen misschien 1% meer om te maken en de kosten van lekken zijn 0.5%, dus is het kosteneffectiever om brakke software uit te leveren.

Alles lager dan VMWare vCenter Server 8.0U2, 8.0U1d, 7.0U3o

De vraag is wel of deze 'lekken' niet gewoon backdoors zijn, die toevallig gevonden zijn door derden, waarvan nu de dog-ate-my-homework china nu de schuld krijg... 3 jaar geleden was het de russen, 4 jaar geleden waren het de iraniers...

Geloofwaardigheid van dit alles wordt met de minuut lager..

Zeker lekken die in meer dan 3 generaties zitten lijken me echt 'bedoeld'. Natuurlijk alleen voor de NSA en CIA en vriendjes..

Jammer genoeg voor hen zitten er genoeg niet-vriendjes in deze clubjes en zijn er mensen die deze achterdeuren vinden en voor zichzelf houden...

Alleen maar aannames, verdachtmakingen en twijfelzaaierij dit. Met een vleugje whataboutism. Heerlijk complotsoep. ;-)

Tsja...

https://www.cvedetails.com/vulnerability-list/vendor_id-13186/Proxmox.html?page=1&order=1&trc=9&sha=98d88c8a6d47387131a2034bc20576c2b73b0260

Alles lager dan VMWare vCenter Server 8.0U2, 8.0U1d, 7.0U3o

De vraag is wel of deze 'lekken' niet gewoon backdoors zijn, die toevallig gevonden zijn door derden, waarvan nu de dog-ate-my-homework china nu de schuld krijg... 3 jaar geleden was het de russen, 4 jaar geleden waren het de iraniers...

Geloofwaardigheid van dit alles wordt met de minuut lager..

Zeker lekken die in meer dan 3 generaties zitten lijken me echt 'bedoeld'. Natuurlijk alleen voor de NSA en CIA en vriendjes..

Jammer genoeg voor hen zitten er genoeg niet-vriendjes in deze clubjes en zijn er mensen die deze achterdeuren vinden en voor zichzelf houden...

Alleen maar aannames, verdachtmakingen en twijfelzaaierij dit. Met een vleugje whataboutism. Heerlijk complotsoep. ;-)

Deze posting is gelocked. Reageren is niet meer mogelijk.