'Tachtig organisaties aangevallen via zerodaylek in Roundcube Webmail'

Zeker tachtig organisaties, waaronder de Iraanse ambassade in Nederland, zijn vorig jaar aangevallen via een zerodaylek in Roundcube Webmail. Dat stelt securitybedrijf Recorded Future op basis van eigen onderzoek. Het gebruik van de kwetsbaarheid werd vorig jaar oktober al door antivirusbedrijf ESET gemeld. Recorded Future heeft nu meer details over de waargenomen aanvallen gegeven.

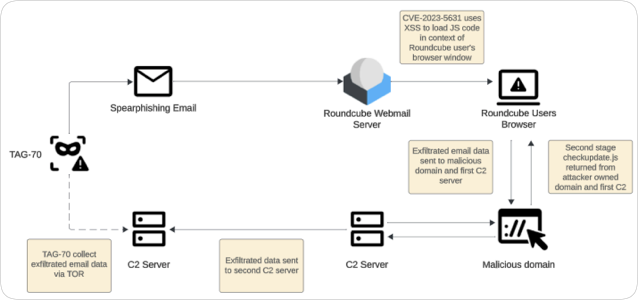

Roudcube is opensource-webmailsoftware en wordt door allerlei organisaties gebruikt. De kwetsbaarheid waarvan de aanvallers misbruik maakten (CVE-2023-5631) maakt stored cross-site scripting (XSS) mogelijk. Door het versturen van een malafide e-mail kan een aanvaller zo JavaScript in de browser van het slachtoffer uitvoeren en vervolgens alle e-mails in zijn of haar e-mailaccount stelen.

In een analyse stelt Recorded Future dat zeker tachtig organisaties via het beveiligingslek zijn aangevallen. Het grootste deel daarvan bevindt zich in Oekraïne, Georgië en Polen. België staat in het overzicht op de vierde plek. De aanvallers hadden het daarbij vooral voorzien op overheden en overheidsinstanties, militaire organisaties en onderzoeksinstellingen/academici.

De aanvallen worden toegeschreven aan een aan Rusland gelieerde groep. Het beveiligingslek in RoundCube werd in oktober al gepatcht. Onlangs werd gewaarschuwd voor een andere zeroday in de software, maar daar zijn nog geen details over bekend.

"Roundcube before 1.4.15, 1.5.x before 1.5.5, and 1.6.x before 1.6.4 allows stored XSS via an HTML e-mail message with a crafted SVG document because of program/lib/Roundcube/rcube_washtml.php behavior. This could allow a remote attacker to load arbitrary JavaScript code."

Dus zelfs niet al te actieve updaters hadden dit probleem niet gehad. Bijvoorbeeld versie 1.6.4 was al beschikbaar op 16 oktober 2023.

Overige security fixes: https://roundcube.net/news/2023/11/05/security-updates-1.6.5-and-1.5.6

Versie 1.6.6: https://roundcube.net/news/2024/01/20/update-1.6.6-released

Zij hadden geen zin om dit pakket te herschrijven voor een nieuwere Roundcube versie en hebben ervoor gekozen om de CVE-2023-5631 binnen versie 1.3.17 te fixen. Ik gok omdat Roundcube deze versie niet meer ondersteunt en dus zelf geen update meer uitgeeft.

Deze posting is gelocked. Reageren is niet meer mogelijk.