'Spionagegroep gebruikte Google Calendar voor besturen besmette systemen'

Een groep aanvallers die zich bezighoudt met cyberspionage en cybercrime maakte gebruik van Google Calendar voor het besturen van besmette systemen, zo stelt Google in een analyse. De groep wordt aangeduid als APT41 en is volgens Google al sinds 2014 actief. Eind vorig jaar ontdekte het techbedrijf een aanval van deze groep waarbij gebruik werd gemaakt van Google Calendar.

De aanval, die volgens Google gericht was tegen meerdere niet nader genoemde overheidsinstanties, begon met spearphishingmails die waren voorzien van een link. Deze link wees naar een zip-bestand op de gecompromitteerde website van een niet nader genoemde overheid. Het zip-bestand bevatte weer een malafide bestand met een dubbele extensie, namelijk .PDF.LNK. Wanneer het doelwit het .LNK-bestand opende werd er in de achtergrond malware uitgevoerd.

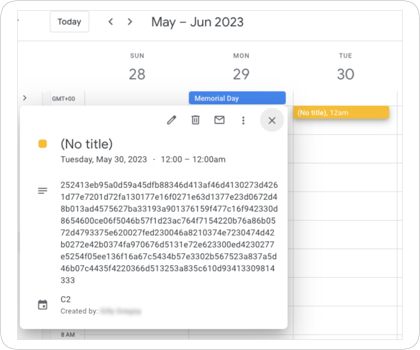

Voor de communicatie met het besmette systemen maakten de aanvallers gebruik van Google Calendar. Zo stuurde de malware eerst data van het besmette systeem in versleutelde vorm naar Google Calendar. De aanvallers konden ook commando's in Google Calendar plaatsen die de malware op het besmette systeem uitlas en vervolgens uitvoerde. Na ontdekking van de aanval heeft Google de betreffende Calendars van de aanvallers offline gehaald en getroffen organisaties geïnformeerd.

Uiteindelijk is het echte probleem hier natuurlijk wel gewoon Windows.

Dat is het enige platform waar de 'dubbele extensie' en '.lnk' exploits een probleem is.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.