Criminelen gebruiken Raspberry Pi bij aanval op ATM-netwerk bank

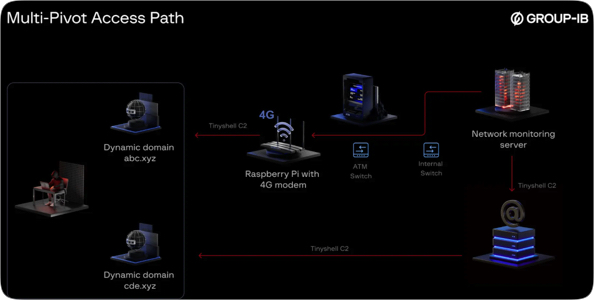

Criminelen hebben een Raspberry Pi gebruikt bij een aanval op het ATM-netwerk van een niet nader genoemde bank, zo meldt securitybedrijf Group-IB. De criminelen wisten de Raspberry Pi aan te sluiten op de switch van een geldautomaat (ATM) waardoor het apparaatje eigenlijk in het interne banknetwerk werd geplaatst, zo stellen de onderzoekers in een analyse. Details over hoe dit precies kon, en hoe de fysieke beveiliging van de switch was geregeld, zijn niet gegeven.

De Raspberry Pi die de criminelen aansloten was voorzien van een 4G-modem, waardoor remote access via de mobiele dataverbinding mogelijk was. Vanwege de positie van de Raspberry Pi binnen het netwerk konden de criminelen zodoende firewalls en andere netwerkbeveiliging omzeilen, merken de onderzoekers op. Met de verkregen toegang wisten de aanvallers vervolgens een server gebruikt voor netwerkmonitoring te compromitteren.

Volgens de onderzoekers was een ATM switching server het uiteindelijke doel van de criminelen. Daarop hadden ze een rootkit willen installeren om zo responses en authenticatieberichten gebruikt bij het uitvoeren van ATM-transacties te spoofen. Op deze manier zou het mogelijk zijn geweest om op frauduleuze wijze geld op te nemen bij geldautomaten.

De Raspberry Pi werd uiteindelijk ontdekt en verwijderd. De aanvallers hadden via de eerder gecompromitteerde monitoringserver ook toegang tot de mailserver van de bank gekregen en die van een backdoor voorzien. De mailserver was direct met internet verbonden waardoor ze ook na het verwijderen van de Raspberry Pi toegang tot het netwerk bleven houden. Group-IB stelt dat de campagne van de aanvallers op tijd werd ontdekt, nog voordat ze daadwerkelijk toe konden slaan. Het securitybedrijf adviseert onder andere om switchpoorten en ATM-verbonden infrastructuur fysiek goed te beveiligen.

Manmanman.

Grappig is de aanbeveling om ook physical security aandacht te geven. Je weet wel datgene waar banken altijd in uitblonken, denk aan de enorme kluizen bijv.

Ik zou verwachten dat alle alarmbellen afgaan zodra je een ongeautoriseerd apparaat aan zo'n netwerk hangt...

Uit het artikel:

Je wilt daarnaast telemetrie hebben en als het even kan de desbetreffende binary veilig stellen voor analyse.

1. Een fysieke switch die toegankelijk is

2. Geen mac filtering op de switches

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Ik zou verwachten dat alle alarmbellen afgaan zodra je een ongeautoriseerd apparaat aan zo'n netwerk hangt...

Framboos gevonden is goed. Monitorservice gecorrumpeerd: pijnlijk! Intrusie op mailserver: niet leuk. (En waarom is er via de mailserver een pad van het Internet naar het "beveiligde" ATM netwerk?)

Ik zou verwachten dat alle alarmbellen afgaan zodra je een ongeautoriseerd apparaat aan zo'n netwerk hangt...

Vertel eens - wat kun JIJ bedenken als ik je uitdaag om een apparaat 'ongedetecteerd' aan het netwerk te hangen ?

Als het ding er op L2 tussen zit - en eigen verkeer met het mac (en IP) van de achterliggende client stuurt wordt detecteren echt een orde lastiger.

Voor aanvallers van dit kaliber verwacht je toch niet dat het apparaat "gewoon" met eigen mac, eigen dhcp request probeert "erbij" online te komen ?

Bedenk eens goed wat de woorden 'geauthoriseerd device' impliceren : HOE bepaal je dat ?

Je kunt wat dingen bedenken die kunnen helpen - maar "ATM netwerk" betekent dus "tig duizend apparaten in allerlei hokjes van banken, winkeltjes of gebouwtjes ergens" .

Ze doen hun best om fysieke toegang moeilijk te maken, maar in tegenstelling tot een paar dataruimtes is fysieke veiligheid daarvoor lastig om "overal perfect" te krijgen.

Uit het artikel:

Je wilt daarnaast telemetrie hebben en als het even kan de desbetreffende binary veilig stellen voor analyse.

No shit...

IT (maak dit zo breed je wilt) is een kostenpost, niet meer en niet minder.

IT brengt niets op, dus kosten moeten zo laag mogelijk. De risico's zien we door de vingers.

De huidige directie krijgt een bonus, want winst verhoogd.

De gevolgen zijn voor de volgende directie.

Sinds een jaar of 10 is de move naar zero trust...

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

1. Een fysieke switch die toegankelijk is

2. Geen mac filtering op de switches

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Ik zou verwachten dat alle alarmbellen afgaan zodra je een ongeautoriseerd apparaat aan zo'n netwerk hangt...

Vertel eens - wat kun JIJ bedenken als ik je uitdaag om een apparaat 'ongedetecteerd' aan het netwerk te hangen ?

Als het ding er op L2 tussen zit - en eigen verkeer met het mac (en IP) van de achterliggende client stuurt wordt detecteren echt een orde lastiger.

Voor aanvallers van dit kaliber verwacht je toch niet dat het apparaat "gewoon" met eigen mac, eigen dhcp request probeert "erbij" online te komen ?

Bedenk eens goed wat de woorden 'geauthoriseerd device' impliceren : HOE bepaal je dat ?

Je kunt wat dingen bedenken die kunnen helpen - maar "ATM netwerk" betekent dus "tig duizend apparaten in allerlei hokjes van banken, winkeltjes of gebouwtjes ergens" .

Ze doen hun best om fysieke toegang moeilijk te maken, maar in tegenstelling tot een paar dataruimtes is fysieke veiligheid daarvoor lastig om "overal perfect" te krijgen.

Uit het artikel:

Je wilt daarnaast telemetrie hebben en als het even kan de desbetreffende binary veilig stellen voor analyse.

No shit...

IT (maak dit zo breed je wilt) is een kostenpost, niet meer en niet minder.

IT brengt niets op, dus kosten moeten zo laag mogelijk. De risico's zien we door de vingers.

De huidige directie krijgt een bonus, want winst verhoogd.

De gevolgen zijn voor de volgende directie.

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Een (digitale, versleutelde) landline zal daarentegen echt niet veiliger zijn wat dat betreft.

Wel moet je een verdraaid goeie blackhat zijn om je dat te lukken.

Ze hebben steken laten vallen inderdaad, maar blijkbaar is de j monitoring toch zo goed dat ze dit gezien hebben. Ze zullen dan ook zeker over een SOC beschikken die hiervan geleerd hebben en stappen zullen ondernemen.

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Wat een rare definitie van arrogantie .

Omgekeerde wereld.

Iemand die van niks weet en zomaar poneert dat er van alles niet deugde vind je helemaal OK.

Maar als de arrogante nitwit die even kwam roepen dat het allemaal prutswerk was op z'n nummer gezet wordt is dat arrogantie ?!

In mijn wereld is binnenbanjeren en zonder benul roepen dat het ruk is - en zinloze maatregelen als verbetering presenteren het schoolvoorbeeld van arrogant .

Dus ja - die mag dan even bij de enkels afgezaagd worden. Hopelijk denkt junior dan later twee keer na om met veel aplomb zichzelf als expert te presenteren en een hem (haar?) onbekende situatie meteen af te zeiken .

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Er zijn gewoonlijk meerdere manieren om iets gedaan te krijgen en logs/rapportages te exporteren .

In elk geval is 'logs exporteren' een heel reeele theorie waarom zo'n apparaat bij een mailserver kan .

Als het op een andere manier _gaat_ en de mailserver staat _nodeloos_ open voor dat ATM netwerk is dat wel een fout, maar dat is hier onbekend.

Kun je wel weer gaan zitten zeiken over het OS platform (als de mailrelay geen sendmail is ), maar er zijn niet zo gek veel universele "export data" opties ,zeker niet als het om meer dan een enkel IP frame aan payload gaat .

syslog of snmp vallen al snel af.

Je kunt van alles custom bouwen - maar mail is best een voorbeeld van iets wat 'gewoon overal' aanwezig is of kan zijn, uitstekend proxy-baar is en wat grotere payloads prima aankan.

Als IT organisatie word je ook niet altijd blij van vendoren die voor hun spul weer een speciale custom management server binnen moeten dragen omdat de boel (semi) custom protocollen praat .

Alleen IP krijgen via DHCP met geregistreerd MAC adres.

Leestip : mac spoofing.

Echt jongens, doe eens wat beter je best wanneer je beveiliging wilt voorstellen tegen mensen die echt wat kunnen.

Alleen IP krijgen via DHCP met geregistreerd MAC adres.

Leestip : mac spoofing.

Echt jongens, doe eens wat beter je best wanneer je beveiliging wilt voorstellen tegen mensen die echt wat kunnen.

Je vergist je, dit zijn consultants die in loondienst 3.000 euro krijgen, en hun werkgever rekent 120 euro per uur aan klanten voor hun "expertise". Aka 20.000 eurootjes per maand.

Ttitel op visitekaartje: "certified Security specialist"

Alleen IP krijgen via DHCP met geregistreerd MAC adres.

Leestip : mac spoofing.

Echt jongens, doe eens wat beter je best wanneer je beveiliging wilt voorstellen tegen mensen die echt wat kunnen.

Rustig aan. Dat is om de script kiddies buiten te houden. Zero trust als basis hoort er ook bij, plus het checken van de ARP tables op inconsistencies zoals multiple IP addresses ge-linked aan een single (ge-spoofed) MAC address.

Ik gebruik al heel lang Arpwatch: https://www.tecmint.com/monitor-ethernet-activity-in-linux/

Het kan ook mail versturen als een pairing is veranderd en dus een alarm inschieten.

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Wat een rare definitie van arrogantie .

Omgekeerde wereld.

Iemand die van niks weet en zomaar poneert dat er van alles niet deugde vind je helemaal OK.

Maar als de arrogante nitwit die even kwam roepen dat het allemaal prutswerk was op z'n nummer gezet wordt is dat arrogantie ?!

In mijn wereld is binnenbanjeren en zonder benul roepen dat het ruk is - en zinloze maatregelen als verbetering presenteren het schoolvoorbeeld van arrogant .

Dus ja - die mag dan even bij de enkels afgezaagd worden. Hopelijk denkt junior dan later twee keer na om met veel aplomb zichzelf als expert te presenteren en een hem (haar?) onbekende situatie meteen af te zeiken .

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Er zijn gewoonlijk meerdere manieren om iets gedaan te krijgen en logs/rapportages te exporteren .

In elk geval is 'logs exporteren' een heel reeele theorie waarom zo'n apparaat bij een mailserver kan .

Als het op een andere manier _gaat_ en de mailserver staat _nodeloos_ open voor dat ATM netwerk is dat wel een fout, maar dat is hier onbekend.

Kun je wel weer gaan zitten zeiken over het OS platform (als de mailrelay geen sendmail is ), maar er zijn niet zo gek veel universele "export data" opties ,zeker niet als het om meer dan een enkel IP frame aan payload gaat .

syslog of snmp vallen al snel af.

Je kunt van alles custom bouwen - maar mail is best een voorbeeld van iets wat 'gewoon overal' aanwezig is of kan zijn, uitstekend proxy-baar is en wat grotere payloads prima aankan.

Als IT organisatie word je ook niet altijd blij van vendoren die voor hun spul weer een speciale custom management server binnen moeten dragen omdat de boel (semi) custom protocollen praat .

"Het zoveelste bewijs dat een groot deel van de bedrijven IT totaal niet serieus nemen, hoe kan een bank zo simpel met beveiliging omgaan anno 2025? "

Dat is natuurlijk niet echt een bewijs maar een persoonlijk gevoel. Ik denk dat een groot deel van de bedrijven IT wel serieus neemt maar dat het eigenlijk niet kan met een Microsoft eco systeem. Te veel kritieke problemen elke maand en de talloze ransomware maakt het tot een nachtmerrie voor de beheerder.

ps sendmail gebruikt al jaren niemand meer, dat is toch echt postfix geworden.

Nou niet verzonnen verhalen in het echt na gaan spelen, dat is zo puberaal. Moet je anders gewoon om een receptje voor cake met frambozen-ananas saus op de daartoe bedoelde internetfora zetten. Krijg je vast visite van de operator, -of dit keer de politie- en kan je ook met ze meedoen, of ze nemen je mee.

Never spoil a good crisis, zal Group-IB gedacht hebben:

https://www.security.nl/posting/849688/Jaar+oud+Veeam-lek+opnieuw+gebruikt+bij+ransomware-aanvallen

Dat was...initial access via FortiGate SSL VPN. Wat een gedoe, dat FortiGate-gate bij NL Defensie toen.

Wat mij opvalt in de analyse van Group-IB is dat niet genoemd wordt in welk landen groep UNC2891 actief is. Misschien dat die landen wel aan attributie doen;)

UNC2891 is financially motivated threat actor active since at least November 2017, known for its advanced intrusions targeting banking infrastructure. The group possesses deep technical expertise in Linux, Unix and Oracle Solaris environments.

Group IB was the first to uncover that UNC2891 had physically installed a Raspberry Pi device inside a bank’s internal network and used a 4G modem to establish remote access.

UNC2891 also leveraged anti-forensics techniques such as Linux blind mount abuse to conceal their activity…including ATM switcher servers.

Heeft iemand het Deens ministerie van digitalisering al gebeld? Eens kijken wat er vanavond bij de Nieuwsuurredactie aanschuift. Ik ga maar eens een cursus Deens volgen, en volgen hoe zij homemade Christiana fruitcakes decoreren.

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Wat een rare definitie van arrogantie .

Omgekeerde wereld.

Iemand die van niks weet en zomaar poneert dat er van alles niet deugde vind je helemaal OK.

Maar als de arrogante nitwit die even kwam roepen dat het allemaal prutswerk was op z'n nummer gezet wordt is dat arrogantie ?!

In mijn wereld is binnenbanjeren en zonder benul roepen dat het ruk is - en zinloze maatregelen als verbetering presenteren het schoolvoorbeeld van arrogant .

Dus ja - die mag dan even bij de enkels afgezaagd worden. Hopelijk denkt junior dan later twee keer na om met veel aplomb zichzelf als expert te presenteren en een hem (haar?) onbekende situatie meteen af te zeiken .

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Er zijn gewoonlijk meerdere manieren om iets gedaan te krijgen en logs/rapportages te exporteren .

In elk geval is 'logs exporteren' een heel reeele theorie waarom zo'n apparaat bij een mailserver kan .

Als het op een andere manier _gaat_ en de mailserver staat _nodeloos_ open voor dat ATM netwerk is dat wel een fout, maar dat is hier onbekend.

Kun je wel weer gaan zitten zeiken over het OS platform (als de mailrelay geen sendmail is ), maar er zijn niet zo gek veel universele "export data" opties ,zeker niet als het om meer dan een enkel IP frame aan payload gaat .

syslog of snmp vallen al snel af.

Je kunt van alles custom bouwen - maar mail is best een voorbeeld van iets wat 'gewoon overal' aanwezig is of kan zijn, uitstekend proxy-baar is en wat grotere payloads prima aankan.

Als IT organisatie word je ook niet altijd blij van vendoren die voor hun spul weer een speciale custom management server binnen moeten dragen omdat de boel (semi) custom protocollen praat .

Het zijn natuurlijk geen vragen - maar impliciete stellingen dat dit ontbrak en dat het geholpen zou hebben.

"Het zoveelste bewijs dat een groot deel van de bedrijven IT totaal niet serieus nemen, hoe kan een bank zo simpel met beveiliging omgaan anno 2025? "

Dat is natuurlijk niet echt een bewijs maar een persoonlijk gevoel.

En dat is ook geen (arrogante) conclusie dat de oorzaak van de bijna-breach lag in het ontbreken van de "simpele" vragen waarom dit of dat niet geimplementeerd was ?

Ik denk dat een groot deel van de bedrijven IT wel serieus neemt maar dat het eigenlijk niet kan met een Microsoft eco systeem. Te veel kritieke problemen elke maand en de talloze ransomware maakt het tot een nachtmerrie voor de beheerder.

ps sendmail gebruikt al jaren niemand meer, dat is toch echt postfix geworden.

Pakweg elke week wordt er door mijn linux distro's wel IETS geupdate op basis van security.

Je hebt overigens gezien dat geinstalleerde backdoor op een Linux systeem zat , voordat je weer in de bekende rant "het ligt aan Microsoft" vervalt ?

Alleen IP krijgen via DHCP met geregistreerd MAC adres.

Leestip : mac spoofing.

Echt jongens, doe eens wat beter je best wanneer je beveiliging wilt voorstellen tegen mensen die echt wat kunnen.

Je vergist je, dit zijn consultants die in loondienst 3.000 euro krijgen, en hun werkgever rekent 120 euro per uur aan klanten voor hun "expertise". Aka 20.000 eurootjes per maand.

Ttitel op visitekaartje: "certified Security specialist"

Ik denk (en hoop) altijd dat het scholieren zijn met een computerhobby .

Die doen ook irritant eigenwijs - en demonstreren meestal een gebrek aan praktijkervaring - maar dan mag je hopen dat ze wijzer worden als ze echt gaan werken, en zien dat de manier waarop je je hobby servertje beheert niet is hoe IT gedaan wordt.

Het zou meer jammer zijn als het mensen zijn die wel al een tijdje in een de een of andere medior IT/security rol zitten.

Als je dan nog steeds met oogkleppen op toetert dat het altijd aan het platform ligt, of uit een zeer highlevel omschrijving concludeert dat triviale maatregelen ontbraken en dat die de aanval voorkomen zouden hebben dan heb je een stuk minder hoop dat zo iemand op een beetje nivo in z'n beroep kan functioneren.

Op basis van de omschrijving is voor deze specifieke aanval gewoon nog niet te concluderen dat er van alles zwaar ondermaats was aan beheer of inrichting.

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Wat een rare definitie van arrogantie .

Omgekeerde wereld.

Iemand die van niks weet en zomaar poneert dat er van alles niet deugde vind je helemaal OK.

Maar als de arrogante nitwit die even kwam roepen dat het allemaal prutswerk was op z'n nummer gezet wordt is dat arrogantie ?!

In mijn wereld is binnenbanjeren en zonder benul roepen dat het ruk is - en zinloze maatregelen als verbetering presenteren het schoolvoorbeeld van arrogant .

Dus ja - die mag dan even bij de enkels afgezaagd worden. Hopelijk denkt junior dan later twee keer na om met veel aplomb zichzelf als expert te presenteren en een hem (haar?) onbekende situatie meteen af te zeiken .

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Er zijn gewoonlijk meerdere manieren om iets gedaan te krijgen en logs/rapportages te exporteren .

In elk geval is 'logs exporteren' een heel reeele theorie waarom zo'n apparaat bij een mailserver kan .

Als het op een andere manier _gaat_ en de mailserver staat _nodeloos_ open voor dat ATM netwerk is dat wel een fout, maar dat is hier onbekend.

Kun je wel weer gaan zitten zeiken over het OS platform (als de mailrelay geen sendmail is ), maar er zijn niet zo gek veel universele "export data" opties ,zeker niet als het om meer dan een enkel IP frame aan payload gaat .

syslog of snmp vallen al snel af.

Je kunt van alles custom bouwen - maar mail is best een voorbeeld van iets wat 'gewoon overal' aanwezig is of kan zijn, uitstekend proxy-baar is en wat grotere payloads prima aankan.

Als IT organisatie word je ook niet altijd blij van vendoren die voor hun spul weer een speciale custom management server binnen moeten dragen omdat de boel (semi) custom protocollen praat .

Het zijn natuurlijk geen vragen - maar impliciete stellingen dat dit ontbrak en dat het geholpen zou hebben.

"Het zoveelste bewijs dat een groot deel van de bedrijven IT totaal niet serieus nemen, hoe kan een bank zo simpel met beveiliging omgaan anno 2025? "

Dat is natuurlijk niet echt een bewijs maar een persoonlijk gevoel.

En dat is ook geen (arrogante) conclusie dat de oorzaak van de bijna-breach lag in het ontbreken van de "simpele" vragen waarom dit of dat niet geimplementeerd was ?

Ik denk dat een groot deel van de bedrijven IT wel serieus neemt maar dat het eigenlijk niet kan met een Microsoft eco systeem. Te veel kritieke problemen elke maand en de talloze ransomware maakt het tot een nachtmerrie voor de beheerder.

ps sendmail gebruikt al jaren niemand meer, dat is toch echt postfix geworden.

Pakweg elke week wordt er door mijn linux distro's wel IETS geupdate op basis van security.

Je hebt overigens gezien dat geinstalleerde backdoor op een Linux systeem zat , voordat je weer in de bekende rant "het ligt aan Microsoft" vervalt ?

Bij linux komen fixes binnen als ze klaar zijn. Je hoeft ze niet te installeren . Je kan ook een maand wachten zoals bij Microsoft.

IT (maak dit zo breed je wilt) is een kostenpost, niet meer en niet minder.

IT brengt niets op, dus kosten moeten zo laag mogelijk. De risico's zien we door de vingers.

De huidige directie krijgt een bonus, want winst verhoogd.

De gevolgen zijn voor de volgende directie.

De pest is dat iets dat door vernieuwingen en veranderingen goedkoper wordt meteen het prijsniveau bepaalt waarop concurrentie plaatsvindt; iedereen streeft naar dat lagere kostenniveau. Ik heb lang genoeg meegelopen om ettelijke malen te hebben gezien dat een substantiële verbetering in efficiëntie was bereikt (niet alleen door automatisering maar ook door wijzigingen in organisatie en functieinhoud) en de mensen van het type slagvaardige manager onmiddellijk deden alsof het nooit anders was geweest en slagvaardig gingen werken aan de volgende sprong vooruit, daarbij werkelijk totaal negerend dat het niet alleen wat oplevert maar ook iets kost. Als je bijvoorbeeld door functieverbreding een grotere flexibiliteit bereikt in de inzetbaarheid van je mensen is het voor mij nogal wiedes dat mensen die zich voortaan veel breder moeten oriënteren minder ruimte hebben voor een grote diepgang, je hebt de capaciteit van het menselijke denkvermogen namelijk niet vergroot. Dat soort dingen wordt door dat slag mensen typisch genegeerd. Dat verhoogt voor mensen de werkdruk, verlaagt het vermogen om het werk werkelijk goed te doen, en verlaagt dus de kwaliteit; ook de kwaliteit van de IT.

De wereld heeft een cultuur ontwikkeld (en ik denk dat dit een wereldcultuur is, zeker binnen het bedrijfsleven) die extreem op competitie gericht is en veel te weinig op kwaliteit, terwijl die kwaliteit wel nodig is voor de razend complexe dingen die we doen. Die eenzijdige blindheid leidt tot die opvatting dat IT alleen maar een kostenpost is en niets opbrengt, en tot de eindeloze stroom aan securitiy-incidenten waar deze site over bericht. Sta hier eens bij stil: als het waar zou zijn dat het niets opbracht dan zouden we het niet doen. Domweg niet, dan zou wat we geautomatiseerd doen allemaal door mensen gedaan kunnen worden. Maar dat kan niet, en we doen het wel, omdat het wel degelijk een hoop opbrengt.

Ze hebben steken laten vallen inderdaad, maar blijkbaar is de j monitoring toch zo goed dat ze dit gezien hebben. Ze zullen dan ook zeker over een SOC beschikken die hiervan geleerd hebben en stappen zullen ondernemen.

Men (althans onze architect) denkt vaak dat SCOM voldoende is. Wij gebruiken al heel lang Nedi (open source) met heel veel eigen perl scripts icm Yed en Checkmk. Dat zet je niet zo maar om omdat Mangement vindt dat alles over moet naar Windows ipv Linux VM.

Je hebt overigens gezien dat geinstalleerde backdoor op een Linux systeem zat , voordat je weer in de bekende rant "het ligt aan Microsoft" vervalt ?

Bij linux komen fixes binnen als ze klaar zijn. Je hoeft ze niet te installeren . Je kan ook een maand wachten zoals bij Microsoft.

En weer een fanboy getriggerd !

Voorspelbaar en makkelijk .

Normaal roepen ze altijd dat het aan het gekozen OS platform ligt als een hacker daarop weet door te dringen en was dat never nooit gebeurd als de boel maar op Linux gedraaid had.

En als iemand roept dat Microsoft elke maand bugfixes heeft - en ik zeg dat ze bij Linux ook met grote regelmaat binnenstromen - is dat opeens een sterk punt . Nu ja, stapje beter dan ontkennen dat Linux platformen bugvrij zijn.

En nu is er een instantie die wel Linux draaide waarop de hackers binnen kwamen en heeft meneer het niet gelezen en niet gesnapt en is toch Linux beter.

Lees nou even dat gelinkte artikel . Dan kun je eens zien dat er ook erg geavanceerde rootkits voor Linux bestaan - en gebruikt worden .

Het was hier trouwens een Linux netwerk monitoring server die comprised was .

Linux kan een prima fundament zijn - maar het is gevaarlijk naief om te denken dat je helemaal niks hoeft te doen en onkwetsbaar bent als je OS maar Linux is. En nogal wat van de fanboys op dit forum hebben die misvatting.

Een fanboy of een pro? Op basis van je inhoudelijke argument, vind ik je redenering heel behoorlijk, maar is de conclusie die je trekt, de juiste?

1. Een fysieke switch die toegankelijk is

Het is misschien niet makkelijk - maar als we jou CIO maken, wat ga jij doen om te garanderen dat _al die duizenden_ hokjes bij tankstations, voorportaal kantoor, winkeltjes en winkelcentra 100% ontoegankelijk zijn ?

Er zaten hier serieus criminelen achter - zijn _alle_ concierges, monteurs , gebouwbeheerders (of simpelweg sloten ) bestand tegen mensen die echt even het hokje in willen ?

2. Geen mac filtering op de switches

Acht ja, want dit soort amateurs denkt er niet aan om het mac adres van de achterliggende ATM te spoofen ?

Zucht .

Zoveelste bewijs van forum posters die doen alsof ze wijsheid in pacht hebben.

3. Geen actieve monitoring of er 'zomaar' nieuwe apparaten worden aangesloten

Wie zegt dat de rPI zichtbaar werd als "nieuw" apparaat ? Ik denk dat ie er op L2 tussen zat.

4. Geen segmentering op het netwerk, mail server bereikbaar vanaf een pin apparaat? Waarom? HELP

Ga nou eens werken in de IT.

Bijvoorbeeld omdat de PIN terminal monitoring of logs per mail exporteert .

Kijk (zelfs) eens wat je in een ietwat moderne printer kunt instellen - allerlei exports , en mail is een vrij universeel medium dat makkelijk naar "overal" komt .

Of het nu een mail relay server "in" het afgeschermde segment is, of direct naar iets erbuiten, apparatuur in zo'n segment moet uiteindelijk communiceren met "de rest" , al dan niet via tussenstappen.

Linksom of rechtsom komen gegevens van "het ATM netwerk" terecht op NOCs die kijken of ze nog online zitten,in rapportages van gebruik/piektijden , vullingsgraad enz

Ergens zijn er bruggen tussen een (eventueel) ATM segment en "de IT omgeving" voor dat soort data.

Mag je allemaal mooi firewall en IDS noemen - maar de data stroomt.

Amateurs denken dat segmentering betekent "eiland zonder brug".

Dit soort bedrijven verdienen het gewoon om het een keer op te lopen, als je zo met IT security omgaat.....

Lachwekkend hoeveel bedrijven anno 2025 nog steeds een loopje nemen met security, NIS2 kan er voor mij niet snel genoeg doorheen zijn. Security niet op orde? Dikke boetes of zelfs sluiting bedrijf

Beste Junior , uit de gegeven berichten kun je totaal niet afleiden of het goed of slecht ingeregeld was.

Wat een rare definitie van arrogantie .

Omgekeerde wereld.

Iemand die van niks weet en zomaar poneert dat er van alles niet deugde vind je helemaal OK.

Maar als de arrogante nitwit die even kwam roepen dat het allemaal prutswerk was op z'n nummer gezet wordt is dat arrogantie ?!

In mijn wereld is binnenbanjeren en zonder benul roepen dat het ruk is - en zinloze maatregelen als verbetering presenteren het schoolvoorbeeld van arrogant .

Dus ja - die mag dan even bij de enkels afgezaagd worden. Hopelijk denkt junior dan later twee keer na om met veel aplomb zichzelf als expert te presenteren en een hem (haar?) onbekende situatie meteen af te zeiken .

Logs exporteren kan op verschillende manieren en hoeft echt niet alleen via smtp port (zal hier wel zo zijn omdat het om een oud windows ding gaat). Dan nog zal het openzetten van alleen de smtp port naar de mailserver niet zo snel tot een hack lijden (als de relay server geen exchange is). Er wordt ook wel eens gelogd via het internet (secure weliswaar) en niet via het interne netwerk.

De groeten, andere anoniem.

Er zijn gewoonlijk meerdere manieren om iets gedaan te krijgen en logs/rapportages te exporteren .

In elk geval is 'logs exporteren' een heel reeele theorie waarom zo'n apparaat bij een mailserver kan .

Als het op een andere manier _gaat_ en de mailserver staat _nodeloos_ open voor dat ATM netwerk is dat wel een fout, maar dat is hier onbekend.

Kun je wel weer gaan zitten zeiken over het OS platform (als de mailrelay geen sendmail is ), maar er zijn niet zo gek veel universele "export data" opties ,zeker niet als het om meer dan een enkel IP frame aan payload gaat .

syslog of snmp vallen al snel af.

Je kunt van alles custom bouwen - maar mail is best een voorbeeld van iets wat 'gewoon overal' aanwezig is of kan zijn, uitstekend proxy-baar is en wat grotere payloads prima aankan.

Als IT organisatie word je ook niet altijd blij van vendoren die voor hun spul weer een speciale custom management server binnen moeten dragen omdat de boel (semi) custom protocollen praat .

"Het zoveelste bewijs dat een groot deel van de bedrijven IT totaal niet serieus nemen, hoe kan een bank zo simpel met beveiliging omgaan anno 2025? "

Dat is natuurlijk niet echt een bewijs maar een persoonlijk gevoel. Ik denk dat een groot deel van de bedrijven IT wel serieus neemt maar dat het eigenlijk niet kan met een Microsoft eco systeem. Te veel kritieke problemen elke maand en de talloze ransomware maakt het tot een nachtmerrie voor de beheerder.

ps sendmail gebruikt al jaren niemand meer, dat is toch echt postfix geworden.

Opmerkingen om Exchange als relay server te gebruiken. Het laat direct een bepaalde arrogantie toon zien, maar ook je onkunde en de opmerking over junior beheerder past daar wel bij.

SMTP is gewoon best een veel gebruikte logging methode, gemakkelijk en best schaalbaar zonder complexe infrastructuur en is goed in de ondersteuning.

Het kan natuurlijk allemaal beter, maar beter is soms ook veel complexer en lastiger te beheren.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.