Microsoft: ambassades via man-in-the-middle aangevallen met malware

Ambassades in Moskou zijn het doelwit van man-in-the-middle (MITM) aanvallen die op het niveau van de internetprovider plaatsvinden en systemen met malware proberen te infecteren, zo claimt Microsoft. Het bedrijf heeft een analyse van de aanval en daarbij gebruikte malware online geplaatst. De aanval bestaat uit verschillende stappen waarbij de gebruiker ook een belangrijke rol speelt.

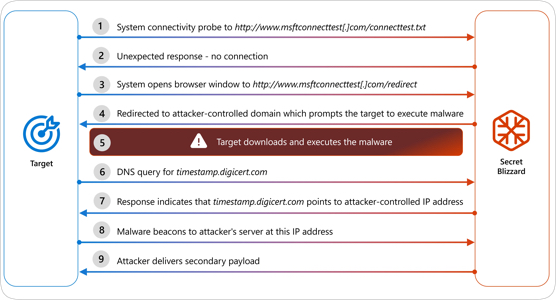

Bij de eerste stap van de aanval laten de aanvallers het aangevallen systeem, door het onderscheppen van een request, geloven dat het achter een zogenoemde 'captive portal' zit. Dit zijn legitieme pagina's die worden gebruikt om toegang tot het netwerk te krijgen. Zo moet een gebruiker bijvoorbeeld eerst aangeboden voorwaarden accepteren voordat die netwerktoegang krijgt. Wifi-netwerken in hotels of op luchthavens maken er bijvoorbeeld gebruik van.

Wanneer Windows achter een captive portal zit wordt de Windows Test Connectivity Status Indicator gestart. Deze service kijkt of het systeem internet heeft door een request naar www.msftconnecttest.com/redirect te sturen, die vervolgens naar msn.com redirect. Bij de MITM-aanvallen wordt deze redirect volgens Microsoft onderschept. De gebruiker wordt doorgestuurd naar een domein van de aanvallers dat een certificaat-foutmelding aan de gebruiker laat zien. De gebruiker krijgt daarbij een bestand aangeboden om het probleem te verhelpen.

Het aan de gebruiker aangeboden bestand is in werkelijkheid de ApolloShadow-malware, aldus Microsoft. De malware installeert rootcertificaten die van antivirusbedrijf Kaspersky afkomstig lijken. De onderzoekers van Microsoft denken dat de aanvallers op deze manier TLS van het internetverkeer strippen om zo tokens en inloggegevens van de gebruiker te stelen. Daarnaast maken de aanvallers op het systeem ook een administrator aan, om zo "persistent access" te hebben", aldus Microsoft.

Volgens de onderzoekers is de aanvalscampagne al zeker sinds 2024 gaande en vormt die een risico voor ambassades, diplomatieke entiteiten en andere gevoelige organisaties die in Moskou opereren, en dan met name partijen die van lokale internetproviders gebruikmaken. Microsoft adviseert om al het verkeer via een versleutelde tunnel naar een vertrouwd netwerk te routeren, of een vpn-dienst van een satelliet-gebaseerde provider te gebruiken. Twee jaar geleden waarschuwde antivirusbedrijf ESET dat buitenlandse ambassades in Belarus op soortgelijke wijze werden aangevallen.

Verkeer onderscheppen op ISP-niveau was altijd al mogelijk en de captive portal truc is ook een bekende.

Verder is deze aanval afhankelijk van social engineering. Goede personeelstraining verlaagt de risico hierop.

Maar eigenlijk had ik van ambassades verwacht dat ze een continue VPN naar thuis opgezet hebben.

(Al helemaal als je in een niet-bepaald-aan-jouw-kant land zit...)

Met Windows 9x was dit nog erger. Daar moest je via Internet Explorer je hele besturingssysteem updaten.

Rusland kan niet door de https encryptie van msn.com heen breken, maar ze zouden wel eventueel een oud lek in een ongepatchte MS Edge browser kunnen misbruiken. Het installeren van een nieuw root-certificaat is dan een fallback.

Verkeer onderscheppen op ISP-niveau was altijd al mogelijk en de captive portal truc is ook een bekende.

Verder is deze aanval afhankelijk van social engineering. Goede personeelstraining verlaagt de risico hierop.

Maar eigenlijk had ik van ambassades verwacht dat ze een continue VPN naar thuis opgezet hebben.

(Al helemaal als je in een niet-bepaald-aan-jouw-kant land zit...)

Zie je ze weer lopen, de mannetjes van de onderhoudsdienst bij je in de straat?

Staat niet bij welke ambassades getroffen zijn.

Vliegverkeer Aeroflot lag een paar dagen geleden plat. Computerstoringen zijn ze daar al gewend.

https://www.cryptomuseum.com/covert/bugs/selectric/

Eigenlijk had ik verwacht dat dit al decennia standaard gebruik zou zijn bij een ambassade in een vijandige omgeving.

Verkeer onderscheppen op ISP-niveau was altijd al mogelijk en de captive portal truc is ook een bekende.

Verder is deze aanval afhankelijk van social engineering. Goede personeelstraining verlaagt de risico hierop.

Maar eigenlijk had ik van ambassades verwacht dat ze een continue VPN naar thuis opgezet hebben.

(Al helemaal als je in een niet-bepaald-aan-jouw-kant land zit...)

Eigenlijk had ik verwacht dat dit al decennia standaard gebruik zou zijn bij een ambassade in een vijandige omgeving.

Sommige landen zitten daar met hun vertegenwoordiging bij vrienden in thuis, voor zo lang die vertrouwensband nog duurt.

https://www.cryptomuseum.com/covert/bugs/selectric/

Inderdaad, tijdens de Koude Oorlog waren ze zeker erg goed.

Ik zou er niet van uit gaan dat deze aanval de enige of de beste is die de Russen hebben.

Ze hebben ook een handvol geheime diensten , niet alleen de KGB.

En uiteindelijk - als het zo af en toe werkt, waarom niet ? Niet elke land/ambassade zal perfect beveiligd zijn, dus alles wat gevonden wordt is mooi meegenomen.

https://www.cryptomuseum.com/covert/bugs/selectric/

Slimme, en dappere Russen zullen er nog steeds zijn. Maar de repressie in Rusland mbt het oorlogsnarratief in de kwestie met Oekraine, is naar ongekende hoogte gestegen, sinds het begin van de SMO, en het 'denazificatie' argument. Zal wel iets met Azov van doen hebben gehad, of Utkin.

Slimme en dappere Russen in het buitenland zijn ook niet 100% veilig. Het is vanuit het Westen moeilijk contact te krijgen, en onderhouden met de Russische oppositie van het zittende bewind. Laat staan een coup opzetten om een sleutelfiguur in het Kremlin op een andere post te krijgen. Rusland heeft nu eenmaal een oligarchensamenleving. Ben eigenlijk wel benieuwd wanneer en of Medvedev op zijspoor gezet zal gaan worden, zou een belangrijk signaal kunnen zijn.

Met het informatiseringsbedrijf van Prigozhin deden Russen soms leipe acties met hoog trolgehalte. En met Westerse publiekslieveling Navalny, ander loot aan de oligarchenmaatschappij.

Hoe het met het internet research agency nu is, ik heb er niets over kunnen vinden.

Of je hebt het artikel niet gelezen, of verkeerd begrepen.....

Huh ?

Hooguit geen enkele _Westerse_ ambassade , lijkt me .

Waar baseer je op dat _geen enkele_ ambassade Kaspersky zou gebruiken ?

Ook 'bevriende' landen worden bespioneerd door hun bondgenoten , dus zonder nadere informatie kan het werkelijk iedere ambassade in Moskou zijn

Of je hebt het artikel niet gelezen, of verkeerd begrepen.....

Terecht opgemerkt . Maar - het is wel aannemelijk dat je een fake-root certificaat een naam wilt geven die _voor die gebruiker_ plausibel lijkt.

Dan is voor Westerse landen 'Kaspersky' niet de beste keuze om de naam van te misbruiken .

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.