Koeling supermarkten kwetsbaar door voorspelbare wachtwoorden

Onderzoekers hebben in de systemen die onder andere supermarkten gebruiken voor hun koel- en vriesinstallaties verschillende kritieke kwetsbaarheden ontdekt waardoor aanvallers de systemen kunnen compromitteren. Zo is het mogelijk om instellingen aan te passen, systemen uit te schakelen, op afstand code uit te voeren of ongeautoriseerde toegang tot gevoelige data te krijgen, zo stelt securitybedrijf Armis. Fabrikant Copeland heeft inmiddels updates voor de problemen in de E2- en E3-controllers uitgebracht (pdf).

De Copeland E2 en E3 supervisory controllers zijn systemen gebruikt voor het beheren en monitoren van de koeling, verlichting, verwarming, ventilatie en airconditioning van gebouwen. Supermarkten en koel- en vrieshuizen gebruiken de systemen bijvoorbeeld voor het bedienen van hun koeling. Onderzoekers van Armis vonden tien kwetsbaarheden in de controllers, die ze de naam Frostbyte10 gaven. Van de beveiligingslekken zijn er drie als kritiek beoordeeld.

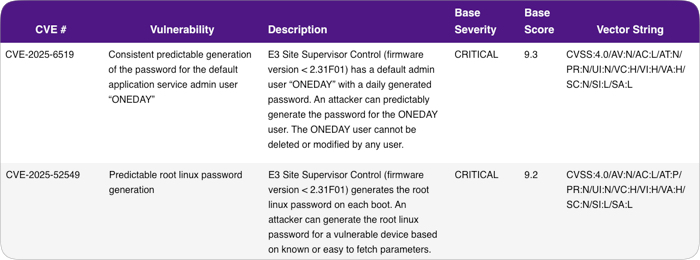

Twee van de drie kritieke beveiligingslekken hebben te maken met voorspelbare wachtwoorden. Het gaat om CVE-2025-6519 en CVE-2025-52549. De eerste kwetsbaarheid is aanwezig in de E3-controller. Dat is voorzien van een standaard admin-gebruiker genaamd ONEDAY waarvoor dagelijks een nieuw wachtwoord wordt gegenereerd. Een aanvaller kan het wachtwoord voor het ONEDAY-account voorspellen en zo als deze gebruiker inloggen. Het is daarbij niet mogelijk om dit account te verwijderen of aan te passen.

CVE-2025-52549 is een probleem dat ontstaat doordat het Linux-rootwachtwoord voorspelbaar is. Elke keer dat het systeem wordt gestart genereert de E3-controller het Linux-rootwachtwoord. Een aanvaller kan dit wachtwoord op basis van bekende of eenvoudig te achterhalen parameters genereren en zoals root inloggen. De derde kritieke kwetsbaarheid (CVE-2025-52551) is aanwezig in de E2-controller. Het betreft een proprietary protocol dat een aanvaller zonder enige authenticatie bestanden op het file system laat aanpassen.

Door het combineren van de verschillende beveiligingslekken kan een ongeauthenticeerde aanvaller op afstand code met rootrechten uitvoeren. Voorwaarde is wel dat een aanvaller een kwetsbare controller kan benaderen. De Copeland E2-controller wordt sinds vorig jaar oktober niet meer door de fabrikant ondersteund. Bedrijven die nog van dit systeem gebruikmaken wordt aangeraden om naar de E3-controller te upgraden. Voor dit platform is een nieuwe firmware-update verschenen die de gevonden kwetsbaarheden verhelpt.

Snap hier totaal de zin niet van!

Het lijkt wel een tic, een afwijking, een mentale storing om alles maar aan het internet te hangen!

Tot voor twaalf jaar geleden was ik systeembeheerder van een gebouwbeheersysteem genaamd TC webvision. Dat draaide als een zonnetje aangestuurd en gemonitord op een local workstation ondersteund door WinXP.

Vaakt draait het bij dit soort systemen om controle van temperatuur wat belangrijk kan zijn voor je goederen die er in staan. Maar ook airco systemen of compressors zijn belangrijke systemen. Als die uitvallen, kan dit grote schade of gevolgen hebben voor bedrijven. Centrale aansturing kan/zal hierbij goede ondersteuning geven.

Dit wil je bijvoorbeeld allemaal remote kunnen doen, zodat je tijden, alarmen, diagnose of reset op afstand kan doen.

Vaakt draait het bij dit soort systemen om controle van temperatuur wat belangrijk kan zijn voor je goederen die er in staan. Maar ook airco systemen of compressors zijn belangrijke systemen. Als die uitvallen, kan dit grote schade of gevolgen hebben voor bedrijven. Centrale aansturing kan/zal hierbij goede ondersteuning geven.

Dit wil je bijvoorbeeld allemaal remote kunnen doen, zodat je tijden, alarmen, diagnose of reset op afstand kan doen.

Klopt - een mannetje met een clipboard dat drie keer per dag allerlei koelcellen in moet wil je echt niet meer.

Maar op hoger nivo is het commentaar wel terecht : je wilt het remote kunnen monitoren en managen, maar dat is niet hetzelfde als "iedereen op Internet kan proberen in te loggen" .

Dat soort controllers zijn gewoon nooit goed genoeg om bloot aan Internet te hangen.

Daar zijn VPNs voor uitgevonden.

Dat het maar weer even duidelijk is.

Vaakt draait het bij dit soort systemen om controle van temperatuur wat belangrijk kan zijn voor je goederen die er in staan. Maar ook airco systemen of compressors zijn belangrijke systemen. Als die uitvallen, kan dit grote schade of gevolgen hebben voor bedrijven. Centrale aansturing kan/zal hierbij goede ondersteuning geven.

Dit wil je bijvoorbeeld allemaal remote kunnen doen, zodat je tijden, alarmen, diagnose of reset op afstand kan doen.

En dat moet dan over een publiek internet-lijntje gaan.

Maar geen encryptie, VPN, dedicated lijn, of een monitoringsysteem ertussen zetten dat de data-packets verstuurd naar een centrale locatie. (1 richtingsverkeer)

Dan zal het niet echt belangrijk voor ze zijn,

En dan kun je het net zo goed niet doen.

Dat het maar weer even duidelijk is.

Tuurlijk joh. Vacature themometer overschrijver , lekker telkens de koelcel in, overschrijven op je clipboard, en dan op naar de volgende vestiging. Elk uur minimaal meten . Dag en nacht .

Ik hoop dat jij dat werk krijgt.

En dan zitten we op een forum voor "IT" ers en vinden we dat een goed idee want de boel automatiseren is 'luiheid' .

Dat het maar weer even duidelijk is.

Tuurlijk joh. Vacature themometer overschrijver , lekker telkens de koelcel in, overschrijven op je clipboard, en dan op naar de volgende vestiging. Elk uur minimaal meten . Dag en nacht .

Ik hoop dat jij dat werk krijgt.

En dan zitten we op een forum voor "IT" ers en vinden we dat een goed idee want de boel automatiseren is 'luiheid' .

Maar laat ze het dan wel goed en veilig automatiseren.

Goedkoop is duurkoop (en ook een vorm van luiheid).

Monitoring en bedienen van koelcellen etc. op afstand is daarom helemaal niet vreemd.

Bovendien zijn sommige dingen/problemen op afstand sneller (en gemakkelijker) dan iemand fysiek erheen te sturen. Dit wil niet zeggen dat er niet iemand naartoe hoeft te gaan maar soms kan 'erger' voorkomen door op afstand in te grijpen.

En daar hebben ook de pessimisten/klagers mee te maken.

Goed digitaal beveiligen of uiteraard wel belangrijk.

Nog nooit supermarkt manager geweest natuurlijk? Grapje ;-) Maar de automatisering in winkels neemt alsmaar toe , iets met efficientie en winstmarges. De aandeelhouders eisen dit namelijk.

Helaas hangen deze apparaten vaak aan hetzelfde netwerk als andere gebruikers, puur gemakzucht dus.

Ook op een intern netwerk waar toegang is tot het internet kun je deze apparaten normaalgesproken niet aanspreken van buitenaf, helaas treed er weer gemakzucht op door domweg poorten open te zetten...

De wereld draaide 30 jaar geleden ook zonder dit soort gedoe... En de koeling ook.

Als het zo nodig automagisch moet, doe het dan goed...

Je knipte lekker weg dat het een reactie was op een idioot die een generiek probleem had met "remote" .

Inderdaad is 'publiek bereikbaar' wat er fout aan is, niet het basis concept "remote" .

De wereld draaide 30 jaar geleden ook zonder dit soort gedoe... En de koeling ook.

~1995 ?

Toen hing het aan inbelmodems .

Je ziet nog terug in al dat soort remote controllertjes dat ze gebouwd waren op "PC ernaast in het hok" dan wel "inbel modem" waar ze dan een IP frontje voor gehangen hebben.

De wereld was wel simpeler toen "volcontinu aan" gewoon normaal was, in plaats van "vraaggestuurd regelen vanwege energieverbruik" .

Als het zo nodig automagisch moet, doe het dan goed...

Wat niet weet, dat niet deert . Dat je kippenpoten een nacht lang ontdooid waren ....

Koeling monitoren is echt niet nutteloos.

Dit is voor winkel essentieel voor het blijven functioneren van de koeling.

Grote winkels hebben vaak voor miljoenen aan artikelen in de vriezers liggen, als deze

er mee stoppen en dan vooral 's nachts is dat belangrijk, dan kunnen ze voor miljoenen

aan waren over het plint gooien!!!!

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.