Belgische onderzoekers tonen fysieke aanval tegen beveiligde cloudservers

Onderzoekers van de KU Leuven en de universiteit van Birmingham hebben een fysieke aanval tegen beveiligde cloudservers gedemonstreerd, waarbij ze via een zelfgebouwde hardwaremodule vertrouwelijke gegevens kunnen onderscheppen. Bij de aanval, met de naam Battering RAM, weten de onderzoekers beveiligingstechnologieën zoals Intel Software Guard Extensions (SGX) en AMD Secure Encrypted Virtualization (SEV-SNP) te omzeilen.

Verschillende cloudproviders maken gebruik van ‘confidential computing’-technologieën, waarbij gegevens op hardwareniveau zijn beschermd, ook tegen de cloudprovider. Intels SGX en de SEV-SNP van AMD moeten voorkomen dat aanvallers via een gecompromitteerde host, malafide cloudprovider of kwaadwillende medewerker toegang tot gevoelige gegevens krijgen.

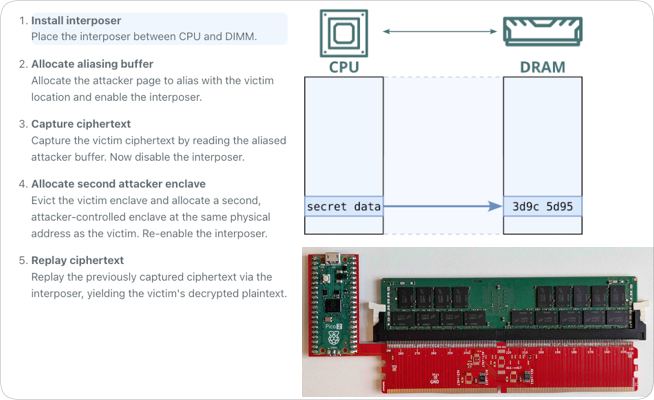

De onderzoekers bouwden voor de aanval een goedkope geheugeninterposer: een kleine printplaat die tussen de processor en het geheugen wordt geplaatst. Door subtiele manipulatie van de elektrische signalen tussen deze onderdelen verkrijgt de interposer toegang tot geheugenlocaties die normaal gesproken beschermd zijn. Zo kunnen de aanvallers plaintext toegang tot SGX-beveiligd geheugen krijgen. Daarbij wordt de ontwikkelde module niet opgemerkt tijdens het opstarten van het systeem.

De onderzoekers waarschuwen dat het probleem niet eenvoudig op te lossen is, aangezien de kwetsbaarheid niet in de software, maar in de hardware-architectuur zelf zit. Zolang een aanvaller fysieke toegang heeft tot het moederbord, bijvoorbeeld via onderhoudspersoneel in datacenters of via grootschalige overheidssurveillance, kan een dergelijke aanval worden uitgevoerd zonder sporen na te laten.

Op de vraag hoe realistisch deze fysieke aanvalsvector is merken de onderzoekers op dat er allerlei scenario's zijn waarin dit mogelijk is. Als voorbeeld noemen ze malafide medewerkers van de cloudprovider, technici van het datacenter of schoonmaakpersoneel, opsporingsdiensten die toegang tot het systeem krijgen of tijdens de logistieke keten, waarbij systemen tijdens de verzending worden onderschept of tijdens de productie van het geheugen worden aangepast.

Het apparaatje dat de onderzoekers ontwikkelden kost minder dan 50 dollar. Vooralsnog werkt de module alleen tegen DDR4-geheugen. De onderzoekers merken op dat DDR5 de aanval lastiger maakt, maar het onderliggende probleem niet verhelpt. Zowel Intel als AMD werden van tevoren ingelicht en zijn met beveiligingsbulletins gekomen waarin ze beiden aangeven het probleem niet te zullen verhelpen, omdat die buiten de scope van het gepubliceerde dreigingsmodel valt.

Dit is een mooie herinnering aan wat de cloud eigenlijk is: jouw data op de computers van andere mensen. Zelf kan je er niet fysiek bij maar wie er wel fysiek bij kan? Dat weet je niet en je moet maar vertrouwen op de verklaring van de cloud provider dat ze - echt waar - maatregelen genomen hebben.

Nou nee, met TPM en signed bootloaders e.d. wordt dat heel veel moeilijker.

Voor de data hier in secure enclaves wordt het - zoals blijkt uit het benodigde werk - ook heel veel moeilijker.

Dit is een mooie herinnering aan wat de cloud eigenlijk is: jouw data op de computers van andere mensen. Zelf kan je er niet fysiek bij maar wie er wel fysiek bij kan? Dat weet je niet en je moet maar vertrouwen op de verklaring van de cloud provider dat ze - echt waar - maatregelen genomen hebben.

"on prem" is voor 95% van de mensen "we hebben een kast/rij/zaal in een commercieel datacenter gehuurd".

De toegang daartoe moet je ook maar vertrouwen op de afspraken en beloften van de DC operator .

Een dataruimte in je eigen kantoor geeft je (iets) meer controle op de fysieke toegang - maar is zelden van de kwaliteit van een goed DC , qua availability. En het is stervensduur om te laten inrichten , en groeien als het vol zit is , in tegenstelling tot "extra rack/rij/zaal" ook niet simpel.

('iets meer controle' - vrijwel overal zit ook maar en G4Ser bij de receptie, en loopt de ingehuurde schoonmaker overal in en uit) .

Zitten ze al.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.