Het Citrix-beveiligingslek: de laatste stand van zaken

Het is 2005 en softwarebedrijf Citrix koopt netwerkspecialist NetScaler voor 300 miljoen dollar. Nu vijftien jaar later staan de producten van NetScaler, die sinds 2016 onder de eigen naam van Citrix worden aangeboden, volop in het nieuws en niet op een positieve manier. Een kwetsbaarheid in de Citrix Application Delivery Controller en Citrix Gateway wordt actief gebruikt om organisaties aan te vallen. Een beveiligingsupdate is nog altijd niet beschikbaar en de Nederlandse overheid adviseert organisaties beide producten uit te schakelen. In de Tweede Kamer hebben meerdere politieke partijen naar aanleiding van de kwetsbaarheid Kamervragen gesteld. In dit artikel bespreken we de afgelopen vier weken en de laatste stand van zaken.

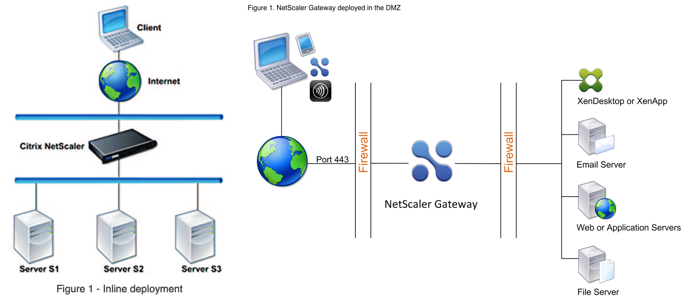

NetScaler biedt verschillende producten die Citrix na de overname blijft aanbieden. Het gaat om de Application Delivery Controller (ADC) en Gateway. De ADC is een server die organisaties tussen hun servers en het internet plaatsen. De primaire functie is het verdelen van inkomend verkeer over de beschikbare servers, zodat websites en applicaties snel en goed toegankelijk blijven. De luxere versies bieden ook bescherming tegen dos-aanvallen en een webapplicatiefirewall.

Een tweede product dat Citrix uit de stal van NetScaler meenam was de Gateway. Via deze oplossing kunnen medewerkers van bedrijven op afstand toegang tot bedrijfsapplicaties, bedrijfsomgevingen en intranetten krijgen. Het wordt dan ook veel voor thuiswerken gebruikt. Een van de onderdelen is een "clientless VPN" waarmee medewerkers alleen via hun browser het intranet van een organisatie kunnen benaderen. Waarbij de Citrix ADC een apart apparaat is, is de Gateway een softwareoplossing die organisaties op een server moeten installeren.

Kwetsbaarheid

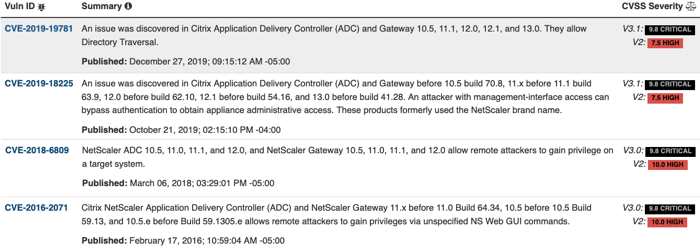

De afgelopen jaren zijn er in de Citrix ADC en Gateway meerdere ernstige kwetsbaarheden gevonden. De National Vulnerability Database toont vier beveiligingslekken die op een schaal van 1 tot en met 10 met een 9,8 zijn beoordeeld. Voor een van deze kwetsbaarheden, aangeduid als CVE-2019-19781, publiceerde Citrix op 17 december 2019 een waarschuwing. Via het beveiligingslek kan een ongeauthenticeerde aanvaller op afstand willekeurige code op het onderliggende systeem uitvoeren, zo laat Citrix weten. Een beveiligingsupdate is echter nog niet beschikbaar. Wel adviseert het bedrijf een workaround die bescherming tegen eventuele aanvallen zou moeten bieden.

Zes dagen later op 23 december publiceert het securitybedrijf Positive Technologies een bericht dat meer dan 80.000 bedrijven in 158 landen risico lopen om via het Citrix-lek te worden gecompromitteerd. Een onderzoeker van het bedrijf ontdekte de kwetsbaarheid en informeerde Citrix. Positive Technologies waarschuwt dat aanvallers via het lek toegang tot het lokale bedrijfsnetwerk kunnen krijgen. In Nederland zouden meer dan 3700 bedrijven risico lopen, aldus een telling van de it-beveiliger. Nog altijd is er geen update van Citrix beschikbaar.

Dan blijft het twee weken stil rondom de kwetsbaarheid. Op 7 januari meldt het Internet Storm Center dat aanvallers actief naar kwetsbare Citrix-servers zoeken, hoewel er nog geen publieke exploit bekend is waarmee er misbruik van het lek kan worden gemaakt. Beveiligingsonderzoeker Kevin Beaumont laat op 8 januari weten dat ook hij scans naar kwetsbare Citrix-servers ziet.

Een groep beveiligingsonderzoekers uit India maakt op 10 januari een exploit voor de kwetsbaarheid openbaar, die nog altijd op een update van Citrix wacht. Een dag later laat Citrix weten dat de eerste updates op 20 januari zullen verschijnen. Inmiddels hebben onderzoekers van securitybedrijf Bad Packets meer dan 60.000 Citrix-servers gescand om te kijken hoeveel hiervan kwetsbaar zijn. Het blijken er zo’n 25.000 te zijn, waaronder 713 in Nederland.

Aanvallen en advies

Woensdag 15 januari meldt het Medisch Centrum Leeuwarden (MCL) dat de Citrix-servers van het ziekenhuis doelwit van een aanval zijn geweest en het daarom al het dataverkeer met de buitenwereld heeft afgesloten. Hierdoor kunnen medewerkers niet thuiswerken en patiënten niet bij hun patiëntendossier. Het is de eerste Citrix-aanval in Nederland die in het nieuws komt. Niet veel later meldt ook de gemeente Zutphen dat de Citrix-servers doelwit van een aanval waren en er daarom besloten is de systemen af te sluiten.

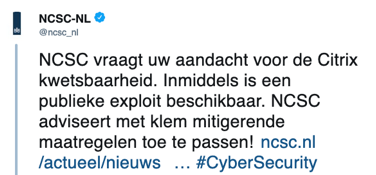

Een dag later op donderdag 16 januari laat Citrix weten dat de aanbevolen workaround bij sommige versies van de software niet werkt. Het Nationaal Cyber Security Centrum (NCSC) waarschuwt organisaties vervolgens dat de aanbevolen maatregelen niet altijd effectief zijn. De overheidsinstantie stelt zelfs "dat er op dit moment voor alle versies van Citrix ADC en Citrix Gateway servers geen goede, gegarandeerd betrouwbare oplossing is." Tevens wordt door het NCSC aangeraden om het uitzetten van Citrix ADC en Gateway-servers te overwegen. Tal van Nederlandse gemeenten, overheden, ministeries, bedrijven en organisaties schakelen hun Citrix-servers uit, waaronder de Tweede Kamer en Schiphol.

Zowel Citrix als het NCSC hebben het advies inmiddels aangepast, waarbij het NCSC de opmerking dat de maatregelen helemaal niet werken heeft verwijderd, alsmede het algemene advies om de servers uit te zetten. In de nieuwste versie van het advies raadt de overheidsinstantie aan om Citrix ADC en Citrix Gateway-servers uit te schakelen wanneer organisaties niet voor donderdag 9 januari de door Citrix geadviseerde maatregelen hebben opgevolgd. Tevens wordt aangeraden om de poort van de Citrix-dienst aan te passen, ip-whitelisting en clientcertificaten toe te passen en een webapplicatiefirewall te gebruiken. Het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit raadt het blokkeren van speciaal geprepareerde request aan.

Inmiddels hebben ook verschillende ministeries op 17 januari waarschuwingen voor de kwetsbaarheid afgegeven. In de waarschuwing van het ministerie van Volksgezondheid wordt nog steeds gesteld dat Citrix geen honderd procent betrouwbare oplossing kan bieden en wordt het uitschakelen van Citrix-servers aangeraden. Daarnaast is het beveiligingslek en de reactie hierop ook voer voor Kamervragen. Het CDA, de SP en de VVD willen van minister Grapperhaus van Justitie en Veiligheid en minister De Jonge van Volksgezondheid opheldering over de aanval op het ziekenhuis in Leeuwarden en hoe erop de kwetsbaarheid is gereageerd.

Securitybedrijven en onderzoekers stellen dat organisaties die de workaround van Citrix niet op tijd hebben toegepast ervan moeten uitgaan dat hun servers zijn gecompromitteerd. Volgens een analyse van securitybedrijf FireEye wordt de kwetsbaarheid onder andere gebruikt om Citrix-servers met een cryptominer en backdoor te infecteren. De cryptominer gebruikt de rekenkracht van de server om de cryptovaluta Monero te delven. Er zijn nog geen incidenten bekend waarbij bedrijven met ransomware besmet zijn geraakt, hoeveel de kwetsbaarheid hier wel voor te gebruiken is, aldus onderzoeker Troy Mursch.

Updates

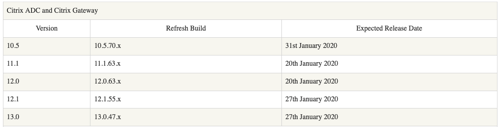

Citrix heeft ondertussen duidelijk gemaakt wanneer alle softwareversies een beveiligingsupdate zullen ontvangen. Er zijn in totaal vijf versies van de Citrix ADC en Gateway die het bedrijf ondersteunt. Voor versies 11.1 en 12.0 verschijnt de update maandag 20 januari. Versies 12.1 en 13.0 ontvangen de patch op maandag 27 januari. Als laatste is versie 10.5 op vrijdag 31 januari aan de beurt. Daarnaast verschijnt op maandag 27 januari de update voor de twee ondersteunde versies van de Citrix SD-WAN WANOP.

Ondanks alle aandacht voor de kwetsbaarheid zouden nog altijd ruim 15.000 Citrix-servers kwetsbaar zijn, zo meldt beveiligingsonderzoeker Victor Gevers. Op Twitter is de kwetsbaarheid inmiddels omgedoopt tot #shitrix. De naam werd echter al langer voor Citrix gebruikt.

Update 20 januari 09:47

Citrix heeft de eerste beveiligingsupdates beschikbaar gemaakt. De overige updates worden eerder dan gepland uitgerold en zullen op vrijdag 24 januari verschijnen.

Update 20 januari 11:20

Hogeschool Inholland heeft vanwege het Citrix-lek besloten om alle tentamens vandaag af te lasten. De tentamens van morgen gaan wel gewoon door, maar hiervoor krijgen studenten een extra kans. Tevens stelt de ANWB dat het vanochtend drukker op de Nederlandse wegen was doordat mensen, vanwege de uitgeschakelde Citrix-servers, niet kunnen thuiswerken.

Update 20 januari 17:16

Minister Grapperhaus stelt in een brief aan de Tweede Kamer dat er van het Citrix-lek kan worden geleerd om de digitale veiligheid te verbeteren. Daarnaast biedt de minister de Tweede Kamer een technische briefing over de kwetsbaarheid aan.

Update 22 januari 12:09

"Er is een grote waarschijnlijkheid dat Citrix Application Delivery Controllers waarop op of na 9 januari 2020 geen mitigatie is toegepast, zijn overgenomen en dat daarbij het tls-certificaat en de bijbehorende sleutel is buitgemaakt", zo laat het Nederlands Security Meldpunt weten. Daardoor bestaat het risico dat aanvallers versleutelde verbindingen naar organisaties kunnen onderscheppen en manipuleren. Het zou zeker om honderden systemen gaan.

Update 22 januari 15:45

Citrix heeft een gratis opensourcetool beschikbaar gemaakt waarmee organisaties kunnen kijken of hun Citrix-systemen zijn gecompromitteerd.

Update 23 januari 16:40

Citrix heeft de updates voor de SD-WAN WANOP twee dagen eerder dan gepland uitgerold.

Dit artikel zal met nieuwe informatie worden bijgewerkt wanneer beschikbaar

About the Citrix vulnerability CVE-2019-19781

--------------------------------------------------

Vulnerable Citrix ADC / NetScaler ADC

Vulnerable Citrix Gateway / NetScaler Gateway

Severity 10 on the CVVS scale

Existance 5.5 years

Exploitability 1 minute

Who is affected 80,000+ companies

Countries hit 158

--------------------------------------------------

https://www.ptsecurity.com/ww-en/about/news/citrix-vulnerability-allows-criminals-to-hack-networks-of-80000-companies/

Een timestamp bij elke update zou mooi zijn.

Citrix is hierin marktleider, rest loopt flink achter, als ze überhaupt in de buurt kunnen komen van Citrix technologie.

Enige wat ik zou kunnen bedenken is Vmware view. Maar alles zo zijn eigenschappen.

Er is geen betere......

F5 is een prima product en heeft bovendien een sterke community https://devcentral.f5.com/s/

Schade is niet te overzien, compensatie gaat heel veel geld kosten.

Wordt het niet eens tijd dat BV Nederland binnen onze grenzen op zoek gaat naar een echt betrouwbare leverancier?

Er zijn meerdere manieren om citrix te ontsluiten naar de buitenwereld toe, dit hoeft niet perse netscaler te zijn.

Een simpele VPN verbinding kan al voldoende zijn om ICA-rdp te routeren van thuis naar je bedrijfsnetwerk toe.

Waarom komen die IT'ers van de overheid en ziekenhuizen hier mee weg. werk niet doen, patiënten en medewerkers in gevaar brengen doordat hackers gegevens kunnen stelen. En lekker wijzen naar andere.... belachelijk. Ben geen Citrix fan of zo maar dit begint op oudhollands afschuiven te lijken.

Schade is niet te overzien, compensatie gaat heel veel geld kosten.

Wordt het niet eens tijd dat BV Nederland binnen onze grenzen op zoek gaat naar een echt betrouwbare leverancier?

Ja hoor, want bedrijven die dit soort systemen maken daar struikel je over in de wereld. Als je niet weet waarover je praat, roeptoeter dan geen onzin.

Schade is niet te overzien, compensatie gaat heel veel geld kosten.

Wordt het niet eens tijd dat BV Nederland binnen onze grenzen op zoek gaat naar een echt betrouwbare leverancier?

Ja hoor, want bedrijven die dit soort systemen maken daar struikel je over in de wereld. Als je niet weet waarover je praat, roeptoeter dan geen onzin.

Hij weet niet waarover hij praat, net zoals ik dat niet weet,

daarom stelt hij hier die vraag.

J ekunt ook zijn vraag beantwoorden, ipv hem af te zeiken.

Uit bovenstaand artikel:

Voor een van deze kwetsbaarheden, aangeduid als CVE-2019-19781, publiceerde Citrix op 17 december 2019 een waarschuwing. Via het beveiligingslek kan een ongeauthenticeerde aanvaller op afstand willekeurige code op het onderliggende systeem uitvoeren, zo laat Citrix weten.

Een beveiligingsupdate is echter nog niet beschikbaar. Wel adviseert het bedrijf een workaround die bescherming tegen eventuele aanvallen zou moeten bieden.

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Je ccmmuniceert met een willekeurig device vanuit huis in minder dan 0,5 seconde veilig naar je benodigde applicaties op je werk.Als je meer wilt weten neem gerust contact met ons op.

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Dan heb je er zeker 2 in gebruik? 2 diodes, nog veiliger!

Het is een product van Citrix, namelijk de Access Gateways (Netscalers) waar ook daadwerkelijk de AG wordt gebruikt...

Als je het nieuws recent in de gaten hebt gehouden zijn er al diverse CVE's naar boven gekomen bij alle andere grote aanbieders ... F5, ASA, Microsoft Access Gateway (recent nog) en daar hoor je bijna niets van....

Bovendien is er gecommuniceerd door Citrix en hebben beheerders gewoon zitten slapen, dat moet je aanpakken.

Vulnerabilities blijf je houden, zorg maar dat je UpToDate bent en je zaken in orden hebt.

Dit specifieke product als synoniem voor de hele Citrix suite gebruiken gaat mij te ver.....

Waarom komen die IT'ers van de overheid en ziekenhuizen hier mee weg. werk niet doen, patiënten en medewerkers in gevaar brengen doordat hackers gegevens kunnen stelen. En lekker wijzen naar andere.... belachelijk. Ben geen Citrix fan of zo maar dit begint op oudhollands afschuiven te lijken.

Je vergeet erbij te zeggen dat de berichtgeving tussen de NCSC en Citrix tegenstrijdig was (tot aan gisteravond) of de maatregelen effectief waren m.b.t. build waarop je zat. Ook al had je de maatregelen op dezelfde avond doorgevoerd, pas gisteravond is er zekerheid gegeven dat de maatregelen niet functioneerde op een specfieke build, in tegenstelling tot eerdere berichtgeving.

Als er geen patch wordt uitgerold, dan wijt jij dat ook altijd gelijk aan beheerders.

Je realiseert je niet dat grote organisaties een Change Management proces hebben waar ook anderen iets over te zeggen hebben. Veel organisaties hebben aangegeven te willen wachten op een echte patch. Change Managers zijn huiverig voor workarounds. Meer was het namelijk niet.

Citrix had geen patch beschikbaar.

Peter

Schade is niet te overzien, compensatie gaat heel veel geld kosten.

Wordt het niet eens tijd dat BV Nederland binnen onze grenzen op zoek gaat naar een echt betrouwbare leverancier?

Moeten we nog even door gaan?

Schade valt best mee, als je in december gewoon de remidiation en je VPX op geupdate versies had draaien. Dan was er helemaal niets aan de hand.

Als er geen patch wordt uitgerold, dan wijt jij dat ook altijd gelijk aan beheerders.

Je realiseert je niet dat grote organisaties een Change Management proces hebben waar ook anderen iets over te zeggen hebben. Veel organisaties hebben aangegeven te willen wachten op een echte patch. Change Managers zijn huiverig voor workarounds. Meer was het namelijk niet.

Citrix had geen patch beschikbaar.

Peter

Geen Patch inderdaad, maar wel een hele goede workaround. Voornamelijk het NCSC speeld een hoop paniek voetbal.

Deze update hadden we er zo door het change management proces gedaan.

Hier komt het juist op de beheerders aan, die kennis van zaken moeten hebben. Geen papieren tijgers.

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Dan heb je er zeker 2 in gebruik? 2 diodes, nog veiliger!

Of een zenerdiode die bij een ddos aanval blokkeert.

Waarom komen die IT'ers van de overheid en ziekenhuizen hier mee weg. werk niet doen, patiënten en medewerkers in gevaar brengen doordat hackers gegevens kunnen stelen. En lekker wijzen naar andere.... belachelijk. Ben geen Citrix fan of zo maar dit begint op oudhollands afschuiven te lijken.

Ook IT'rs, net als stemgerechtigde burgers in een democratie, zijn ondergeschikt aan de grillen van hun beleidsmakers.

Kunt u de uitdrukking: roepende in de woestijn?

Er zijn altijd meer mensen die meehuilen met de wolven in het bos, dan hen die doorzien wat die wolven werkelijk verzuimen, en waarom. Zoals altijd, traditiegetrouw, kwamen de overheidsmaatregelen, -ingrijpen, -adviezen, pas nadat het kwaad al geschied was, en er alleen nog maar beperking van schade restte.

Ligt zoiets aan de uitvoerende macht, of de beslissende macht?

En wie houdt dergelijke beslissende macht in het zadel? Op welke manier?

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Dan heb je er zeker 2 in gebruik? 2 diodes, nog veiliger!

Die dingen bestaan echt en o.a. Fox-IT en Thales hebben er ook. Zie het overzicht op: https://www.ia.nato.int/niapc/Category/DATA-Diode_47

Jaaa dat is een prima oplossing, van al je medewerkers die thuis willen werken een IP adres registreren.... Man man man....

Jaaa dat is een prima oplossing, van al je medewerkers die thuis willen werken een IP adres registreren.... Man man man....

Dus Man man man, staat eigenlijk alleen op je eigen reactie. Want het is juist een goed advies, alleen minder geschikt voor thuisgebruikers, maar ook daar kan het voor gebruikt worden.

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Dan heb je er zeker 2 in gebruik? 2 diodes, nog veiliger!

Die dingen bestaan echt en o.a. Fox-IT en Thales hebben er ook. Zie het overzicht op: https://www.ia.nato.int/niapc/Category/DATA-Diode_47

https://www.security.nl/posting/633347/Waar+beschermt+een+data+diode+je+tegen%3F

Er zijn meerdere manieren om citrix te ontsluiten naar de buitenwereld toe, dit hoeft niet perse netscaler te zijn.

Een simpele VPN verbinding kan al voldoende zijn om ICA-rdp te routeren van thuis naar je bedrijfsnetwerk toe.

Mensen die dit roepen weten niet heel erg veel van Netscaler en wat het kan doen af.

Niet om lullig te doen, maar van waar ik sta is dat 'Netscaler' van je op dit moment vooral een manier om 'mensen' toegang te geven tot de spulletjes die je liever achter een VPN verstopt zonder dat ze gebruikersnamen en wachtwoorden nodig hebben.

Ik heb precies 1 klant met netscaler en citrix desktop en aanverwante horror, en dat hangt achter een appliance met een WAF die slim genoeg is om een simpele regexp toe te passen op de requests van Citrix Netscaler-gebruikers.

(s%/vpn/../vpns/%%/g is denk ik al genoeg..)

"..Patch bleek niet goed te werken .."

Je bedoelt de Citrix "mitigation steps" van 16-12-2019? Die werkt prima voor alle versies, behalve 12.1 build 50.28 zoalshier besproken:

https://www.security.nl/posting/640103/Hogeschool+Inholland+annuleert+tentamens+wegens+Citrix-lek

"De Citrix "mitigation steps" zijn afdoende voor alle versies, maar niet voor Citrix ADC and Citrix Gateway Release 12.1 build 50.28, het advies is om deze oude uitgave eerst te updaten naar een recentere versie, en dan alsnog de "mitigation steps" te volgen.

https://support.citrix.com/article/CTX269189

Kanttekening: de titel "Vulnerability still exists after mitigation steps for CVE-2019-19781 applied" is wel te algemeen vind ik, en de snelle lezer wordt er misschien door op het verkeerde been gezet, want dit geldt alleen voor de genoemde versie 12.1 build 50.28"

Dus de beheerders die niet voor 9 januari 2020 (toen de exploit bekend werd) deze 'mitigation steps" hebben toegepast, hebben wel degelijk zitten slapen.

Citrix Netscaler (AAA) is een Citrix appliance en toegangsserver voor eindgebruikers.

Een patch is pas sinds zondag beschikbaar voor bepaalde versies, daarvoor waren sinds vorige maand mitigerende maatregelen beschikbaar, die volgens Citrix achteraf niet bleken te werken op bepaalde Netscaler versies. Omdat er sinds begin dit jaar exploits zijn gepubliceerd liepen sommige installaties die mitigerende maatregelen hadden toegepast risico.

Deze maakt gebruik van een door NATO gecertificeerde Datadiode en het is onmogelijk om nog in te breken.

Dan heb je er zeker 2 in gebruik? 2 diodes, nog veiliger!

Die dingen bestaan echt en o.a. Fox-IT en Thales hebben er ook. Zie het overzicht op: https://www.ia.nato.int/niapc/Category/DATA-Diode_47

Ja dat weet ik (degene die die reactie schreef) heel goed, maar daarom is het toch ook onzinnig dat iemand komt met

een oplossing om te "communiceren via een datadiode"??? Een datadiode laat maar in 1 richting informatie door, en

communiceren (zeker met een interactieve omgeving) is nou juist iets wat doorgeven van informatie in 2 richtingen vereist.

Citrix Netscaler (AAA) is een Citrix appliance en toegangsserver voor eindgebruikers.

Een patch is pas sinds zondag beschikbaar voor bepaalde versies, daarvoor waren sinds vorige maand mitigerende maatregelen beschikbaar, die volgens Citrix achteraf niet bleken te werken op bepaalde Netscaler versies. Omdat er sinds begin dit jaar exploits zijn gepubliceerd liepen sommige installaties die mitigerende maatregelen hadden toegepast risico.

Beetje onaardige aanduiding?

".. Een patch is pas sinds zondag beschikbaar voor bepaalde versies,.."

Zondag 19 januari 2020 patch voor versies 11.1 en 12.0

https://www.citrix.com/blogs/2020/01/19/vulnerability-update-first-permanent-fixes-available-timeline-accelerated/

".. daarvoor waren sinds vorige maand mitigerende maatregelen beschikbaar,.."

Lees onderstaande citaat van Anoniem 15:22:

"Je bedoelt de Citrix "mitigation steps" van 16-12-2019? Die werkt prima voor alle versies, behalve 12.1 build 50.28 zoalshier besproken:

https://www.security.nl/posting/640103/Hogeschool+Inholland+annuleert+tentamens+wegens+Citrix-lek

"De Citrix "mitigation steps" zijn afdoende voor alle versies, maar niet voor Citrix ADC and Citrix Gateway Release 12.1 build 50.28, het advies is om deze oude uitgave eerst te updaten naar een recentere versie, en dan alsnog de "mitigation steps" te volgen.

https://support.citrix.com/article/CTX269189

Kanttekening: de titel "Vulnerability still exists after mitigation steps for CVE-2019-19781 applied" is wel te algemeen vind ik, en de snelle lezer wordt er misschien door op het verkeerde been gezet, want dit geldt alleen voor de genoemde versie 12.1 build 50.28"

".. die volgens Citrix achteraf niet bleken te werken op bepaalde Netscaler versies..."

Dat geldt zoals eerder aangegeven alleen voor Release 12.1 build 50.28

".. Omdat er sinds begin dit jaar exploits zijn gepubliceerd liepen sommige installaties die mitigerende maatregelen hadden toegepast risico..."

Lees onderstaande citaat van Anoniem 15:22:

"Dus de beheerders die niet voor 9 januari 2020 (toen de exploit bekend werd) deze 'mitigation steps" hebben toegepast, hebben wel degelijk zitten slapen"

Conclusie: alles wat jij zegt is al eerder door anderen opgemerkt, maar dan onderbouwd en gespecificeerd met links. Jij meldt niet nieuws, en ook nog zonder links.

Vraag: wat bedoel je nou met "Is er een blik onwetenden opengetrokken die zichzelf graag horen praten?"

Waarom komen die IT'ers van de overheid en ziekenhuizen hier mee weg. werk niet doen, patiënten en medewerkers in gevaar brengen doordat hackers gegevens kunnen stelen. En lekker wijzen naar andere.... belachelijk. Ben geen Citrix fan of zo maar dit begint op oudhollands afschuiven te lijken.

Deze posting is gelocked. Reageren is niet meer mogelijk.