Onderzoek: meeste ransomware buiten kantooruren uitgerold

De meeste ransomware die meer gerichte aanvallers inzetten wordt buiten kantooruren geïnstalleerd. Ook blijkt dat aanvallers vaak al meerdere dagen in het netwerk aanwezig zijn voordat de uitrol plaatsvindt. Dat claimt securitybedrijf FireEye op basis van eigen onderzoek naar tientallen incidenten die de afgelopen jaren bij organisaties plaatsvonden. Het gaat hierbij dus niet om incidenten waar eindgebruikers mee te maken kregen.

Om toegang tot de netwerken van hun slachtoffers te krijgen maken de aanvallers voornamelijk gebruik van e-mails met kwaadaardige links of bijlagen. Wanneer personeel de bijlage of het gelinkte bestand opent raakt hun systeem besmet met malware die de aanvallers toegang geeft. Via deze toegang proberen de aanvallers de rest van de organisatie te infecteren. Volgens FireEye zijn aanvallers minstens drie dagen in het netwerk aanwezig voordat ze met de uitrol van ransomware beginnen. In sommige gevallen besloten de aanvallers zelfs 299 dagen te wachten.

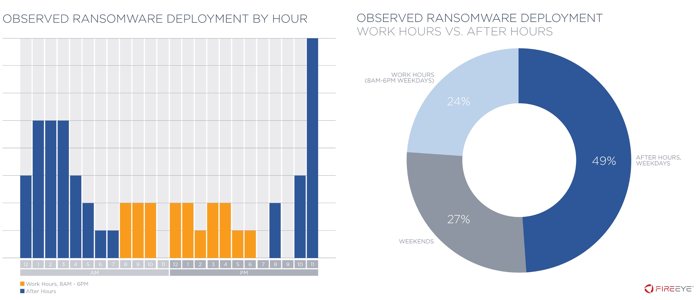

Wat verder aan de onderzochte incidenten opvalt is dat de uitrol van ransomware voornamelijk buiten kantooruren plaatsvindt, waarschijnlijk om een maximaal effect te sorteren. Bijna de helft van de infecties vond door de week plaats, vaak voor of na het begin van de werkdag. 27 procent van de infecties werd in het weekend waargenomen en bij de resterende 24 procent sloegen de aanvallers tijdens de kantooruren toe. Wanneer er specifiek naar de tijd wordt gekeken blijkt 23:00 uur het favoriete moment voor de uitrol van ransomware te zijn. "Deze observatie toont aan dat aanvallers continu aan het werk zijn, zelfs wanneer de meeste werknemers dat niet zijn", aldus Kelli Vanderlee van FireEye.

luntrus

Natuurlijk is de kans op een suksesvolle infectie groter wanneer de ontvanger van de email vermoeid is, of haast heeft, of geen zin of tijd om het email bericht zorgvuldig te screenen. Die aanvallers zijn niet dom (wel crimineel). Het is dus te verwachten dat de emails worden verzonden op een moment dat het voor de ontvanger "nogal laat" is.

Natuurlijk is de kans op een suksesvolle infectie groter wanneer de ontvanger van de email vermoeid is, of haast heeft, of geen zin of tijd om het email bericht zorgvuldig te screenen. Die aanvallers zijn niet dom (wel crimineel). Het is dus te verwachten dat de emails worden verzonden op een moment dat het voor de ontvanger "nogal laat" is.

Uit het artikel is op te maken dat de aanvallers zelf actief in het netwerk gaan nadat de deur opgemaakt is via de mail.

(zie bv dat ze al drie dagen in het netwerk zaten voordat ze de ransomware echt gingen uitrollen) .

Bij aanvallers die al in het netwerk zitten is de 'hulp' van een misklikkende gebruiker niet meer nodig.

De initiële binnenkomst (of het installeren van een 7x24 backdoor) staat dan los van het daadwerkelijk encrypten van data.

Ik denk dat dit dus echt een bewuste keuze van de aanvallers is om een buiten-kantoortijd moment te kiezen om de grootste hoeveelheid data te kunnen gijzelen.

Zouden ze het overdag doen is de kans groter dat ze betrapt worden als de schade nog beperkt is.

Op zich logisch en overbodige informatie. Waarom zou het meestal precies bij de start van de werkdag gebeuren? Alleen dat zou noemenswaardig zijn.

Nuttig om er bij te vermelden dat dat alleen zo werkt op een Windows desktop. De meeste malware is dus walmare. Op een Linux desktop is dit niet mogelijk. Daar komt alles niet executeerbaar readonly binnen (ook via de mail).

De nu thuiswerkende Jip en Jannekes, zitten toch meestentijds op een Windhoos-computer te werken

of op een Goggles-Android propriety-linux OS device.

Zij zijn dus allen kwetsbaar voor uitvoerbare ransomware en op propriety android voor malfide apps.

Zij zijn verder kwetsbaar dan strikt noodzakelijk zou moeten zijn. {<;).

Ik zie nog niets gebeuren om die algemene dreigingstoestand terug te dringen.

MS en Google zullen niet vanzelf verdwijnen.

Alles dat daar mee in bed ligt en nog komt te liggen, zal zich hiertegen fel verzetten.

Ook de corona crisis en ook de daaropvolgende mogelijke recessie, z

al dit niet kunnen veranderen, zo 1, 2, 3 niet. Jammer!

We hopen al langer op een eerlijker systeem. Het is ons nog niet gegund.

Ze zouden ons eerder nog cyberwar aan willen doen.

Maar ieder kan qua voorlichting datgene doen wat hij of zij of het moeten doen.

#sockpuppet

De nu thuiswerkende Jip en Jannekes, zitten toch meestentijds op een Windhoos-computer te werken

of op een Goggles-Android propriety-linux OS device.

Zij zijn dus allen kwetsbaar voor uitvoerbare ransomware en op propriety android voor malfide apps.

#sockpuppet

Zij zijn verder kwetsbaar dan strikt noodzakelijk zou moeten zijn. {<;).

Ik zie nog niets gebeuren om die algemene dreigingstoestand terug te dringen.

MS en Google zullen niet vanzelf verdwijnen.

Alles dat daar mee in bed ligt en nog komt te liggen, zal zich hiertegen fel verzetten.

Daar ligt wel het probleem als je het mij vraagt. En je maakt mij niet wijs dat het bij MS snotbelletjes zijn die daar aan het programmeren zijn. Dat zijn profs. En toch is het zo lek als een mandje. Waarom? Mijn antwoord is "Backwards Compatiblitly". Volgens mij weigeren ze simpelweg om zowel Windows als Office zo veilig te maken als nodig is "omdat alles moet blijven draaien"

Dat is volgens mij de verkeerde manier van werken. Je legt het probleem bij iedereen terwijl het probleem bij de leverancier ligt. Die moet zorgen voor een systeem dat potdicht is. Als je het tenminste closed source wil laten blijven. Bij FOSS is dat natuurlijk helemaal anders want dan kan de gebruiker de systemen zelf helemaal potdicht maken of zou daarvoor mogelijkheden voor moeten hebben.

Daar ligt wel het probleem als je het mij vraagt. En je maakt mij niet wijs dat het bij MS snotbelletjes zijn die daar aan het programmeren zijn. Dat zijn profs. En toch is het zo lek als een mandje. Waarom? Mijn antwoord is "Backwards Compatiblitly". Volgens mij weigeren ze simpelweg om zowel Windows als Office zo veilig te maken als nodig is "omdat alles moet blijven draaien"

Met al die winst hadden ze het al diverse keren opnieuw kunnen opzetten met wel security in mind (en meteen maar platform onafhankelijkheid als je beweerd in love te zijn met Linux)

Is niet gebeurd. Blijkbaar is winstmaximalisatie toch de drijfveer.

Toch bleven vroegere producten wel steeds draaien.

De vooroorlogse electrolux stofzuiger behoefde slechts af en toe nieuwe koolborstels

en ging dan een leven lang mee.

De Russische koelkast uit de jaren zeventig draait nog steeds op vele plekken.

Hier ging men echter kabels in zuurbaden leggen om te zien wanneer men al weer nieuwe kon produceren.

Tot aan de in de USA en China geproduceerde "wegwerp" hard- en software artikelen toe.

De bergen kunststof, daar is niet meer overheen te springen.

Hardware moet steeds vervangen worden, vanwege groter, meer geheugen en "end of lifetime",

die steeds meer naar voren wordt gehaald.

Uiterlijk zes jaar en je moet echt aan een nieuwe smartphone, want hij trekt je apps niet meer...

en soms niet eens zo lang.

Kijk Whatsapp, hoe veel nieuwe updates en waarop het al al niet meer naar behoren werkt.

De houdbaarheidsdatum van software is vaak onbekend, asl de developer niets meer ermee doet, zit je al.

Dan is de meesten niet bekend wanneer script moet worden afgevoerd en vervangen.

We houden de kluit dus het liefst in totale verwarring, zoals nu met de coronavirus aanwijzingen,

die veranderen al over het weekend. Je wordt er toch haast wel gek en gestoord van, als je het al niet was?

Dat is maar deel van het verhaal, want je browser bijvoorbeeld,

moet wel alle uri's met een verzoek naar s.php blokkeren en zo meer

(via een browser guard extensie o.i.d.).

Maar bij redir.php wordt het al moeilijk, want je kunt het nodig hebben voor Google

of een aanvaller kan je erdoor open leggen. Moet je toch even nadenken....

Alle weak cgi en php verzoeken zouden zo ook al direct moeten worden tegengegaan.

Maar het algemene bewustzijn om de bovenstaande boodschap zelfs te kunnen begrijpe,

bestaat vaak nog niet eens.

Hoe wil je dan de massa ongevoelig maken voor dit soort opgedrongen ongein?

Ze zijn vaak toch al in een andere richting gehersenspoeld.

luntrus

Deze posting is gelocked. Reageren is niet meer mogelijk.