FBI geeft organisaties advies over het omgaan met Tor-netwerkverkeer

De FBI heeft samen met het Cybersecurity Security and Infrastructure Security Agency (CISA) van de Amerikaanse overheid een advisory uitgegeven waarin organisaties advies krijgen over hoe ze met verkeer afkomstig van het Tor-netwerk kunnen omgaan.

Dagelijks maken zo'n 2,5 miljoen mensen gebruik van het Tor-netwerk om hun privacy te beschermen en overheidscensuur te omzeilen. Niet alle gebruikers op het Tor-netwerk hebben echter goede bedoelingen. Zo zijn er gevallen bekend waarbij aanvallen via het Tor-netwerk werden uitgevoerd, of aanvallers van Tor gebruikmaakten in voorbereiding op een aanval.

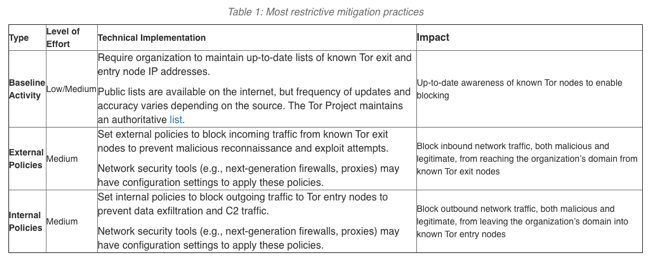

De FBI en CISA adviseren organisaties dan ook om hun risico op aanvallen via het Tor-netwerk te beoordelen en maatregelen te treffen, zoals het blokkeren van Tor-verkeer of het nauwlettend monitoren van verkeer dat van en naar Tor-servers gaat. Organisaties kunnen er bijvoorbeeld voor kiezen om hun websites en diensten niet via Tor toegankelijk te maken. Een dergelijke maatregel raakt echter ook legitieme Tor-gebruikers. Een andere optie is het blokkeren van verkeer van het eigen interne netwerk naar het Tor-netwerk.

Een andere aanpak is het nauwlettend monitoren van het Tor-netwerk en het opstellen van een baseline om zo afwijkend gedrag te kunnen herkennen. De Amerikaanse overheidsdiensten voegen toe dat meer geraffineerde aanvallers aanvullende anonimiseringstechnieken kunnen toepassen. Het blokkeren van bekende Tor-servers zal dan ook niet alle risico's wegnemen, maar mogelijk wel bescherming tegen minder geraffineerde aanvallers kunnen bieden.

EDIT: Het hele idee dat tor gebruikt wordt voor aanvallen is aannemelijk, maar tegelijk ook niet heel plausibel. Tor kan enkel gebruikt worden voor TCP verkeer, waardoor je bijvoorbeeld geen UDP poorten kan scannen. Veel exit nodes staan slechts een handje vol poorten toe en verbindingen opzetten is TRAAG vergeleken met alternatieven als een eigen botnet of VPN provider. Laten we dit 'probleem' dus in de juiste context zien. Als je je eigen netwerk goed wilt beveiligen ben je beter af met het blokkeren van VPN providers dan tor nodes. Waarmee alleen maar duidelijk wordt dat dit weer een stukje propaganda is om tor gebruikers zwart te maken dan dat het zou moeten helpen om bedrijven hun netwerken beter te beveiligen.

En hoe ga je die nodes gebruiken die niet in de directory van TOR staan? Voor je client bestaan ze niet, dus hoe wou je ze dan gebruiken? Hoe wou je dat andere TOR gebruiker ze gaan ontdekken? Met een nieuwe directory?

En hoe ga je die nodes gebruiken die niet in de directory van TOR staan? Voor je client bestaan ze niet, dus hoe wou je ze dan gebruiken? Hoe wou je dat andere TOR gebruiker ze gaan ontdekken? Met een nieuwe directory?

Precies!

Maar ook, je kunt TOR als hidden-entry service starten. Dit is goed voor gebruikers uit onderdrukte regimes; het ip-adres is dan slechts bekend bij enkele gebruikers.

Verder, je kunt TOR als relay-services-only configureren. Zodoende lever je wel een bijdrage aan het netwerk, maar heb je (bijna) geen last van dat je geblacklist wordt.

Ik realiseer me nu dat het nog erger is als dat ik schreef.

Als je op een andere manier aan je nodes komt. Dan kan de verstrekker van deze nodes jou een speciale node geven die niemand anders kent. En als je die gebruikt, weet deze aanvaller wie jij bent. Want niemand anders heeft kennis van deze node.

Dus iets gedistribueerds gaat waarschijnlijk ook niet werken.

Je segmenteert jezelf daarmee.

Wat een advies. Toen ik 20 was en nog on de ICT werkte voordat de witte boorden maffia met hun kutkinderen, honden en bijtjes mij het leven zuur maakte kwam ik met hetzelfde advies op de proppen. Elke admin bedenkt ongeveer hetzelfde beleid als in de tabel en als je het niet kan dan ben je geen admin waardig.

Ik hoop dat alles lekker naar de kloten gaat en ze hun geld nog net op tijd binnenslepen voordat het zijn waarde verliest.

Wat Tor blocken betreft. Gewoon inhaken op een ander vriendje in de globaliseerbeer, namelijk Cloudflare.

Deze posting is gelocked. Reageren is niet meer mogelijk.