Google maakt eigen Tsunami-netwerkscanner open source

Google heeft een netwerkscanner die het zelf heeft ontwikkeld en gebruikt open source gemaakt, zodat ook andere organisaties hun netwerken ermee kunnen scannen. De scanner heet Tsunami en maakt gebruik van al bestaande tools zoals nmap en ncrack om kwetsbare systemen op netwerken te vinden.

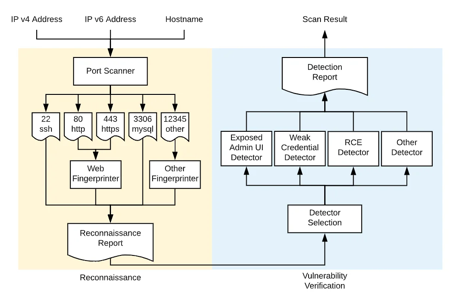

Tijdens het uitvoeren van een scan volgt Tsunami twee stappen. Als eerste worden open poort gedetecteerd, waarna de scanner protocollen, diensten en andere software identificeert die op de host draaien. Aan de hand van de verzamelde informatie maakt Tsunami vervolgens gebruik van volledig werkende, maar volgens Google onschuldige exploits om te bevestigen of gevonden kwetsbaarheden ook daadwerkelijk aanwezig zijn.

De nu uitgebrachte 'pre-alpha' versie van Tsunami beschikt over twee detectors. De eerste detector detecteert of gevoelige gebruikersinterfaces van applicaties zoals Jenkins, Jupyter en Hadoop vanaf het internet toegankelijk zijn. "Wanneer deze systemen zonder authenticatie zijn blootgesteld aan het internet kunnen aanvallers de functionaliteit van de applicatie gebruiken om kwaadaardige commando's uit te voeren", zegt Guoli Ma van het Google Vulnerability Management Team. Ma stelt dat alle via internet toegankelijke systemen van Google continu via Tsunami worden gescand.

De tweede detector controleert op zwakke wachtwoorden. Via opensourcetools zoals ncrack probeert Tsunami zwakke wachtwoorden voor onder andere FTP, MySQL, RDP en SSH te detecteren. In de komende maanden is Google van plan om nog veel meer detectors uit te brengen voor remote code execution (RCE)-achtige kwetsbaarheden. Daarnaast is het techbedrijf bezig met het ontwikkelen van verschillende nieuwe features die de tool krachtiger en eenvoudiger te gebruiken moeten maken.

Tsunami, dat geen officieel Google-product is, is te downloaden via GitHub, wat ook voor de plug-ins geldt. Om van de scanner gebruik te kunnen maken moeten nmap en ncrack al zijn geïnstalleerd.

Mwoah - de source _bekijken_ is echt zo moeilijk niet - en ook niet ongeloofwaardig. Het kan inderdaad interessant zijn.

Roepen "daar gaan we vanavond nog een massa exploits in vinden" is veel meer grootspraak.

Mwoah - de source _bekijken_ is echt zo moeilijk niet - en ook niet ongeloofwaardig. Het kan inderdaad interessant zijn.

Roepen "daar gaan we vanavond nog een massa exploits in vinden" is veel meer grootspraak.

Ik hou meer van het subtielere betere meta-zoekroos-combineer-en-deduceer-werk.

Nergens daadwerkelijk aan luikjes rammelen maar koude reconnaissance methoden gebruiken via het combineren van allerlei scanresultaten. En een online scanner voorzien van een eigen promiscue browser basis en zien wat er daarna aan onveilige domeinen door komt sijpelen. Eigen lijsten samenstellen met weak php en weak cgi. Malzilla gebruiken met eigen scripts, een variant op het origineel van bobby, een eigen geresourcehackte Intellitamper variant voor servers van wat er nog aan http sites ronddrijft.

GreyNoise - vulners, neo, dazzlepod, shodan, diverse honeypots, inline scripts, beautifiers, unminifiers, dom storm, standards & best policy tests, revocation lists en nog een hele reeks meer, die beter niet genoemd kunnen worden, anders verliezen we nog meerbruikbare en unieke online scanners, zoals we recentelijk urlquery dot net en publiek toegankelijke scanners als cleanmx verloren zijn.

Maar ik sta erin als onbevoorooldeeld vrijwillig security researcher zonder winstoogmerk en niet als iemand die wil compromitteren en kennis vrij geeft voor oneigenlijk gebruik.

luntrus

Apart. Vind je het al grootspraak als iemand zegt iets interessant te vinden? Ben je zelf zo tot op het bot verveeld dat je het een onvoorstelbaar prestatie vindt om ergens interesse voor op te brengen? Dat bedoel je vast niet.

Als je bedoelt dat het grootspraak is dat iemand kaas van maken van programmacode dan ga je er kennelijk van uit dat computerprogrammeurs zo exotisch zijn dat je ze niet in het wild kan tegenkomen, of dat die onmogelijk zo goed kunnen zijn dat ze een oordeel kunnen vormen over code van Google, of er iets van kunnen leren.

Lees je wel eens een boek? Hoe snel heb je door of het goed geschreven is? Luister je wel eens naar muziek? Hoe snel heb je door of je een stuk goed in elkaar zit en gespeeld is of niet? Hoe snel heb je door of een film goed geregisseerd en geacteerd is? Waarom zouden programmeurs geen indruk van programmacode kunnen krijgen?

Ik heb enkele decennia professioneel geprogrammeerd, en ik heb de in het artikel gelinkte git-repositories gekloond om er even in rond te krijgen. Het is in Java geschreven, en daar heb ik al zo lang niet meer mee gewerkt dat ik merk dat ik dingen vergeten ben en dat er toevoegingen aan de taal gebruikt zijn die ik niet ken. Desondanks kan ik een aantal belangrijke dingen zien. De code is zeer modulair van opzet, classes en methods zijn op het agressieve af opgesplitst in kleine functionele eenheden die daardoor goed individueel te overzien, te testen te hergebruiken zijn, wat goed is voor de aanpasbaarheid en uitbreidbaarheid van de code. Er staat naar mijn smaak erg weinig commentaar in, maar ik zie dat dat komt omdat men namen van classes en methods zo heeft gekozen dat de code in hoge mate zelfverklarend is. Het geheel maakt de indruk gemaakt te zijn door gedisciplineerde programmeurs die goed weten wat ze doen. Dit is geen chaotische troep, dit ziet eruit als strakke, bondige en goed gestructureerde code.

Dat is niet meer dan een eerste oppervlakkige indruk, natuurlijk, en die garandeert absoluut niet dat er geen veiligheidslekken of andere problemen in zitten die ik zo snel niet kon herkennen, net zo min als je van dat boek, die muziek of die film na een eerste indruk al zeker weet dat die niet toch tegen gaat vallen. Maar ik zie wel een aanzienlijk betere basis om dergelijke problemen op te sporen en op te lossen dan in heel wat andere code die ik onder ogen heb gehad, code waarvan ik op het eerste gezicht al zag dat het een problematisch zooitje was. Dat laatste is beslist niet wat ik hier zie.

Typische reactie van iemand die zelf geen noot lezen kan.

Er zijn echt mensen die code bekijken en terugkoppeling geven.

Typische reactie van iemand die zelf geen noot lezen kan.

Er zijn echt mensen die code bekijken en terugkoppeling geven.

Mwoah - de source _bekijken_ is echt zo moeilijk niet - en ook niet ongeloofwaardig. Het kan inderdaad interessant zijn.

Roepen "daar gaan we vanavond nog een massa exploits in vinden" is veel meer grootspraak.

Mwoah - de source _bekijken_ is echt zo moeilijk niet - en ook niet ongeloofwaardig. Het kan inderdaad interessant zijn.

Roepen "daar gaan we vanavond nog een massa exploits in vinden" is veel meer grootspraak.

Ik neem aan dat als je deze vraag stelt je niet uit de voeten zal kunnen met de mogelijkheid om een eigen lokale kopie te maken van de repositories (niet alleen de huidige sources maar de hele versiegeschiedenis), maar ik meld het voor de volledigheid toch. Daarvoor moet het programma git geïnstalleerd zijn en moet je in een terminalvenster de volgende commando's geven:

git clone https://github.com/google/tsunami-security-scanner-plugins.git

Of _jij_ erin slaagt weet ik niet, maar je kunt code van github downloaden , extracten, en dan (zelfs) in kladblok bekijken.

Wat is de reden dat je niet even ge-googled hebt hoe je code van github kunt bekijken en/of downloaden ?

De link staat nota bene in het artikel .

Als je daar op (en daarheen) klikt zie je code. Met een beetje meer moeite krijg je die ook nog wel in kladblok.

Zomaar een link https://github.com/google/tsunami-security-scanner/blob/master/main/src/main/java/com/google/tsunami/main/cli/ScanResultsArchiver.java

Als je daarop klikt zie je een stukje java code.

Je ziet , aan zo'n klein brokje , heel weinig. maar goed - je kunt het "even bekijken"

Deze posting is gelocked. Reageren is niet meer mogelijk.