Autoriteiten verwijderen Emotet-malware op 25 april van besmette pc's

Autoriteiten zullen de Emotet-malware waarvan de hoofdservers zijn overgenomen op 25 april van besmette computers verwijderen, zo meldt een beveiligingsonderzoeker op Twitter. Gisteren lieten Politie en het Openbaar Ministerie weten dat het gelukt was om het Emotet-netwerk over te nemen en de malware te deactiveren. "De Emotet-besmetting is niet langer actief op de computers van ruim 1 miljoen slachtoffers wereldwijd", aldus de aankondiging.

Op twee van de hoofdservers van het Emotet-botnet, die zich in Nederland bevinden, wordt een software-update geplaatst voor alle besmette machines. Deze computers zullen de update automatisch binnenhalen, waarna de Emotet-besmetting in quarantaine wordt geplaatst, zo lieten het OM en de politie verder weten.

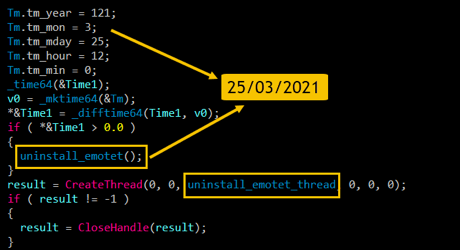

Een beveiligingsonderzoeker met het alias 'milkream' analyseerde de update en ontdekte dat die op 25 april Emotet van besmette pc's verwijdert. Twee securitybedrijven die zich met onderzoek naar Emotet bezighouden bevestigen dit tegenover ZDNet. Organisaties worden opgeroepen om hun netwerken te controleren. Hoewel Emotet niet meer actief is, kan andere malware die het installeerde zoals TrickBot en QakBot dat wel zijn.

Update

In een eerdere versie van dit artikel werd als datum 25 maart genoemd, dat is 25 april. Het artikel is hierop aangepast.

Rare syntax trouwens, *&Time1. Dus je maakt er een reference of adres van, om vervolgens meteen weer te dereferencen. Wat is het nut ervan? Ziet er interessant uit?

Betekent de waarde 3 in de member tm_mon dat de uninstaller in april zijn werk zou moeten doen, niet in maart.

The tm_mon member of the tm structure starts from zero. So the 3rd month is April, not March.

bronnen:

1. https://twitter.com/milkr3am/status/1354459859912192002

2. https://www.cplusplus.com/reference/ctime/tm/

En wie autoriseert dit dan?

Kan dit zomaar? ook in Nederland?

Want dit verbaast me. Ongeacht de doelstelling.

Want dit komt op mij over.. van we gaan alle mensen die niet gevaccineerd zijn vaccineren.

En waar deze bot-malcreanten allemaal geen misbruik van weten te maken, lees op

http://web.archive.org/web/20201111214916/https://sysdig.com/blog/hiding-linux-processes-for-fun-and-profit/

De tool staat bekend als "libprocesshider" en is als open-source tool te vinden op Github (via de wayback machine)

Libprocesshider kan worden gebruikt/misbruikt om elk Linux process te verbergen met gebruikmaking van de ld preloader.

Security through obscurity helpt dus kennelijk maar zeer ten dele.

#sockpuppet

Deze posting is gelocked. Reageren is niet meer mogelijk.