Update wachtwoordmanager Passwordstate infecteert klanten met malware

Aanvallers zijn erin geslaagd om het updatemechanisme van de zakelijke wachtwoordmanager Passwordstate te compromitteren en zo een update te verspreiden die klanten met malware genaamd 'Moserpass' infecteerde. Het gaat om een zogenaamde supply-chain-aanval. Dat laat ontwikkelaar Click Studios in een waarschuwing op de eigen website en in een e-mail aan klanten weten (pdf).

Passwordstate is een on-premise webgebaseerde oplossing voor zakelijk wachtwoordbeheer. Volgens Click Studios wordt de wachtwoordmanager door 29.000 klanten en 370.000 it-professionals wereldwijd gebruikt, waaronder Fortune 500-bedrijven. Aanvallers wisten van 20 april tot en met 22 april het updatemechanisme te compromitteren en konden zo een besmette update onder klanten uitrollen.

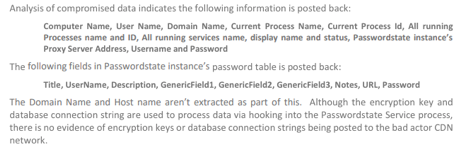

Deze update downloadde weer een ander bestand dat informatie over het besmette systeem, zoals gebruikersnaam, domeinnaam, computernaam, draaiende services, en Passwordstate-data terugstuurde naar de aanvallers. Daardoor is er een risico dat wachtwoorden van klanten in handen van de aanvallers terecht zijn gekomen.

Updates voor de wachtwoordmanager die klanten handmatig installeren zijn niet door de aanvallers gecompromitteerd. Hoe de aanvallers toegang tot het updatesysteem konden krijgen is nog niet bekendgemaakt, maar volgens Click Studios is er geen sprake van zwakke of gestolen inloggegevens. Click Studios adviseert klanten om alle wachtwoorden die ze in de wachtwoordmanager hebben opgeslagen te wijzigen.

Dat wordt een druk weekend voor sommige mensen.

https://www.clickstudios.com.au/downloads/hotfix/Moserware.zip

maar die link geeft momenteel een 404 (not found). Dat geldt natuurlijk ook voor verkeerd overgetikte URL's, zoals http://clickstudios.com.au/downloads/hotfix/Mouserware.zip ("http" i.p.v. https en "Mous..." i.p.v. "Mos..."), te vinden bij o.a. BleepingComputer en therecord.media.

Onderzoekje

Ik was benieuwd hoe aanvallers straffeloos een bestand Moserware.SecretSplitter.dll in een update kunnen vervangen, zoals vermeld in de analyse van de Deense onderzoekers van de CSIS Group in https://www.csis.dk/newsroom-blog-overview/2021/moserpass-supply-chain/.

Nb. het lijkt hier te gaan om een DLL die door Click Studios wordt "geleend" van Moserware (zie https://www.moserware.com/2011/11/life-death-and-splitting-secrets.html en https://github.com/moserware/SecretSplitter). Moserware heeft bij mijn weten helemaal niets met dit incident te maken.

In https://www.clickstudios.com.au/passwordstate-checksums.aspx kun je downloads + checksums vinden van verschillende versies van hun wachtwoordmanager. Opvallend is dat de downloadlinks allemaal beginnen met (bakhaken toegevoegd door mij):

https://passwordstate-8665.kxcdn[.]com/

Dat terwijl de de CSIS Group meldt dat de malware een aanvullend bestand probeerd te downloaden via een URL beginnend met:

https://passwordstate-18ed2.kxcdn[.]com

en onder Additional C&C's opnoemt:

passwordstate-18ed1.kxcdn[.]com

passwordstate-18ed4.kxcdn[.]com

passwordstate-18ed5.kxcdn[.]com

passwordstate-8665.kxcdn[.]com

Als test heb ik, vanuit https://www.clickstudios.com.au/passwordstate-checksums.aspx, de "Passwordstate Upgrade File" gedownload - dus https://passwordstate-8665.kxcdn[.]com/version9/passwordstate_upgrade.zip. Daarin zit "passwordstate_upgrade.zip\passwordstate\bin\Moserware.SecretSplitter.dll" zonder digitale handtekening.

Dus als je niet handmatig de SHA256 checksum (van het ZIP bestand) checkt na download, kan zo'n bestand in die ZIP ongemerkt vervangen zijn!

Als test heb ik ook versie 9 van de "Passwordstate Installer" gedownload (https://passwordstate-8665.kxcdn[.]com/version9/passwordstate.zip). Daarin zit een digitaal ondertekend installer bestand "passwordstate.exe" en een reeks PDF's (doordat de gehele installer digitaal ondertekend is, kun je bestanden daarin niet straffeloos vervangen - maar wel de PDF's).

Met 7Zip kon ik dat installer bestand als archive openen, en vond zo:

"passwordstate.exe\data\Passwordstate\49D727F4\3BF5F1E6\Moserware.SecretSplitter.dll"

- ook hier is die DLL zelf niet digitaal ondertekend, en identiek aan de file uit de eerdergenoemde upgrade.

Dat bestand is hoogstwaarschijnlijk de "nog schone" versie: https://www.virustotal.com/gui/file/1ee0f14c44058e3d0d1c19b4713d573c81b49c28ed58bd41c72832c78f7d1464/details, want dit bestand is "First seen in the wild" op 2019-01-21 09:10:32. We kunnen er dus wel vanuit gaan dat dit bestand zonder handtekening gebruikt wordt. Die 1ee...464 in de VirusTotal URL is de SHA256 hash van het bestand, andere typen hashes (waaronder SHA1) vind is in die VirusTotal pagina.

Conclusie

Het lijkt er dus inderdaad op dat "Passwordstate_upgrade.zip" is verspreid met een gemanipuleerde versie van "Moserware.SecretSplitter.dll", een bestand dat zelf niet signed is (en ook niet binnen een signed bestand zat), en kennelijk checkt de updater niet de hash zoals vermeld op de website (dat zou dan via de een of andere API moeten en kan sowieso niet offline - niet handig dus).

Zeker weten dat dit hier speelde, doe ik niet. Maar het is essentieel dat software, zeker als die via een derde partij (coals een CDN) wordt verspreid, van fatsoenlijke digitale handtekeningen is voorzien - en dat installers/updaters controleren dat digitale handtekeningen kloppen en door de juiste partij zijn gezet, en alarm slaan als digitale handtekeningen ontbreken in bestanden die wel zo'n signature horen te hebben.

Een dichtgetimmerd proces met hashes mag eventueel ook (bijv. een signed manifest file zoals in .jar bestanden en apk's), maar dan moet daar wel echt op gecheckt worden. Voor beheerders is dan het dan wel lastig om, na installatie, de integriteit van losse bestanden te controleren; mijn voorkeur is een digitale handtekening op elk bestand dat dit ondersteunt.

https://www.bruna.nl/boeken/mijn-wachtwoordenboek-9789492901118

Een gegarandeerde off-line storage, met een handmatige wijze van inschrijven en de mogelijkheid tot het inplakken van uw eigen barcodes stickers met sterk gecodeerde wachtwoorden. Een losse barcode scanner met de bijbehorende decodeer software wordt niet meegeleverd, maar zult u los moeten bijbestellen.

https://www.bruna.nl/boeken/mijn-wachtwoordenboek-9789492901118

Een gegarandeerde off-line storage, met een handmatige wijze van inschrijven en de mogelijkheid tot het inplakken van uw eigen barcodes stickers met sterk gecodeerde wachtwoorden. Een losse barcode scanner met de bijbehorende decodeer software wordt niet meegeleverd, maar zult u los moeten bijbestellen.

Een digitale wachtwoord manager kan ook maar dan wel met de wachtwoorden offline.

Laat je wachtwoorden niet beheren onzin,

zo hoef je ook niet te klagen of de verantwoordelijke de schuld te geven,

hou dit in je eigen beheer,gebruik een notitie boekje zoals door anoniem

hierboven al is beschreven heel slim van anoniem.

The Matrix

https://www.bruna.nl/boeken/mijn-wachtwoordenboek-9789492901118

Een gegarandeerde off-line storage, met een handmatige wijze van inschrijven en de mogelijkheid tot het inplakken van uw eigen barcodes stickers met sterk gecodeerde wachtwoorden. Een losse barcode scanner met de bijbehorende decodeer software wordt niet meegeleverd, maar zult u los moeten bijbestellen.

Een digitale wachtwoord manager kan ook maar dan wel met de wachtwoorden offline.

De eeuwige discussie over de eenvoudigste en veiligste manier om je wachtwoorden op te slaan loopt nog steeds:

https://www.security.nl/posting/696323/Opensource+passwordmanager+met+opensource+two-factor+authenticatie

Een cahier met harde kaft en alfabetische tabs, te koop bij kantoorboekhandel, in combinatie met een NitroKey als token, vind ik nog steeds het meest handig. Zonder het één heb je niets aan het ander. Ik zie nog steeds geen zinnige reden voor zoiets als LastPass of Bitwarden, maar die tip van de versleutelde barcode scanner ga ik wel nader bekijken :)

https://www.bruna.nl/boeken/mijn-wachtwoordenboek-9789492901118

Een gegarandeerde off-line storage, met een handmatige wijze van inschrijven en de mogelijkheid tot het inplakken van uw eigen barcodes stickers met sterk gecodeerde wachtwoorden. Een losse barcode scanner met de bijbehorende decodeer software wordt niet meegeleverd, maar zult u los moeten bijbestellen.

Een digitale wachtwoord manager kan ook maar dan wel met de wachtwoorden offline.

De eeuwige discussie over de eenvoudigste en veiligste manier om je wachtwoorden op te slaan loopt nog steeds:

https://www.security.nl/posting/696323/Opensource+passwordmanager+met+opensource+two-factor+authenticatie

Een cahier met harde kaft en alfabetische tabs, te koop bij kantoorboekhandel, in combinatie met een NitroKey als token, vind ik nog steeds het meest handig. Zonder het één heb je niets aan het ander. Ik zie nog steeds geen zinnige reden voor zoiets als LastPass of Bitwarden, maar die tip van de versleutelde barcode scanner ga ik wel nader bekijken :)

Het gaat niet over de eenvoudigste en veiligstemanier, het gaat over een veilige manier. Daarnaast kunnen offline password managers prima de gegevens automatisch invullen op de site waar je ze nodig hebt zonder typo's te maken.

Gelukkig maakt ieder zijn/haar eigen keuze.

Uit die tweede advisory:

- MD5 Checksum = 12446D738BDD6B7A61B3A823F608AE7F

- SHA1 Checksum = 774B5F05C8E538E2FE7F451C55782E43DC103530

- SHA256 Checksum = 1EE0F14C44058E3D0D1C19B4713D573C81B49C28ED58BD41C72832C78F7D1464

To be clear, Click Studios CDN Network was not compromised. The initial compromise pointed the In-Place Upgrade functionality to a CDN network not controlled by Click Studios.

Overigens doen gebruikers van deze software er wellicht ook goed aan om na te gaan of hun implementatie niet net zo kwetsbaar is als beschreven in https://northwave-security.com/decrypting-passwordstate-entries/.

Als er sprake is van een 'local installation' dan is dat niet noodzakelijk een 'offline' toepassing. Van een offline toepassing is alleen sprake als er geen verbinding is met het internet noch met het mobiele netwerk, of, nog beter, als dat technisch en fysiek is uitgesloten. Een wachtwoordmanager heeft weinig zin als een hacker met je toetsaanslagen meeleest.

Daarin staat door Northwave met niet zoveel woorden beschreven dat de webroot database van Passwordstate zo lek als een mand is/was. Ik vermoed dat de CEO en CTO van Click Studios het ICT top-management, van de door hen geclaimde cliënten onder de Fortune 500 companies, iets uit te leggen hebben.

donderdag 29 april 2021, 10:10 door Redactie

https://www.security.nl/posting/701265/Klanten+wachtwoordmanager+Passwordstate+doelwit+phishingaanval

Deze posting is gelocked. Reageren is niet meer mogelijk.