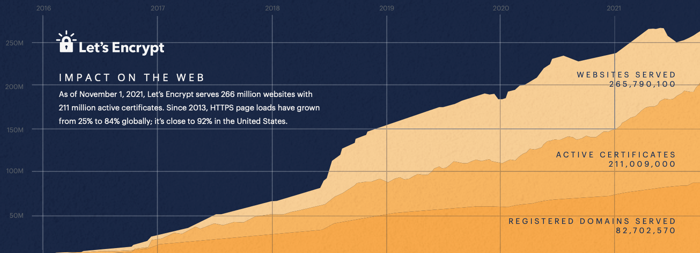

Let’s Encrypt voorziet meer dan 260 miljoen websites van gratis tls-certificaat

De in 2015 opgerichte certificaatautoriteit Let's Encrypt voorziet inmiddels meer dan 260 miljoen websites van gratis tls-certificaten. Sinds de oprichting is het percentage websites dat via https wordt geladen gestegen van 40 procent naar 83 procent wereldwijd. In de Verenigde Staten gaat het zelfs om 92 procent. Dat laat ISRG-directeur Josh Aas weten in een eindejaarsbrief. De Internet Security Research Group (ISRG) is de organisatie achter Let's Encrypt.

De ISRG is een non-profitorganisatie en honderd procent afhankelijk van donaties. "Wereldwijde impact vereist geen cheques van miljoenen dollars", merkt Aas op. Sinds 2015 hebben tienduizenden mensen aan het ISRG gedoneerd "Soms gaat het om drie dollar per maand. Dat heeft bij elkaar opgeteld voor 17 miljoen dollar gezorgd dat we hebben gebruikt om het internet voor bijna iedereen te veranderen."

De ISRG-directeur zegt trots te zijn dat het een financieel efficiënte organisatie is die met een paar miljoen dollars per jaar diensten aan miljarden mensen levert.

Nu valt het mij op, dat er in certificaten database op mijn computer geen enkele Let's Encrypt certificaat voorkomt, en ik neem aan, dat ze de naam van de uitgever voeren. Ook van de CAcert autoriteit (gratis Nederland) is er geen enkele daarvan in de certificaten database op mijn computer te vinden.

De eerste zin was een discussie of een e-mail certifcaat een veilige oplossing was tegen phishing etc.., dus niet.

Inderdaad staat dit certificaat in het certificatenbeheer.

Nu valt het mij op, dat er in certificaten database op mijn computer geen enkele Let's Encrypt certificaat voorkomt, en ik neem aan, dat ze de naam van de uitgever voeren. Ook van de CAcert autoriteit (gratis Nederland) is er geen enkele daarvan in de certificaten database op mijn computer te vinden.

Bijvoorbeeld dat een e-mail certificaat helemaal niets met een webserver certificaat te maken heeft.

Wat Let's Encrypt eigenlijk voor certificaten aanbied.

Dat jouw opmerking over domeinnaam icm 1 letter verschil ook gewoon bij websites van toepassing is.

Maar ook dat je ieder specifieke certificaat ook niet hoeft te weten op je machine. Daar heb je het root en intermediate certificaat voor.

En aangezien het root CAcert certificaat standaard niet trusted certificaat is op de machine aanwezig is, die eigenlijk gedoemd is om niet groot te worden. Waarbij de website van CAcert autoriteit ook al niet op HTTPS werkt.

Oorspronkelijk werden certificaten uitgereikt aan bedrijven en personen waarvan de identiteit terdege was vastgesteld.

Dus als je een certificaat wilde moest je persoonlijk langskomen, of naar een notaris gaan voor een gewaarmerkte

kopie van een identiteitsbewijs, of een gewaarmerkt uittreksen van de KVK overleggen, dat soort dingen.

Het idee was dat de gebruiker zeker wist dat hij/zij communiceerde met de partij waarvan de gegevens in het

certificaat stonden.

Op een gegeven moment werd dit als "te lastig" ervaren en "een belemmering voor de handel" (het bekende neoliberale

beleid) en kwamen er bedrijven waar je een certificaat kon aanvragen als je alleen maar kon aantonen dat je de

eigenaar was van een domein. En dat aantonen liep dan niet via de domein registratie, maar via dingen als "kun je

mail ontvangen op een adres zoals postmaster@domein of info@domein" of "kun je iets aanpassen aan de website

die op dat domein draait, bijvoorbeeld een bestandje erop zetten" of "kun je de DNS aanpassen, bijvoorbeeld een

TXT record erbij zetten".

Deze "domain-control-validated" certificaten zijn in feite de bijl aan de wortel van het systeem. Maar die zijn dus niet

door letsencrypt bedacht. Bedrijven als Comodo waren bekend in deze markt, en de door hen uitgegeven certificaten

werden nog een tijd als minderwaardig beschouwd.

De laatste stap in deze neergaande spiraal was letsencrypt, die deze dienst van domain-control-validated certificaten

zelfs gratis en zonder enige tussenkomst van een aanvraagprocedure aanbood. Nu hoef je zelfs geen account met

betaling meer te maken waar nog iets uit te traceren zou zijn, maar kan iedereen die software kan installeren een

certificaat aanvragen. Daarmee is het aspect van "vertrouw je tegenpartij" definitief tot nul gereduceerd, en is het

allemaal alleen nog voor encrypted communicatie met een domeinnaam.

De gevestigde certificaatuitgevers hebben nog geprobeerd om het oorspronkelijke idee achter certificaten terug te

brengen via de EV (extended validation) certificaten, waarbij het allemaal weer gaat zoals het vroeger voor iedereen

werkte, maar kennelijk is dat ook een doodlopend spoor.

Is dat wel zo? Als ik een certificaat bij LE aanvraag, is dan de procedure niet zo, dat LE het certificaat genereert, en dat ik als aanvrager het wachtwoord voor het certificaat aan LE moet doorgeven, en dat daarna het certificaat (sleutelpaar) aan mij via email wordt opgestuurd door LE.

Is dat wel zo? Als ik een certificaat bij LE aanvraag, is dan de procedure niet zo, dat LE het certificaat genereert, en dat ik als aanvrager het wachtwoord voor het certificaat aan LE moet doorgeven, en dat daarna het certificaat (sleutelpaar) aan mij via email wordt opgestuurd door LE.

Deze posting is gelocked. Reageren is niet meer mogelijk.