Meer details over nieuwe Log4j-kwetsbaarheid openbaar gemaakt

Gisterenavond kwam de Apache Foundation met een beveiligingsupdate voor een nieuwe kwetsbaarheid in Log4j, aangeduid als CVE-2021-44832, waardoor het in bepaalde gevallen mogelijk is voor een aanvaller om op afstand code op het systeem uit te voeren. Nu zijn er meer details over het beveiligingslek openbaar gemaakt.

De kwetsbaarheid doet zich alleen voor wanneer een aanvaller controle over de configuratie van Log4j heeft. Daardoor is de impactscore van dit beveiligingslek met een 6.6 lager dan andere kwetsbaarheden in Log4j waardoor remote code execution mogelijk is.

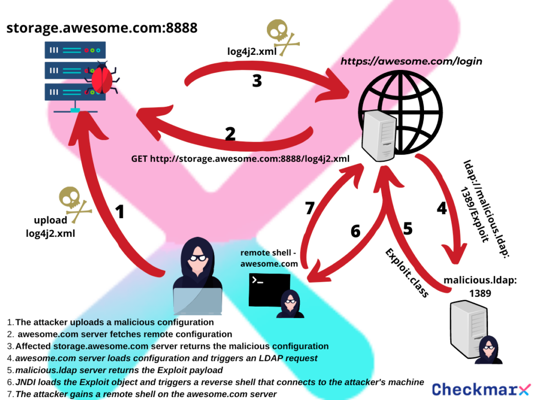

Log4j beschikt over een feature om een remote configuratiebestand te laden. Daarnaast is het mogelijk om Log4j zo te configureren dat het via een Java Naming and Directory Interface (JNDI) op afstand een database laadt. In plaats van een database is het echter ook mogelijk om malafide code op te geven die vervolgens door Log4j wordt uitgevoerd.

Beveiligingsonderzoeker Yaniv Nizry van securitybedrijf Checkmarx rapporteerde het probleem op 27 december aan Apache, dat gisterenavond Log4j versie 2.17.1 uitbracht waarin het probleem is verholpen.

De betreffende persoon kan vaak al overal bij gezien zijn werk. Als je toegang hebt kun je de toegang krijgen, je hebt die al

Deze posting is gelocked. Reageren is niet meer mogelijk.