Steam-gebruikers doelwit van "browser-in-the-browser" phishingaanval

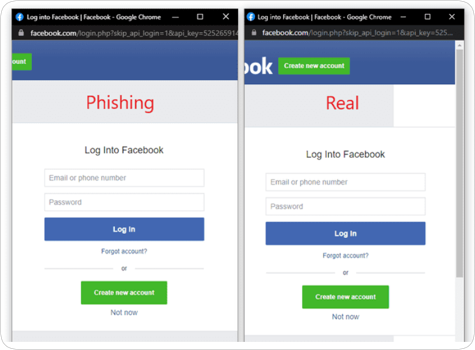

Gebruikers van het populaire gamingplatform Steam zijn het doelwit van een phishingaanval waarbij van de "browser-in-the-browser" techniek gebruik wordt gemaakt. Dat laat securitybedrijf Group-IB weten. Bij deze techniek laat een malafide website een inlogpop-up zien met de url van een legitieme website.

Gebruikers kunnen deze url ook kopiëren en plakken. De betreffende pop-up is echter niet van de legitieme website afkomstig. Zodra gebruikers via deze pop-up inloggen worden hun inloggegevens naar de aanvaller gestuurd. Wanneer het slachtoffer tweefactorauthenticatie voor zijn Steam-account heeft ingeschakeld vraagt de pop-up om deze informatie.

Group-IB adviseert gebruikers om te controleren dat nieuw geopende vensters ook zichtbaar in de taakbalk zijn. "Anders is het browservenster nep", aldus het securitybedrijf. Verder wordt aangeraden om het venster te resizen. Als dit niet kan, is dit ook een aanwijzing dat het om een nagemaakt browservenster gaat.

nooit de browser van een app gebruiken, niet bij facebook, instagram, noch bij tiktok of steam..

nooit de browser van een app gebruiken, niet bij facebook, instagram, noch bij tiktok of steam..

nooit de browser van een app gebruiken, niet bij facebook, instagram, noch bij tiktok of steam..

Toch verontrustend, hier zou ik ook zo in kunnen trappen als ik even niet op let en op een browser moet werken zonder password manager.

Naast de twee adviezen van Group-IB....Als je rechts-klikt op de button Log-in om dat in een nieuw tabblad te openen en dat werkt niet, houdt dat in dat je dan op een gespoofte URL van Conrad.nl zit?

Als dat zo is, zou dat ook een geslaagde test zijn om uit te dokteren of je doelwit bent om besodemieterd te worden door crimineel tuig, anders zou ik het ook niet meer weten hoe zekerheid te hebben dat je wél - NOGMAALS ALS VOORBEELD: op Conrad.nl zit of niet (zucht)

In breder verband is deze phishing method anders alweer een volgende kaakslag voor - tot nu - enigszins veilig gebruik van internet, zolang je maar op tijd updatete; niet op alles zomaar klikkerdeklikte, etc. etc. etc.

Naast de twee adviezen van Group-IB....Als je rechts-klikt op de button Log-in om dat in een nieuw tabblad te openen en dat werkt niet, houdt dat in dat je dan op een gespoofte URL van Conrad.nl zit?

Als dat zo is, zou dat ook een geslaagde test zijn om uit te dokteren of je doelwit bent om besodemieterd te worden door crimineel tuig, anders zou ik het ook niet meer weten hoe zekerheid te hebben dat je wél - NOGMAALS ALS VOORBEELD: op Conrad.nl zit of niet (zucht)

In breder verband is deze phishing method anders alweer een volgende kaakslag voor - tot nu - enigszins veilig gebruik van internet, zolang je maar op tijd updatete; niet op alles zomaar klikkerdeklikte, etc. etc. etc.

Ik heb dit even getest met de github code die in het artikel waar dit artikel naar verwijst staat. Als ik op de link klik krijg ik de custom popup window die moet lijken op een echt nieuw tabje en als ik rechtermuisknop>open in new tab doe dan ga ik naar de website waar de link naar lijkt te verwijzen (De echte dus).

Daar heeft de template bouwer ook aan gedacht:

https://github.com/mrd0x/BITB#detecting-color-preference

Naast de twee adviezen van Group-IB....Als je rechts-klikt op de button Log-in om dat in een nieuw tabblad te openen en dat werkt niet, houdt dat in dat je dan op een gespoofte URL van Conrad.nl zit?

Als dat zo is, zou dat ook een geslaagde test zijn om uit te dokteren of je doelwit bent om besodemieterd te worden door crimineel tuig, anders zou ik het ook niet meer weten hoe zekerheid te hebben dat je wél - NOGMAALS ALS VOORBEELD: op Conrad.nl zit of niet (zucht)

In breder verband is deze phishing method anders alweer een volgende kaakslag voor - tot nu - enigszins veilig gebruik van internet, zolang je maar op tijd updatete; niet op alles zomaar klikkerdeklikte, etc. etc. etc.

Ik heb dit even getest met de github code die in het artikel waar dit artikel naar verwijst staat. Als ik op de link klik krijg ik de custom popup window die moet lijken op een echt nieuw tabje en als ik rechtermuisknop>open in new tab doe dan ga ik naar de website waar de link naar lijkt te verwijzen (De echte dus).

Als dat zo is, Ik kan dat zelf niet testen, mij ontbreekt het aan gespecialiseerde IT kennis, laat staan een proefopstelling om dat zonder gevaar te testen, zou dat goed uitkomen voor de oplettende gebruiker die dit truukje gebruikt, maar het opent ook de (terzijde) ergernis die ik al jaren ervaar met webbrowsers sinds het format van tabs ontstond (ik dacht dat ik het voor de eerste keer zag bij Netscape Communicator 7) dat je altijd rechts moet klikken - dus de optioneel-secundaire klik i.p.v. de primaire linksklik - en dan ook nog moet kiezen uit een pop-up menu: 'open window in new tab', om een link te laten openen in een nieuw tabblad.

Dat zie je dus omdat de knop die naar de malware zou linken dan niet meer als door de malwaremakers bedoeld functioneert. (zoals anoniem, https://www.security.nl/posting/767844#posting767915 concludeerde)

Is dit een juiste conclusie van mij, of rammelt het?

Graag reacties!

Deze posting is gelocked. Reageren is niet meer mogelijk.