Microsoft zag in augustus eerste zeroday-aanvallen tegen Exchange-servers

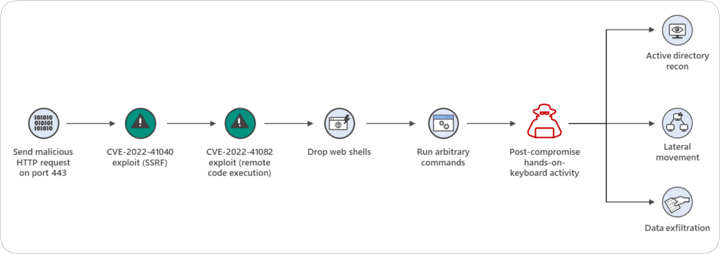

Aanvallen tegen Microsoft Exchange Server waarbij gebruikt wordt gemaakt van twee zerodaylekken, die eerder deze week openbaar werden gemaakt, zijn sinds augustus bij Microsoft bekend. Updates zijn nog altijd niet beschikbaar en het techbedrijf verwacht dat het aantal aanvallen zal toenemen. Volgens Microsoft zijn de twee kwetsbaarheden, waarmee een aanvaller kwetsbare Exchange-servers op afstand kan overnemen, de afgelopen weken op kleine en gerichte schaal gebruikt.

Microsoft is naar eigen zeggen bekend met aanvallen tegen minder dan tien organisaties wereldwijd. Bij deze organisaties, waarvan de naam niet is genoemd, werd de Active Directory verkend en data gestolen. De aanvallen zouden het werk van één groep zijn, die vermoedelijk door een staat wordt gesteund. Om Exchange-servers aan te kunnen vallen moet een aanvaller wel over inloggegevens van een e-mailaccount beschikken, maar die zijn op allerlei manieren te verkrijgen, aldus Microsoft.

Nadat de aanvallen in augustus werden waargenomen startte Microsoft een onderzoek om te bepalen of er van onbekende kwetsbaarheden gebruik werd gemaakt. Vervolgens werden de twee zerodaylekken in september door het Zero Day Initiative aan Microsoft gerapporteerd. Deze week maakte securitybedrijf GTSC het bestaan van de twee kwetsbaarheden (CVE-2022-41040 en CVE-2022-4108) bekend. Microsoft verwacht dat misbruik van de zerodaylekken nu zal toenemen.

In afwachting van een beveiligingsupdate kunnen organisaties verschillende URL-rewrites voor hun Exchange-server instellen, die de huidige aanvallen voorkomen. Verder wordt gebruik van multifactorauthenticatie (MFA) aangeraden en het uitschakelen van legacy authenticatie. Dit moet voorkomen dat een aanvaller met gestolen inloggegevens op de Exchange-server kan inloggen.

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Een Postfix gaat je niet helpen aangezien je daar puur het SMTP verkeer mee kunt routeren/filteren. Het gaat hier om verkeer richting CAS diensten als OWA, ECP, etc. Dat is gewoon HTTPS traffic. Staat vaak bij organisaties open t.b.v. webmail/activesync etc.

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Een Postfix gaat je niet helpen aangezien je daar puur het SMTP verkeer mee kunt routeren/filteren. Het gaat hier om verkeer richting CAS diensten als OWA, ECP, etc. Dat is gewoon HTTPS traffic. Staat vaak bij organisaties open t.b.v. webmail/activesync etc.

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Een Postfix gaat je niet helpen aangezien je daar puur het SMTP verkeer mee kunt routeren/filteren. Het gaat hier om verkeer richting CAS diensten als OWA, ECP, etc. Dat is gewoon HTTPS traffic. Staat vaak bij organisaties open t.b.v. webmail/activesync etc.

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Een Postfix gaat je niet helpen aangezien je daar puur het SMTP verkeer mee kunt routeren/filteren. Het gaat hier om verkeer richting CAS diensten als OWA, ECP, etc. Dat is gewoon HTTPS traffic. Staat vaak bij organisaties open t.b.v. webmail/activesync etc.

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Wat gaat een server van postfix of exim aan schaalbaarheid of redundancy exact oplossing, wat je niet zelf met Exchange zou kunnen oplossing?

En security.....

https://www.cvedetails.com/cve/CVE-2020-28026/

https://www.cvedetails.com/cve/CVE-2020-28021/

https://www.bleepingcomputer.com/news/security/critical-exim-bugs-being-patched-but-many-servers-still-at-risk/

https://www.reddit.com/r/sysadmin/comments/n5fobw/patch_your_exim_servers_asap/

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

1: Klopt, die andere diensten zijn meestal juist het belangrijkste onderdeel van Exchange.

2: Of met IIS hardening, of gewoon een IIS WAF / reverse proxy

3: Zou kunnen. Maar met VPN werkt het niet heel gebruikers vriendelijk. Maar er zijn daarnaast genoeg mogelijkheden inderdaad om extra security in te bouwen.

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

Ja zucht..

Als er een lek in Apache of Nginx zit wat ga je daar dan voor zetten?

de clue zit em in het bold....

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

Ja zucht..

Als er een lek in Apache of Nginx zit wat ga je daar dan voor zetten?

security werk vooral door segmentatie en LAYERS. als apache/ngnix een lek heeft heeft de achter gelegen layer dat waarschijnlijk(er) niet en updates van apache/ngnix zijn er over het algemeeen vrij vlot en effectief voorhanden. maar dat snapte je toch wel al niet waar?

wat ie bedoeld is exchange direct aan internet hangen. heel vaak zie je een postfix of een exim aan het internet *voor* de exchange zitten. heb je schaalbaarheid, redundancy en veiligheid ineen.

Wat gaat een server van postfix of exim aan schaalbaarheid of redundancy exact oplossing, wat je niet zelf met Exchange zou kunnen oplossing?

security werkt met layers en diversiteit. door postfix/ngnix ervoor te zetten veranderd je overall attack surface omdat je een ander laag bij hebt die NIET MS driven is en extra veiligheid mogelijkheden toevoegd zoals apparmour / SELinux en daarnaast extra malware detect mogelijkheden omdat malwares, om door te dringen, nu meerder gaten en dingen voor elkaar moet hebben dan slechts het MS laagje. maar ook dat begreep je natuurlijk wel al....

En security.....

https://www.cvedetails.com/cve/CVE-2020-28026/

https://www.cvedetails.com/cve/CVE-2020-28021/

https://www.bleepingcomputer.com/news/security/critical-exim-bugs-being-patched-but-many-servers-still-at-risk/

https://www.reddit.com/r/sysadmin/comments/n5fobw/patch_your_exim_servers_asap/

zucht....

1) een *mail server* is SMTP, al die andere dingen zijn web based applicaties. mail servers gebruiken geen HTTP(S).

2) HTTP(S) kun je ook via een ngnix / apache proxyen en dan meteen allerlij mod_security foeferij uithalen

3) die extra zooi die over HTTP(S) gaat *hoeft niet* open en bloot aan het internet te hangen

1: Klopt, die andere diensten zijn meestal juist het belangrijkste onderdeel van Exchange.

2: Of met IIS hardening, of gewoon een IIS WAF / reverse proxy

3: Zou kunnen. Maar met VPN werkt het niet heel gebruikers vriendelijk. Maar er zijn daarnaast genoeg mogelijkheden inderdaad om extra security in te bouwen.

als je MS producten als laag ervoor gebruikt krijg je niet dezelfde extra bescherming als je zou krijgen door NON-MS laag ervoor te zetten. verder vwb die VPN, je kunt de voorlaag, als je al vanuit buiten je corporate/extrene netwerk bij als die HTTP(S) dingen moet komen, in de voorlaag van ngnix/apache met persoonlijke client certificates werken die de mensen in hun browser hebben. je kunt er ook nog echte MFS van maken door naast dat certificaat er ook nog ene basic authentication boven op te zetten, heb je ineens een (ander) password naast dat certificaat nodig. efin, ineens heel veel meer mogelijkheden maar door nu juist non-MS producten ervoor te zetten, echte extra beveiliging want laagjes etc.

https://www.cvedetails.com/cve/CVE-2020-28026/

https://www.cvedetails.com/cve/CVE-2020-28021/

https://www.bleepingcomputer.com/news/security/critical-exim-bugs-being-patched-but-many-servers-still-at-risk/

https://www.reddit.com/r/sysadmin/comments/n5fobw/patch_your_exim_servers_asap/

deze zijn gepatched en patches zijn zo door te voeren. het is exchange die nu weer een zero-day heeft!

maargoed je kunt ook net zo goed postfix gebruiken hoor :). en als je echt wilt kun je zowel postfix als exim gebruiken zodat je extra laagjes hebt.

Verder heeft alle software en alle OS-en, JA ook Linux, open source etc. etc., te maken met kwetsbaarheden en zero-days. Niets nieuws onder de zon. Dat het dit keer weer eens gaat om een MS product is niet echt relevant en levert niets op dan het mobiliseren van alle anti-MS trolls. MS is super slecht ik weet het, ik moet het alleen gebruiken. Jullie standaard gebash geeft alleen jullie zeer beperkte inlevingsvermogen weer en zorgt voor irritaties. Ik ben heel blij voor jullie dat jullie professionele werkomgeving blijkbaar volledig open source is, proficiat. Voor het merendeel van ons, verwacht ik, is dat niet het geval en moeten we hiermee dealen. Je hoeft dus niet elke MS gerelateerd topic om te toveren in een MS-Bash topic. Dat is echt super vervelend en storend.

Dus niet dingen zomaar aan het internet hangen en de genoemde mitigations doorvoeren en er is niets aan de hand. Het is wel jammer dat MS dit al in augustus wist en dit niet meldt. Maar blijkbaar was dat in afwachting van een patch aangezien ze nu wel meer misbruik verwachten nu het bekend is. De gedachte is begrijpelijk maar er werd al misbruik gemaakt...dan is het volgens mij belangrijker om bedrijven te informeren zodat ze maatregelen kunnen nemen dan het wachten op een eventuele patch.

als alternatief zou MS altijd nog een tijdelijke patch als mitigatie doorgevoerd kunnen hebben? t is maar een idee :P

Deze posting is gelocked. Reageren is niet meer mogelijk.