Akoestische aanval achterhaalt toetsaanslagen met 95 procent nauwkeurigheid

Onderzoekers hebben een akoestische aanval ontwikkeld waarmee het mogelijk is om, aan de hand van het geluid dat mensen maken bij het tikken op een toetsenbord, toetsaanslagen met 95 procent nauwkeurigheid op afstand af te luisteren (pdf). Het afluisteren van toetsaanslagen tijdens een Zoom-gesprek levert een succesratio van 93 procent op, zo stellen de onderzoekers van de Durham University, University of Surrey en Royal Holloway University of London.

"Mensen zullen bij het typen van een wachtwoord vaak hun scherm verbergen, maar weinig doen om het geluid van hun toetsenbord te verbergen", zo stellen de onderzoekers. Het gebrek aan 'zorgen over de toetsenbordakoestiek' komt volgens hen mogelijk door een gebrek aan kennis over het onderwerp. De onderzoekers bedachten verschillende scenario's om het risico van een akoestische aanval te demonstreren, namelijk het gebruik van een smartphone en videoconferentiesoftware Zoom.

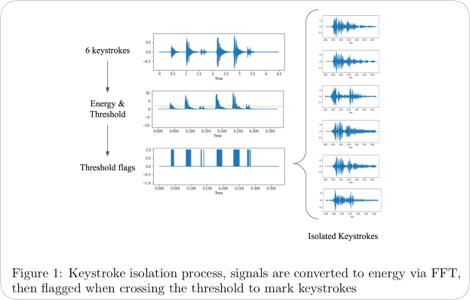

Een aanvaller zou bijvoorbeeld een smartphone kunnen compromitteren, om vervolgens via de microfoon het slachtoffer af te luisteren. Hierbij moet de aanvaller eerst het gebruikte algoritme zien te trainen met toetsaanslagen van het slachtoffer. Op deze manier kan de aanvaller een model maken van het geluid van aangeslagen toetsen. Voor het onderzoek werden 36 toetsen van een MacBook elk 25 keer achter elkaar ingedrukt en het geluid opgenomen.

In het geval van de aanval via Zoom en Skype zou een aanvaller verbanden kunnen leggen tussen berichten van het slachtoffer en het gemaakte geluid. Zodra het model is gemaakt kunnen toetsaanslagen van gebruikers met hoge nauwkeurigheid worden afgeluisterd, waarbij de smartphone met 95 procent het meest nauwkeurig is, gevolgd door Zoom (93 procent). Een goede verdediging tegen de aanvallen is het afspelen van het geluid van willekeurige gegenereerde toetsaanslagen en een andere manier van typen (touch typing).

Weer een AI-dreigingspunt.

https://www.logitech.com/en-us/products/combos/mk295-keyboard-mouse-combo.920-009782.html

https://www.logitech.com/en-us/products/combos/mk295-keyboard-mouse-combo.920-009782.html

Of anders deze een idee?

https://www.bol.com/nl/nl/p/mini-pocket-virtual-bluetooth-laser-projectie-toetsenbord-voor-android-iphone-apple-pc-etc/9200000106999095/?Referrer=ADVNLGOO002013-S--9200000106999095&gclid=EAIaIQobChMIpb7E_6rKgAMVCeZ3Ch35WAZjEAQYASABEgKMmfD_BwE

https://www.logitech.com/en-us/products/combos/mk295-keyboard-mouse-combo.920-009782.html

MK295 Silent Wireless Combo

Los van akoestische fingerprinting behoort een elektromagnetische wijze van afluisteren ook tot de mogelijkheden... :-(

https://www.security.nl/posting/616184/Draadloze+Logitech-toetsenborden+op+afstand+af+te+luisteren

WTF ?

Normaal betekent 'air gapped' - helemaal geen netwerk verbinding .

Dan ga je lekker met jezelf zitten conferencen ?

Weer een AI-dreigingspunt.

Het heeft geen ruk met AI te maken.

Zoveelste side channel publicatie, en (op z'n best) een nieuwe implementatie van een oude aanval

https://dl.acm.org/doi/10.1145/2414456.2414509

Het zou me niks verbazen als de geheime diensten dit al deden op mechanische typemachines.

Je zou de relevante papers van de laatste decennia kunnen lezen , dan worden je vraagtekens waarschijnlijk ingevuld.

Wat is het toch - artikel met nette samenvatting , link naar papier, nog een posting met nog links naar ouder onderzoek dat hetzelfde doet - en "iemand" (met waarschijnlijk nul relevante kennis) leest dat niet en zegt dan wel " daar heb ik mijn vraagtekens bij" .

Zo gek is het toch niet, dat elke toets subtiel anders klinkt ?

En dan moet je - zoals ook beschreven - een model maken om te mappen welk geluid bij welke toets hoort .

In security termen - denk aan een heel simpel substitutie-encryptie algorithme . (elke letter vervangen door een teken).

Het geluid dat je het vaakste hoort is spatie (of 'e' ) - met wat known plaintext "Beste / Geachte " , "met vriendelijke groet" vult dat vrij snel in.

Het is echt wel aannamelijk dat , met voldoende goed geluid en een voldoende voorbeelden (of in elk geval - voldoende 'ciphertext') dit best zal werken.

De vraag 'realistisch risico' is een heel andere , maar als concept/principe - en reden waarom sommige kamers in een ambassade muren vol dik rubber hebben .

die zal net iets moeilijker zijn vermoedelijk staat niet het zelfde op zijn haar scherm

en hoe weet je welke tekst hint de computer geeft ?

en dat zou je zondermeer met een hittecamera ook wel kunnen dus

Het gaat m.i. vooral om het geluid dat de toetsen maken, en ze moeten toch een model per keyboard maken. Waarschijnlijk is dat meteen 'model per keyboard + typist' .

Ik _denk_ , maar dan zou ik (of dus : jij) die papers met meer aandacht moeten lezen dat de typist niet echt uitmaakt.

Eerstejaar elektrotechniek: FFT spectrum analyzer signal processing

https://en.wikipedia.org/wiki/Spectrum_analyzer

https://en.wikipedia.org/wiki/Letter_frequency in languages

IBM Selectric Bug

Operation GUNMAN - how the Soviets bugged IBM typewriters

https://www.cryptomuseum.com/covert/bugs/selectric/

https://www.logitech.com/en-us/products/combos/mk295-keyboard-mouse-combo.920-009782.html

MK295 Silent Wireless Combo

Los van akoestische fingerprinting behoort een elektromagnetische wijze van afluisteren ook tot de mogelijkheden... :-(

https://www.security.nl/posting/616184/Draadloze+Logitech-toetsenborden+op+afstand+af+te+luisteren

Helaas zijn draadloze toetsenborden vaak af te luisteren als deze een bepaalde Broadcom chip gebruikt voor draadloze communicatie, dat werdt recentelijk bekendgemaakt, ik zweer zelf altijd bij bedrade toetsenborden al kunnen deze inderdaad electromagnetisch worden afgeluisterd. (Dit geldt eveneens voor draadloze toetsenborden)

Eigenlijk zou er een betere shielding in toetsenborden moeten zitten om dit soort lekken te voorkomen, al ben ik geen expert op dit terrein...

https://nvd.nist.gov/vuln/detail/CVE-2019-13052

In dit artikel hebben de onderzoekers een praktisch verdedigingsmechanisme voorgesteld tegen akoestische aanvallen op het toetsenbord, specifiek op het typen van wachtwoorden en de prestaties ervan getest tegen verschillende aanvalsvectoren. Deze verdediging omvat het gebruik van verschillende achtergrondgeluiden om het lekken van audio van het toetsenbord te maskeren, waardoor wordt voorkomen dat deze akoestische side-channel attack bruikbare informatie over het getypte wachtwoord verkrijgt. De achtergrondgeluiden worden gegenereerd door het apparaat dat wordt gebruikt om de wachtwoorden in te voeren. De onderzoekers evalueren ook de bruikbaarheid van deze aanpak en laten zien dat achtergrondgeluiden de mogelijkheid van gebruikers om wachtwoorden in te voeren niet belemmert.

woensdag 30 augustus 2023, 11:33 door Redactie

https://www.security.nl/posting/808339/OpenSSH+krijgt+bescherming+tegen+keystroke+timing-aanvallen

Deze posting is gelocked. Reageren is niet meer mogelijk.