Spaans luchtvaartbedrijf via malafide LinkedIn-recruiter besmet met malware

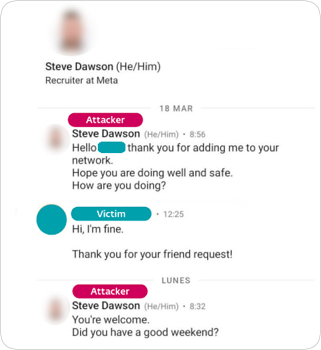

Een Spaans luchtvaartbedrijf is via een malafide LinkedIn-recruiter besmet geraakt met malware, afkomstig van de Lazarus Groep, zo meldt antivirusbedrijf ESET. De 'recruiter' benaderde personeel van het luchtvaartbedrijf een deed zich daarbij voor als een recruiter van Meta. Als onderdeel van het sollicitatieproces moesten de benaderde medewerkers twee programmeeropdrachten uitvoeren. De twee aangeboden bestanden, Quiz1.exe en Quiz2.exe, waren in werkelijkheid malware.

De aan Noord-Korea gelieerde Lazarus Group heeft in het verleden vaker aangevallen op organisaties uitgevoerd waarbij ze zich voordeden als recruiter. Dergelijke aanvallen zijn nog altijd zeer succesvol, zo stellen de onderzoekers. "We hebben een nieuwe Lazarus-aanval beschreven die begon op LinkedIn, waar malafide recruiters hun potentiële slachtoffers benaderen die bedrijfscomputers voor persoonlijke doeleinden gebruikten. Hoewel het bewustzijn over dergelijke aanvallen groot zou moeten zijn, is het succespercentage van deze aanvallen nog altijd niet gedaald naar nul."

Er zijn nog veel mensen bij wie het bewustzijn er nog steeds niet is.

Bij die waar het bewustzijn er wel is, heerst vaak een "zal mij niet overkomen" gevoel.

En bestanden via LinkedIn krijgen is per definitie natuurlijk link.

Twee weken geleden nog zo eentje gehad die zaken met me wou doen. Iets met goud en diamantmijnen in Afrika en handel in landen als kakzakstan en zo en lekker belangrijk. En namen noemen van mensen die ik al heel lang ken.

Block!

#maakhetzeniettemakkelijk

#maakhetzeniettemakkelijk

#maakhetzeniettemakkelijk

Het is een hoop werk maar zeker wel goed toe te passen er zijn ook 3th party products beschikbaar die dit beheer vereenvoudigen.

#maakhetzeniettemakkelijk

Beschouw je noexec als een kleine hinderpaal voor heel erg novice gebruikers, of denk je echt dat er niks te executen valt uit $HOME ?

(cp $HOME/file /tmp ; ./tmp/file .)

bash $HOME/file.sh

python $HOME/file.py

of ld-linux.so ....

desktop/+shell access echt zodanig dichttimmeren dat er niks fout kan gaan - en mensen toch nog kunnen *werken* is echt wel lastig, en vergt veel meer dan een noexec mount.

chromebook en alles bij Google is een prima model - als dat genoeg is voor je workflow (zoals typisch scholieren).

Deze posting is gelocked. Reageren is niet meer mogelijk.