MasterCard maakt typo in DNS-record, wil dat onderzoeker posting offline haalt

Creditcardmaatschappij MasterCard had jarenlang een typfout in de DNS-records waar kwaadwillenden, door het registreren van een ongeregistreerde domeinnaam, misbruik van hadden kunnen maken. Een beveiligingsonderzoeker ontdekte dit en registreerde de domeinnaam om zo misbruik te voorkomen. De onderzoeker, Philippe Caturegli, plaatste op LinkedIn een posting over het probleem. Ook waarschuwde hij MasterCard. Naar eigen zeggen negeerde MasterCard zijn eerste melding en kreeg hij van de creditcardmaatschappij het verzoek om de LinkedIn-posting offline te halen.

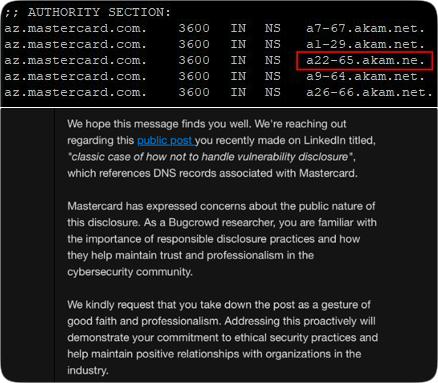

MasterCard.com maakt gebruik van vijf gedeelde Domain Name System (DNS) servers bij Akamai. Deze servers eindigen op akam.net. In de DNS-records was echter een typfout gemaakt en was voor één server het domein 'akam.ne' gebruikt. Caturegli registreerde het domein voor driehonderd dollar. Vervolgens zag de onderzoeker honderdduizenden DNS-requests op de server binnenkomen die hij voor dit domein had ingesteld. Meerdere partijen hadden dezelfde typfout gemaakt, maar MasterCard was de grootste partij, zo meldt it-journalist Brian Krebs met wie Caturegli gegevens deelde. Volgens Krebs had de onderzoeker verkeer bedoeld voor MasterCard kunnen onderscheppen, waaronder e-mails, als hij voor het domein ook een mailserver had ingesteld.

De onderzoeker berichtte hierover op LinkedIn. Tevens waarschuwde hij MasterCard, en tegelijkertijd Brian Krebs. Caturegli liet weten dat de creditcardmaatschappij als het dit wilde het domein mocht hebben. MasterCard reageerde tegenover Krebs en verklaarde dat er geen risico voor de systemen was en de typfout was verholpen.Tegelijkertijd werd Caturegli door MasterCard gevraagd om zijn LinkedIn-posting over de DNS-fout offline te halen, omdat die in strijd zou zijn met 'ethical security practices'.

'Laat je marketingafdeling geen securitymeldingen afhandelen'

Volgens Caturegli is de manier waarop MasterCard reageert een klassiek geval van hoe je niet met securitymeldingen als bedrijf moet omgaan. "MasterCard negeerde onze eerste melding (en bood niet aan om de driehonderd dollar te vergoeden die we hadden betaald om het domein te registreren en hen te beschermen). Maar ze reageerden tegenover Brian Krebs: "We hebben de zaak bekeken en er was geen risico voor onze systemen. Deze typo is nu verholpen." We zijn het vanzelfsprekend niet met deze beoordeling eens. Maar we laten jou dat beoordelen", aldus de onderzoeker.Caturegli deelde in een nieuwe LinkedIn-posting verschillende DNS-lookups die op zijn server binnenkwamen om mensen zelf de reactie van MasterCard te laten beoordelen. Daarnaast bleek dat iemand anders in 2016 de domeinnaam al had geregistreerd en hier sporadisch een ip-adres voor had ingesteld. "Wees niet zoals MasterCard. Negeer het risico niet en laat je marketingteam geen securitymeldingen afhandelen", besluit de onderzoeker zijn posting.

Tja, wie zouden ze benaderd hebben daar? Ik zie in elk geval geen security.txt op mastercard.com...

Waarbij mastercard stelt dat er geen gevaar was. Ik heb zelf de afgelopen twee jaar een 2 tal domeinnamen moeten registeren vanwege een fout. 1 daarvan was op mijn werk (en vanwege mijn werk) en een andere bij vrijwilligerswerk.

Was het vroeger zo dat domeinnamen soms weer vrij kwamen, tegenwoordig is het gevaarlijk domeinnamen vrij te geven of verkeerd in te stellen. Van de domeinnamen die vrijgegeven worden kunnen via mx records en mail adressen die je aanmaak op basis van de oude gevonden e-mail adressen op het net, de mail afvangen wat een security lek oplevert. Ik weet niks van beveiliging, maar dit is en lijkt me toch heel erg logisch dat dit een gevaar is !

Domeinnamen heb je nu voor je hele leven, is de waarheid.

Dat van mastercard is natuurlijk geen mx record, maar ook iets waarbij data afgevangen wordt. Gevaarlijk dus en een behoorlijke datalek. Met de twee domeinnamen die ik met spoed toen vastgelegd heb, was hetzelfde aan de hand.

Was vroeger zo dat je even domeinnamen registeer en een websitje op zet, tegenwoordig moet je echt nadenken over je en de actie's die je doet waarbij je iets verder moet kijken wat de gevolgen zijn van je beslissingen.

https://nl.wikipedia.org/wiki/Streisandeffect is al gebeurd nu zelfs.

Bijzondere van de situatie is dan wel weer dat Mastercard geen DNSSEC gebruikt, terwijl dit toch al een paar jaar de 'Best Current Practice' status heeft.

Net als bij DANE lijdt het aan het "not invented here" syndroom.

Caturegli weet volgens Krebs al ruim 3 maanden dat Mastercard naar een domein verwijst wat een ander kan claimen. Maar in plaats van het probleem zo snel mogelijk proberen te verhelpen koos Caturegli er voor om liever 3 maanden langer te wachten en 300 dollar uit te geven aan het domein. Bewijzen dat dit allemaal belangrijker is dan het probleem verhelpen doet Caturegli niet. Er is al meerdere keren door anderen op de risico's gewezen, ook met praktijkvoorbeelden. En ook het tonen dat het met dit domein al een keer fout lijkt te zijn gegaan was maanden geleden al in korte tijd aan te tonen.

Carturegli laat volgens Krebs wel meer eigen gebreken weg. Er zijn volgens Krebs niet meer pogingen gedaan om Mastercard te informeren dan waarop Mastercard binnen een paar uur reageerde. Carturegli klaagt dat Mastercard niet gereageerd zou hebben, maar ook dat klopt volgens Krebs niet. Carturegli had aan Mastercard een bericht verzonden waarin hij Krebs zelf betrok. En die kreeg antwoord, binnen een paar uur.

En de mail: 60%: https://internet.nl/mail/mastercard.com/1427009/

Op ssllabs.com wel A+, maar geen CAA record en toch wat cipher suites die als weak staan aangemerkt.

Van een wereldwijd opererende creditcardmaatschappij zou je mogen verwachten dat security top priority is. Blijkbaar hier niet.

Werk jij toevallig voor Mastercard of Bugcrowd?

Je doet precies wat je de melder verwijt. Je vermeldt niet wat hem vrijpleit. Door het domein te registreren is er geen gevaar meer, dat is niet onethisch. De mail van privaat bedrijf Bugcrowd is een klassiek geval van misplaatst machtsvertoon. Ze werken voor bedrijven die beveiligingslekken willen ontdekken. Dat doen ze terwijl ze zich voordoen als onafhankelijke derde partij. terwijl ze schermen met regels voor de security onderzoeker.

De ontdekker zegt zelf dat zijn eerste waarschuwing werd genegeerd.

De reacties van het bedrijf zijn typisch voor een bedrijf dat niet (wil) begrijpen wat de risico's zijn of van een bedrijf dat moedwillig alles zodanig (slecht) formuleert dat het nog net niet onwaar is en niets zegt over het werkelijke risico dat klanten van Mastercard liepen.

Als je de DNS-query voor het MX-record naar je toe kunt halen, dan ben je al in business.

NS-records kapen is in die zin waardevoller dan afzonderlijke records zoals een MX-record kunnen kapen.

Bijzondere van de situatie is dan wel weer dat Mastercard geen DNSSEC gebruikt, terwijl dit toch al een paar jaar de 'Best Current Practice' status heeft.

De vraag is of alle clients de site checken met DNSSEC. Leuk dat het aangeboden wordt, maar wordt het ook afgenomen?

Ik vermoed dat de gewone consument thuis wel goed beschermd is en het merendeel van de eyeball ISPs onderhand DNSSEC validatie ingeschakeld zal hebben. Blijven de normale bedrijven over, hoeveel systeembeheerders zullen DNSSEC validatie ingeschakeld hebben op hun eigen resolvers...

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.