Google waarschuwt voor criminelen die helpdesk wachtwoorden laten resetten

Google waarschuwt organisaties voor een groep criminelen genaamd Scattered Spider die helpdesks van organisaties belt met het verzoek om wachtwoorden van medewerkers en systeembeheerders te resetten. Volgens het techbedrijf zijn luchtvaartmaatschappijen, transportbedrijven, retailers en verzekeringsmaatschappijen de afgelopen maanden doelwit geworden.

De aanvallers bellen als eerste de helpdesk, waarbij ze zich als een medewerker van de organisatie voordoen. Met informatie uit eerdere datalekken en het gebruik van social engineering weten de aanvallers de helpdesk te overtuigen om het Active Directory-wachtwoord van de medewerker te resetten. Vervolgens zoeken de aanvallers naar documenten, handleidingen, projectplannen om informatie over 'high-value targets' te vinden.

Het gaat dan om namen van domein- of vSphere-beheerders, maar ook de namen van Active Directory securitygroepen zoals "vSphere Admins" of "ESX Admins" die adminrechten tot gevirtualiseerde omgevingen geven. Naast het zoeken van deze informatie scannen de aanvallers ook naar wachtwoordmanagers zoals HashiCorp Vault en andere Privileged Access Management (PAM) oplossingen om daaruit inloggegevens te stelen.

Zodra de namen en informatie van systeembeheerders zijn achterhaald bellen de aanvallers opnieuw de helpdesk. Daarbij doen ze zich voor als de beheerder en vragen een wachtwoordreset aan, om zo controle over het account te krijgen. Volgens Google is de kern van het probleem een helpdeskproces dat geen adequate identiteitsverificatie voor wachtwoordresets toepast. Daarbij is de aanvaller in het tweede gesprek zelfverzekerder en beter geïnformeerd, waardoor de social engineering een grotere kans van slagen heeft.

Het uiteindelijke doel van de aanvallers is om toegang tot VMware vCenter te krijgen. Dit is een oplossing voor het beheer van virtual machines en gevirtualiseerde servers. Zodra er toegang tot de omgeving is verkregen stelen de aanvallers data, verwijderen ze back-ups, snapshots en repositories en rollen als laatste ransomware uit. In de waarschuwing doet Google verschillende aanbevelingen om dergelijke aanvallen tegen te gaan, waaronder het aanscherpen van helpdeskprocessen. Zo moeten medewerkers 'in-person' aanwezig zijn voor het resetten van wachtwoorden of het aanmelden van apparaten voor multifactorauthenticatie (MFA).

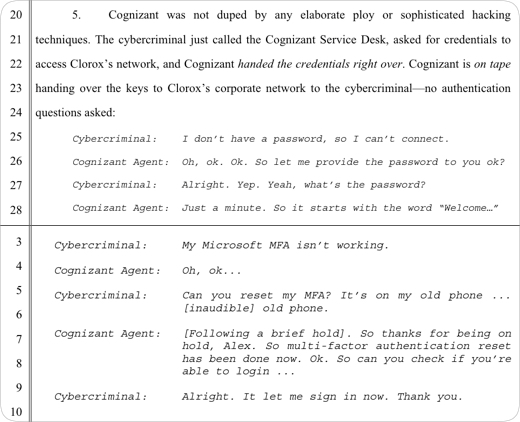

Gisteren werd bekend dat bleekmiddelfabrikant Clorox it-dienstverlener Cognizant heeft aangeklaagd wegens een ransomware-aanval die het bedrijf 380 miljoen dollar kostte. Volgens Clorox verstrekte de helpdesk van Cognizant wachtwoorden van medewerkers aan leden van Scattered Spider. "Cognizant was niet misleid door een geraffineerde truc of geavanceerde hackingtechnieken. De cybercrimineel belde gewoon de Cognizant servicdesk, vroeg om de inloggegevens om toegang tot het netwerk van Clorox te krijgen en Cognizant verstrekte ze gewoon", aldus de aanklacht.

Ook met een toko met 1000 werknemers liep je - als dit al voorkwam - gewoon ff langs. Kennen ze je kop niet, dan werd je afdelingsopperhoofd gebeld om te vragen of die ff kon bevestigen dat jij jij bent. En dat was 30 jaar geleden.

Spreken ze Vlaams of Nederlands?

Die partij neemt het blijkbaar niet zo nauw met haar verantwoordelijkheden en bezuinigt -ook- waar mogelijk. Het gevolg: het ‘mannetje voor het wachtwoordenbeheer’ is iemand aan wie simpelweg is uitgelegd dat hij wachtwoorden moet resetten zodra daarom wordt gevraagd.

Oftewel: “Pay peanuts, expect monkeys.”

Ook met een toko met 1000 werknemers liep je - als dit al voorkwam - gewoon ff langs. Kennen ze je kop niet, dan werd je afdelingsopperhoofd gebeld om te vragen of die ff kon bevestigen dat jij jij bent. En dat was 30 jaar geleden.

Het probleem schuilt nu wel in het feit dat je tegenwoordig bij een wat grotere instelling niet meer even langs IT loopt om je wachtwoord te resetten. Die zitten vaak ergens heel ver weg en als je het systeem niet in kunt, welke andere oplossing dan bellen heb je dan nog?

"Met je moeder! Wat ik nou toch weer gehoord heb van je broer en wat je vader daarmee wil."

Democratie is uitgehold: vroeger: België: 1 regering, 4 partijen! Nu, 4 regeringen, 13 partijen, schat ik.

Het probleem is: enkel de 'meerderheid' beslist. De minderheid wordt NIET in rekening genomen. Wat, als geen enkele partij ooit nog de meerderheid kan halen op zichzelf? Dan voegt men andere partijen toe aan de regering! Gevolg, al die partijen willen zichzelf hogerop plaatsen, soen dit door stemmen, die gestolen worden van de burgers, door loze beloften! Me daar zit hem de uitdaging. M.a.w. iedere burger, stemt op Politici die geen rekening houden met hun stemmers, en met de minderheden. Resultaat: enkel politici hebben macht, over allen, kiezen zelf hun loon en verrichten niet de service die nodig is: de totale vrijheid van hun volk! Dit door belastingen te heffen, boetes die de rechtvaardigheid ten voete treden, enz. De burger worst letterlijk uitgemolken! Oplossing: Deep Democracy, waarin iedere burger , zijn gevoel, in rekening wordt gebracht. Iedere burger! Het Kan! Maar de politieke wil is er niet, want dit betekent: geen 'hokjes' meer, geen vooroordelen meer, ieder wordt gezien als uniek, Eendracht maakt Macht! Weer: de wapenspreuk van België, vele landen, wordt NIET uitgevoerd. In De Grondwet van België, staat geschreven: iedere Belg gelijk voor de wet. Daar Is NIETS van aan, door de vele 'hokjes' die politici gebruiken, en daarop dan allerlei wetten baseren, die niet allen in rekening nemen! Dat is hypocrisie van het allerhoogste niveau! Politici beloven, mensen geloven, en daar zit hem de uitdaging. Op school leer je niet discussiëren, moet je gewoon slikken wat de leerkracht je zegt, gebonden aan het leerplan, waarin staat dat democratie vrijheid is, wat het helelmaal niet is: een filmpje gezien, van een Nederlander, dit dit allemaal uit de doeken doet. Blijkbaar was dit niet voldoende om mensen tot andere gedachten te brengen! Dus, begin met Deep.Democracy, in je gezin, in je vereniging, en zie de wereld van jou, je kinderen, de gepnsioneerden, de mensen met een beperking, de jongeren, de kinderen, diegene met een andere cultuur, andere 'normen' en 'waarden', religie, andere nationaliteiten, enz.verbeteren, ten goede!!! En laat democratie naar het verleden wijzen!!!!!

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.